Lo Factible de Encontrarse con un Escaner de Vulnerabilidades Web

Existen tres tipos principales de vulnerabilidades en las aplicaciones web. Sin importar cual sea la herramienta seleccionada para realizar las pruebas, estos escáneres web deberán estar bien equipados para identificar lo siguiente:

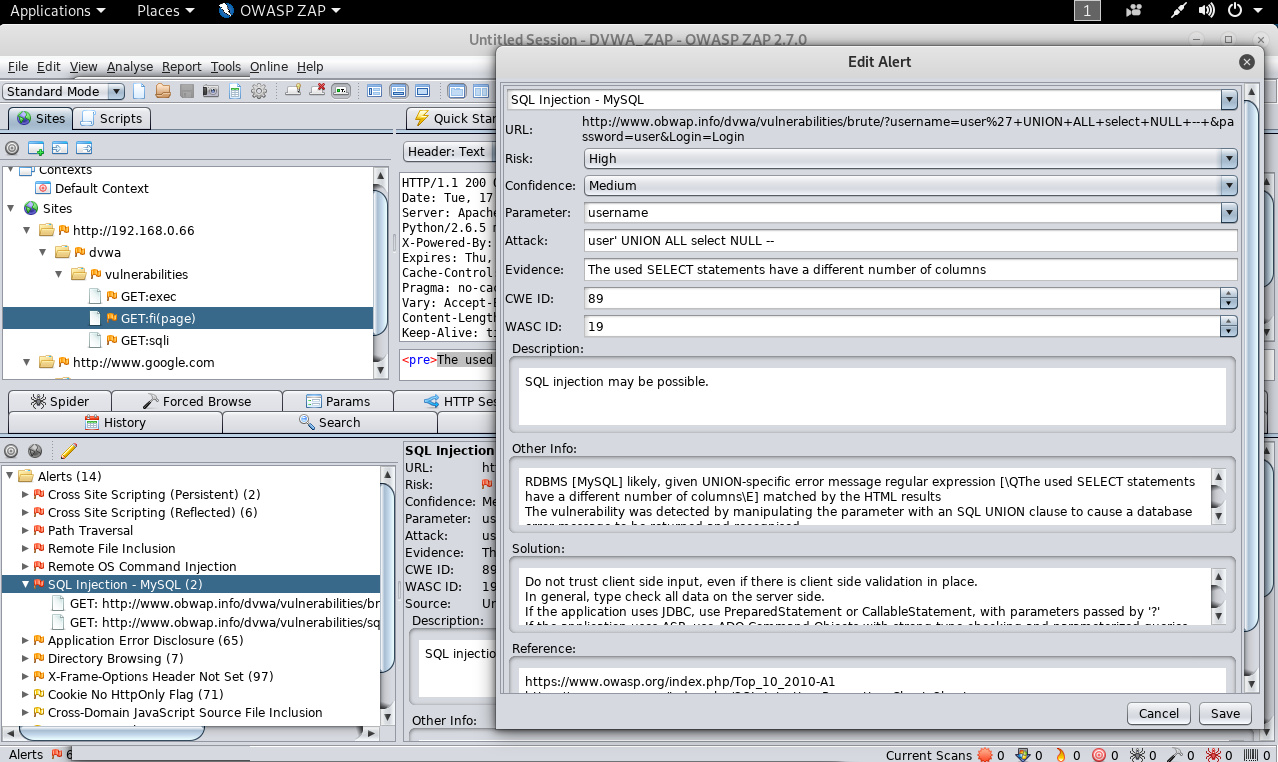

Vulnerabilidades basadas en las entradas del lado del servidor. Como la inyección SQL e inyección de comandos del sistema operativo. Este tipo de vulnerabilidades algunas veces es difícil de identificar para los escáneres de vulnerabilidades web, porque la respuesta desde la aplicación web frecuentemente es suprimida en el lado del servidor. En los antiguos días dorados (los 2000), el código en el lado del servidor arrojaba todo tipo de mensajes muy informativos, los cuales podían ser inspeccionados por los escáneres de vulnerabilidades para detectar signos de vulnerabilidades existentes. Un ejemplo clásico es la inyección SQL, donde al ingresar una única comillas simple, podría devolver un mensaje de error desde la aplicación, lo cual era fácilmente reconocible como vulnerable. Como los desarrolladores han mejorado hacia mensajes de error genéricos, la detección de vulnerabilidades de código en el lado del servidor, se ha vuelto más difícil, pero los escáneres aún podrían encontrarlos.

Vulnerabilidades basadas en entradas del lado del cliente. Como Cross-Site Scripting (XSS). Muchos escáneres web pueden identificar este tipo de vulnerabilidades de manera muy confiable, porque el código en el lado del cliente es visible. Cuando se caza por una vulnerabilidad XSS reflejada, el escaner enviará entradas e inmediatamente inspeccionará las respuestas provenientes desde la aplicación web, en busca de la misma entrada siendo reflejada de retorno. Escáneres más refinados utilizarán esta instancia de entrada reflejada, para luego sumergirse en verificaciones más sofisticadas de XSS, y verificar la vulnerabilidad está presente.

Vulnerabilidades las cuales se identifican inspeccionando las peticiones y respuestas. Como las cookies inseguras o transmisión de contraseñas sin encriptar. Estas vulnerabilidades podrían ser utilizadas en ataques contra la aplicación web y el usuario web. Las solicitudes del navegador web y las respuestas desde la aplicación web son completamente visibles para el escaner, de tal manera únicamente se necesita interpretar y comparar los resultados hacia un conjunto conocido de reglas. No es difícil verificar por ejemplo, si los parámetros del nombre de usuario y contraseña son enviados inseguramente sobre HTTP.

Fuentes:

https://www.owasp.org/index.php/Category:Vulnerability_Scanning_Tools

https://github.com/zaproxy/zap-core-help/wiki/HelpStartConceptsAscan

https://portswigger.net/vulnerability-scanner

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero