Programas de Recompensas por Reportar Fallas

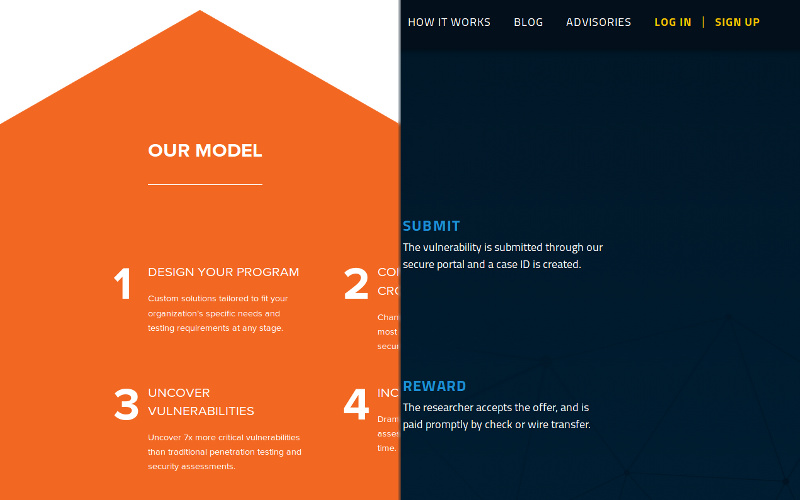

En los recientes años, los proveedores han adoptado algunos principios como parte de sus programas para recompensar el reporte de fallas. Microsoft por ejemplo, alguna vez mencionó el hecho de no demandar a los investigadores quienes envíen de manera responsable las potenciales vulnerabilidades de seguridad en los servicios en linea. Mozilla también tiene un programa para la recompensa de errores, por informes válidos o vulnerabilidades críticas. Google también ofrece recompensas en efectivo por las vulnerabilidades encontradas. Las organizaciones incluso han desarrollado un plan de negocios para administrar estos programas para la recompensa de errores. Un ejemplo de esto es BugCrowd, el cual es un sitio donde se reúnen a profesionales en evaluaciones de seguridad con clientes quienes desean el software sea aprobado, y estén dispuestos a pagar por esto.

Aunque más y más proveedores de software están reaccionando apropiadamente cuando se reportan vulnerabilidades (debido a la demanda en el mercado de sus productos), muchas personas creen los proveedores no gastarán dinero adicional, tiempo, y recursos para realizar este proceso adecuadamente, hasta encuentren algún problema legal con la seguridad el software. Estos posibles problemas legales de los proveedores de software, los cuales podrían o no enfrentar, están ganando impulso en la industria.

“Zero-Day Initiative” (ZDI) es otra organización la cual paga por la divulgación de vulnerabilidades. Ofrece un portal web para los investigadores reporten y hagan un seguimiento de las vulnerabilidades. ZDI realiza identificaciones con los investigadores quienes reportan vulnerabilidades, incluyendo el investigador no esté relacionado a negocios con el gobierno de los estados unidos. ZDI valida la falla en un laboratorio antes de ofrecer al investigador un pago y contactar al proveedor. TRENDMICRO tiene un sistema para la prevención de intrusiones (IPS), y escribe filtros para cualquier área del cliente afectada por una vulnerabilidad. Las descripciones para los filtros están diseñados para proteger a los clientes, pero siguen siendo lo suficientemente vagas para mantener en secreto los detalles de las fallas no reportadas. ZDI trabaja con el proveedor para notificar al público cuando el parche este listo, y darle el crédito correspondiente al investigador, si este lo solicita.

Fuentes:

https://www.microsoft.com/en-us/msrc/bounty

https://www.mozilla.org/en-US/security/bug-bounty/

https://www.google.com/about/appsecurity/reward-program/

https://www.bugcrowd.com/product/bug-bounty/

https://www.zerodayinitiative.com/

https://www.trendmicro.com/en_us/business/products/network/intrusion-pre...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero