Realizar un Escaneo Simple de la Subred utilizando Nmap

Existen varios métodos factibles de ser utilizados para escanear por hosts en redes internas o externas. Se puede utilizar la herramienta Nmap para diversos propósitos. Los escaneos de puertos TCP están definidos por defecto en Nmap. Sin embargo desde la perspectiva de pruebas de penetración o hacking ético, existe otros escaneos muy útiles, como el escaneo de puertos UDP, los cuales podrían proporcionar vectores de ataques como SNMP.

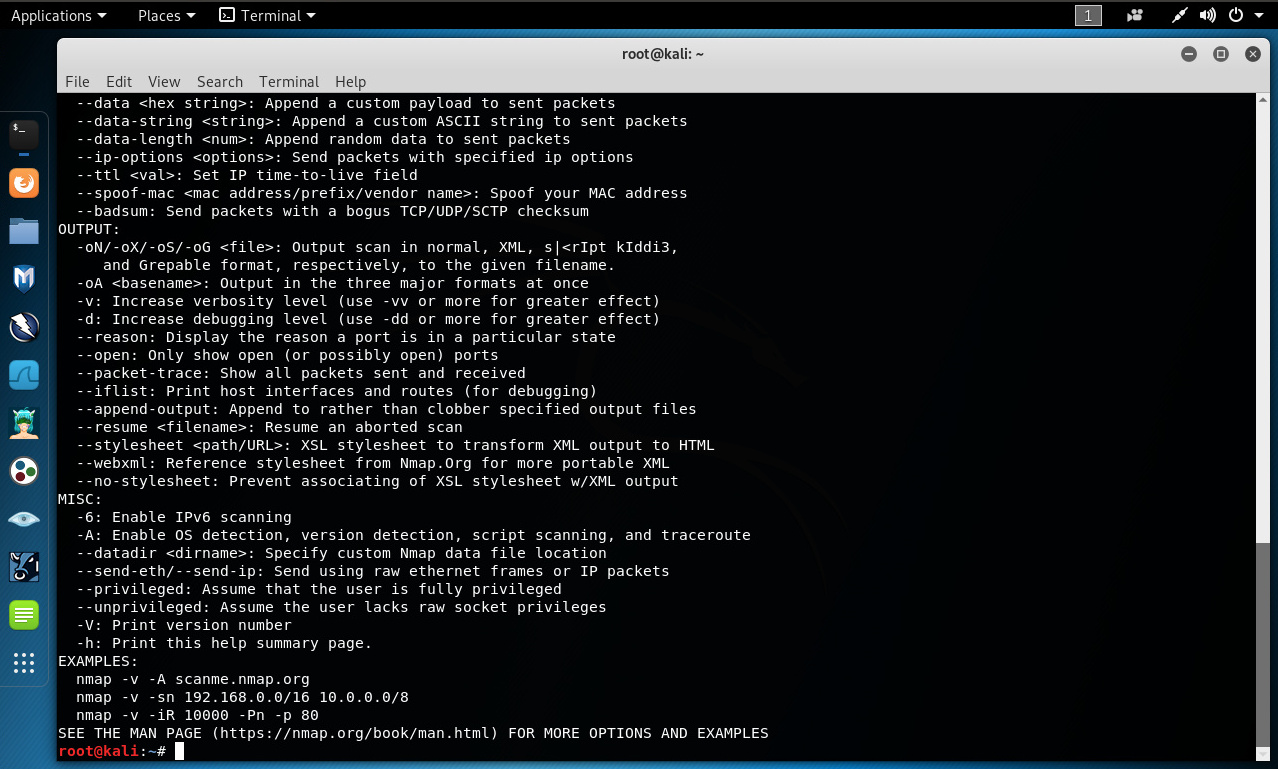

Al ejecutar Nmap sin ningún argumento, se presentará un resumen de sus opciones.

# nmap

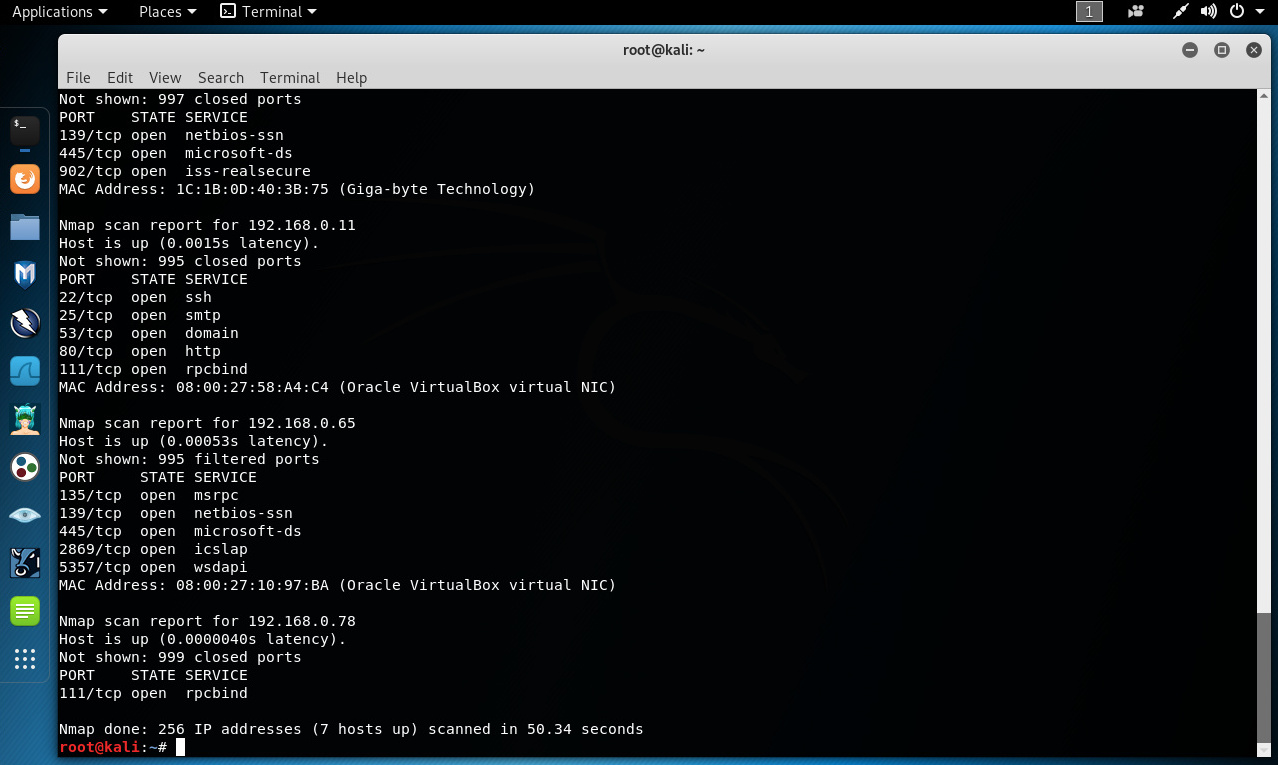

Para realizar un escaneo simple de la subred, se debe definir el rango de la red a continuación del comando nmap.

# nmap 192.168.0.0/24

Este comando escanea los 1,000 puertos TCP más populares en todos los objetivos encontrados en el rango de la subred. Siendo factible identificar sus respectivas direcciones IP, y sus puertos TCP encontrados en estado “open” o abierto.

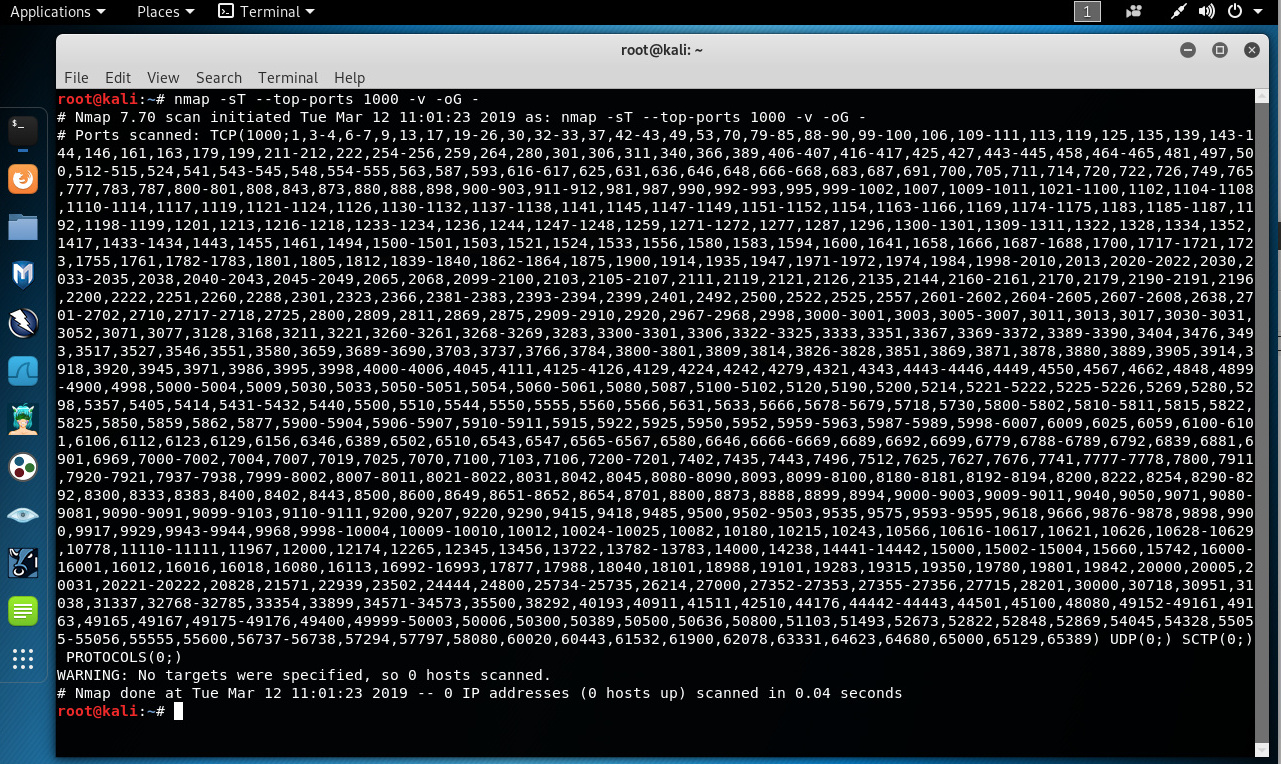

Para conocer cuales son los 1,000 puertos TCP más populares, se ejecuta el siguiente comando.

# nmap -sT --top-ports 1000 -v -oG -

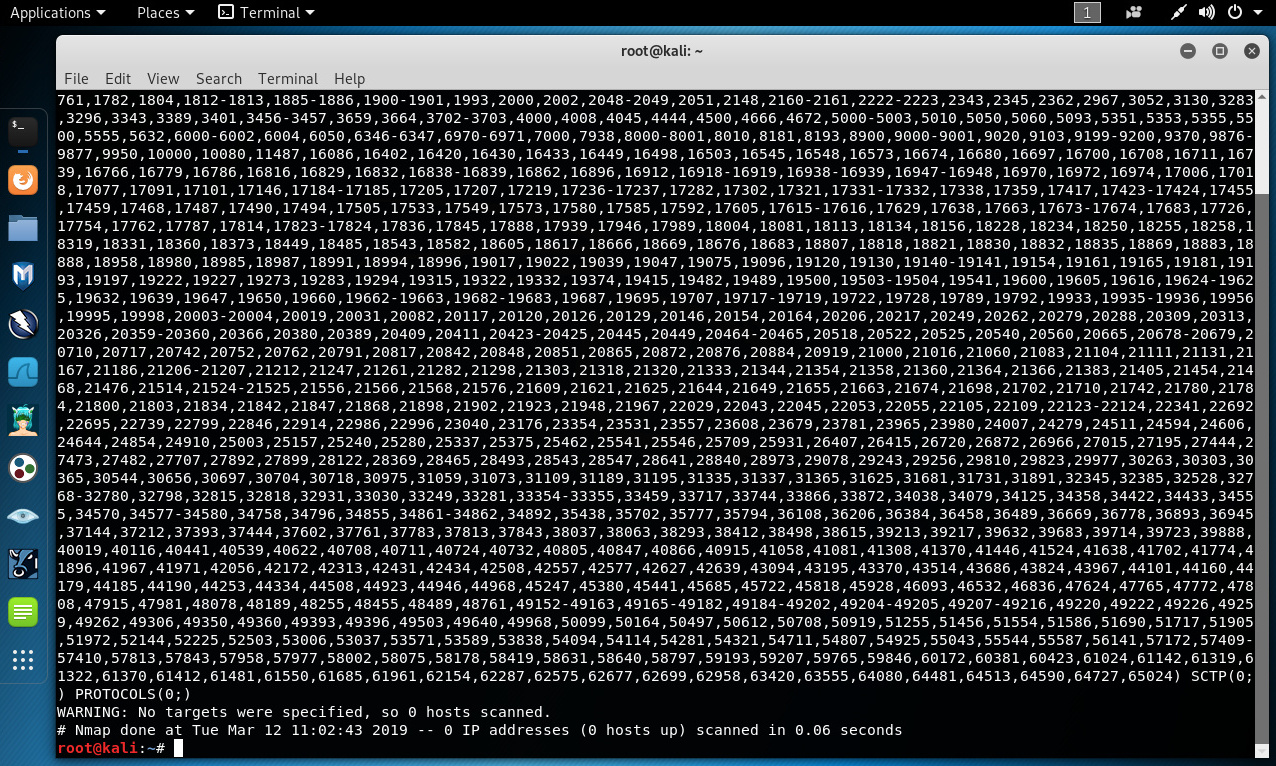

Y para conocer cuales son los 1,000 puertos UDP más populares, se ejecuta el siguiente comando.

# nmap -sU --top-ports 1000 -v -oG -

Fuentes:

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero