Romper Hashes LM y NTLM de Contraseñas Windows utilizando Cain

Cain y Abel es una herramienta para la recuperación de contraseñas de Sistemas Operativos Microsoft. Permite recuperar fácilmente diversos tipos de contraseñas mediante “Sniffing” o husmeo de la red, romper contraseñas cifradas utilizando ataques por diccionario, fuerza bruta, y criptoanálisis, grabar conversaciones VoIP, decodificar contraseñas revueltas, recuperar claves de redes inalámbricas, revelar cajas de contraseñas, descubrir contraseñas en caché y analizar protocolos de encaminamiento.

Para la siguiente práctica se utilizará la más reciente versión de Caín, y un archivo conteniendo los hashes de las contraseñas extraídas desde un sistema Windows.

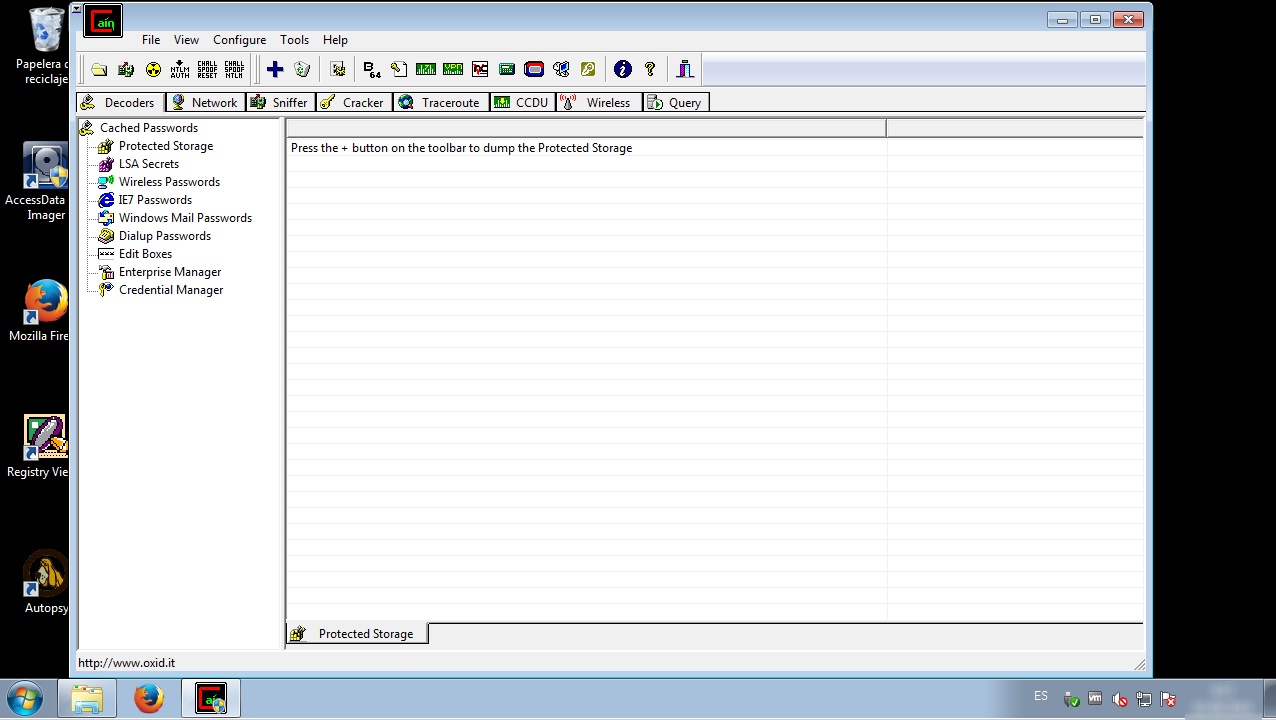

Ejecutar Caín con los privilegios del usuario administrador, haciendo clic derecho en el ícono residente en el Escritorio y seleccionando la opción “Ejecutar como administrador”.

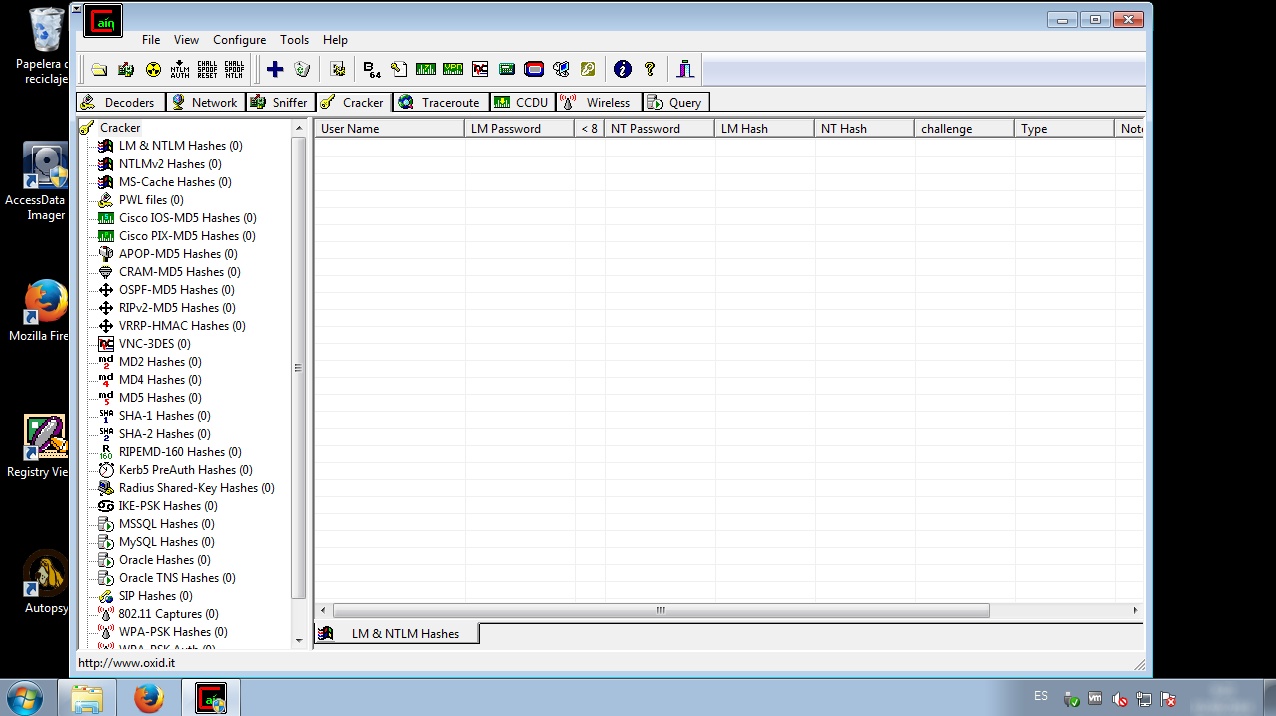

Hacer clic en la pestaña de nombre “Cracker” o “Quebrador”

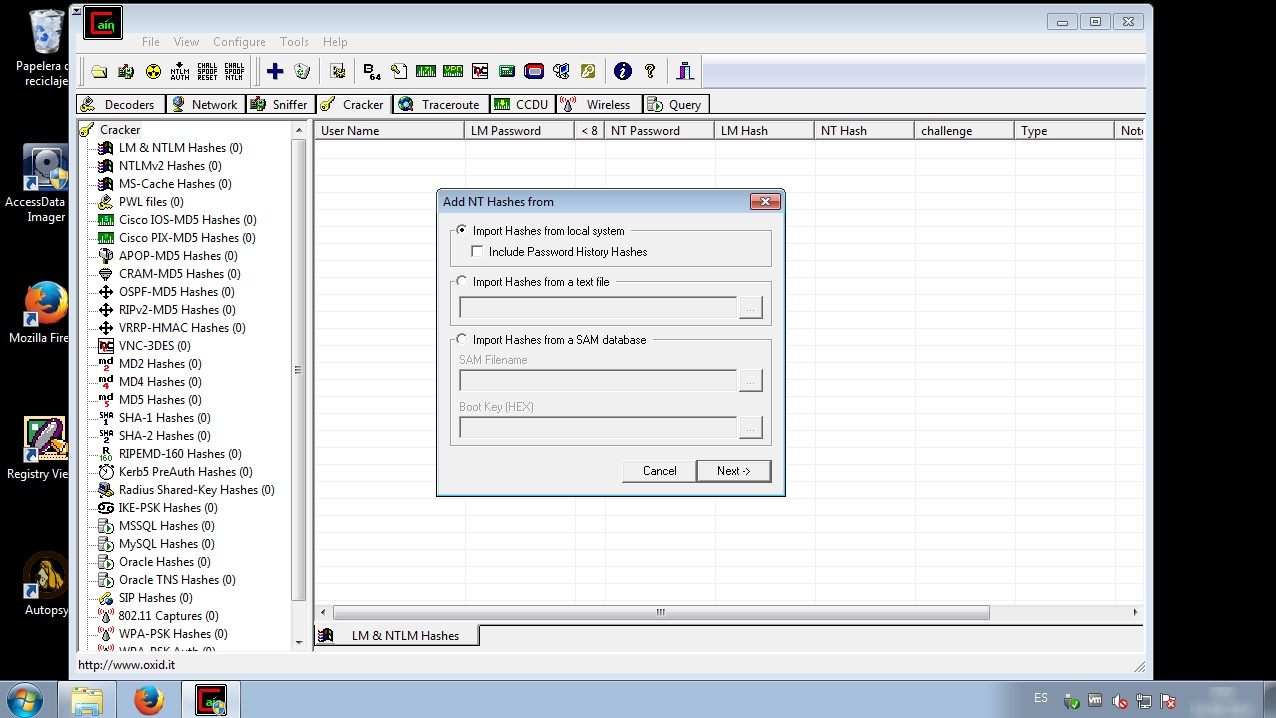

Proceder a hacer clic en el ícono con la cruz azul de nombre “Add to list” o Añadir a lista.

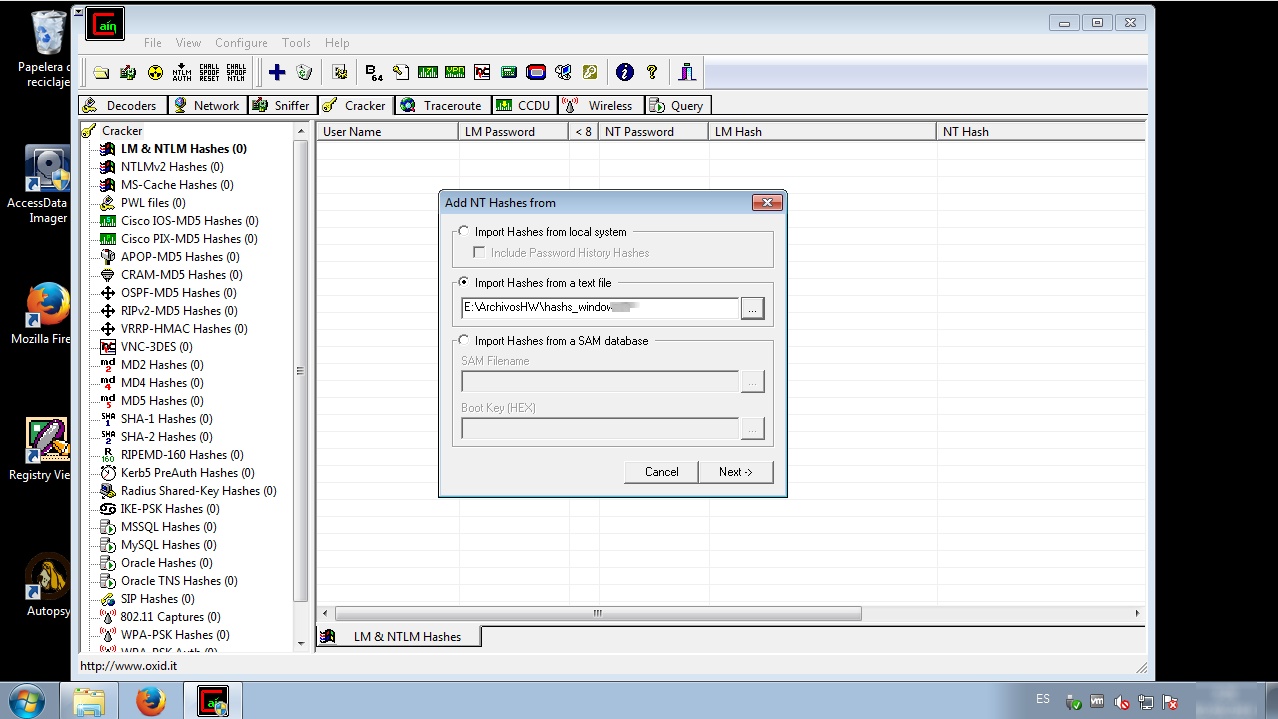

Activar “Import Hashes from a text file” para Importar los Hashes desde un archivo de texto. El archivo se busca y selecciona haciendo clic en el botón con los tres puntos seguidos “...”.

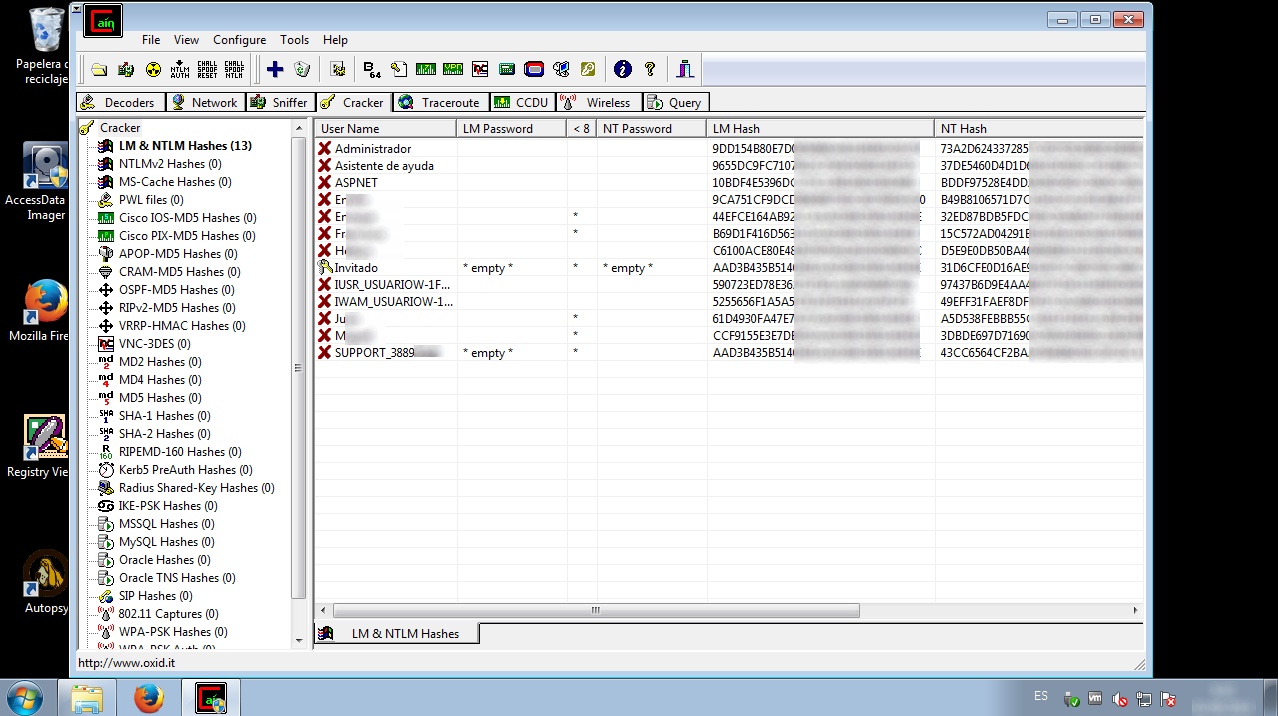

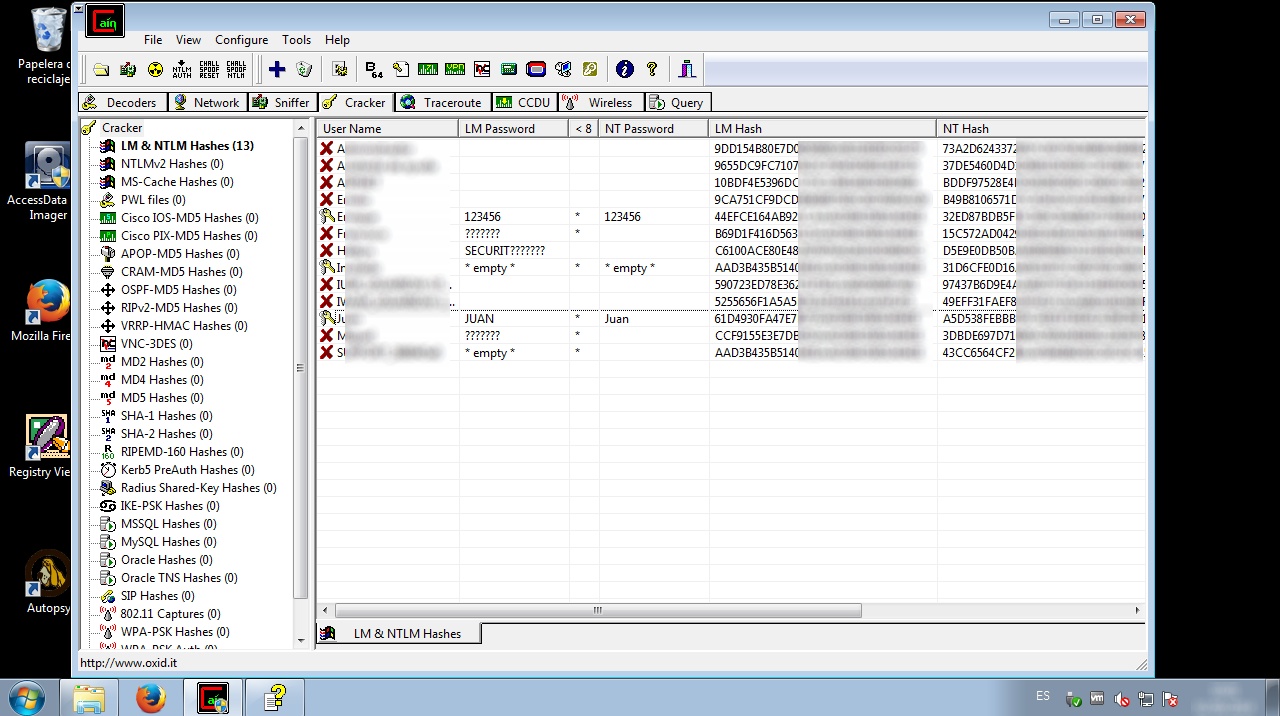

Al hacer clic en el botón de nombre “Next” o Siguiente, se presentará en el panel izquierdo el tipo de Hashes detectados por Caín; para el presente caso Hashes “LM & NTLNM. Y en el panel derecho se presentará la información sobre los nombres de usuario, una columna indicando si la contraseña es menor a 8 caracteres, el Hash LM, el Hash NT y el Tipo de Hash.

Entre los diversos métodos que proporciona Caín para “Romper” contraseñas; por fuerza bruta, por diccionario, criptoanálisis o tablas arco iris; se utilizará el ataque por diccionario.

Un ataque por diccionario consiste en intentar cada palabra incluida en un diccionario como posible contraseñas cifrada. Un diccionario de potenciales contraseñas es más conocido como "wordlist" o una lista de palabras. Este tipo de ataque generalmente es más eficiente que una ataque por fuerza bruta, debido a la mala o pobre selección de las contraseñas por parte de los usuarios.

Existen dos métodos para mejorar el éxito de un ataque por diccionario, el primer método es utilizar un gran diccionario, o más diccionarios (diccionarios técnicos o diccionarios de lenguajes foráneos podrían incrementar las oportunidades globales de descubrir la contraseña correcta); el segundo método es realizar una manipulación de cadenas sobre el diccionario.

Por ejemplo, el diccionario puede tener la palabra “password”. Las técnicas de manipulación comunes podrían intentar invertir la palabra (drowssap), añadir número al final de la cadena (password00 – password99), o diferentes letras mayúsculas en diversas ubicaciones (Password, pAssword, ... passworD).

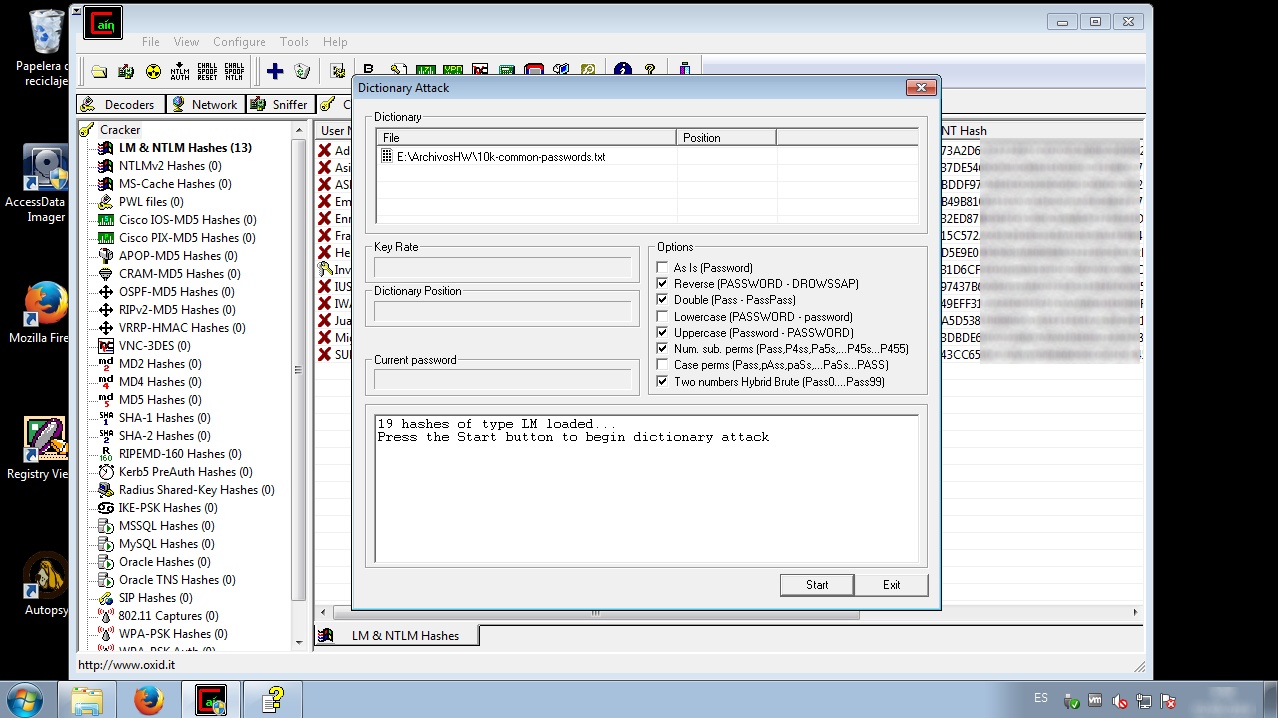

El “Cracker” de contraseñas por diccionario puede ser configurado para utilizar una lista de archivos de diccionarios, y también proporciona la posibilidad de aplicar un número de variantes para cada palabra.

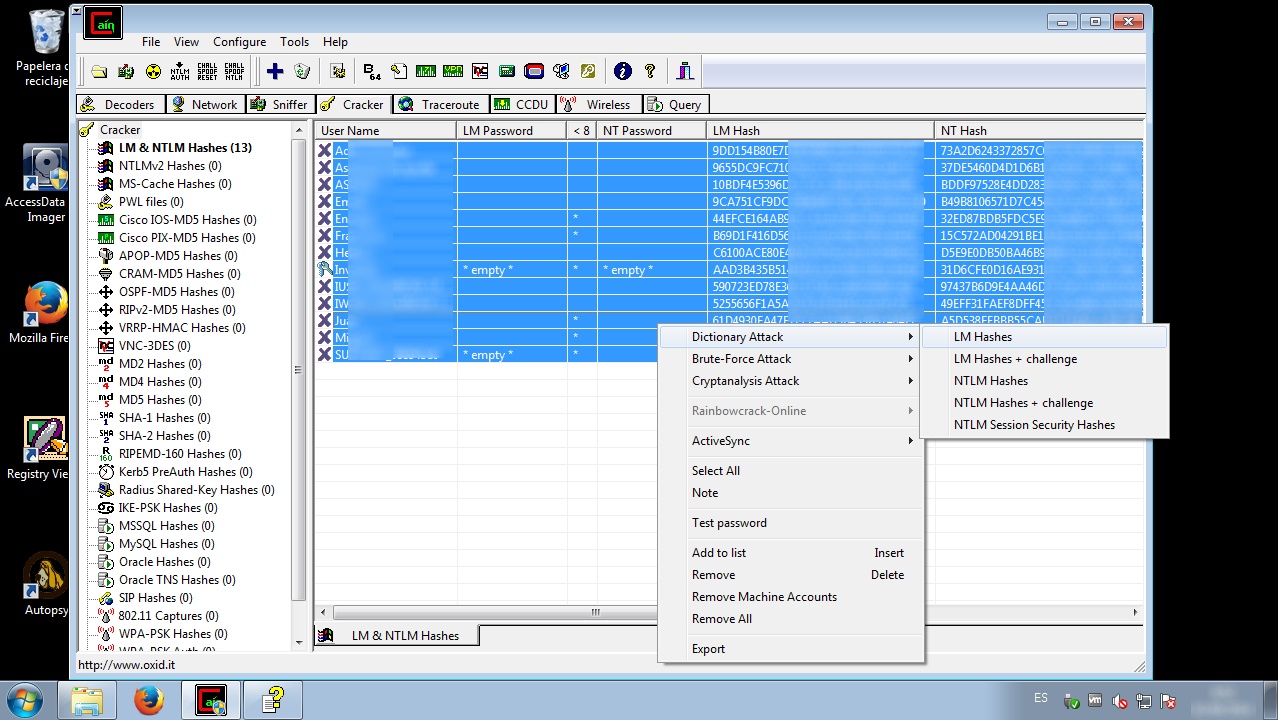

Hacer clic derecho sobre cualquier ubicación del panel derecho y seleccionar la opción “Dictionary Attack -> LM Hashes”.

En la nueva ventana presentada, hacer clic derecho en el panel “Dictionary” o Diccionario; para luego seleccionar la opción “Add to list” o Añadir a lista; y seleccionar el diccionario a utilizar.

Dejar las opción por defecto activadas en el panel “Options” u Opciones, para luego hacer clic en el botón de nombre “Start” e Iniciar el proceso.

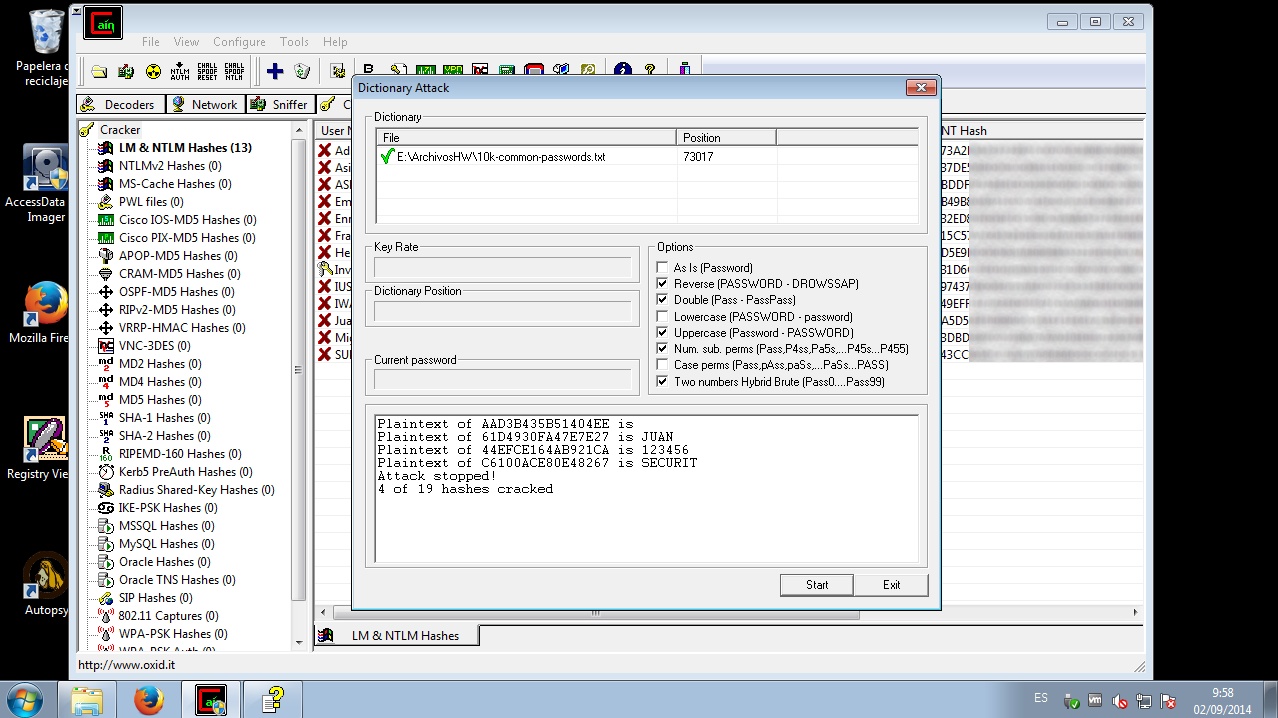

Los resultados se presentarán casi de inmediata; dependiendo del tamaño de la lista de palabras utilizadas; en la parte inferior de la ventana. Luego hacer clic en el botón de nombre “Exit” o Salir.

Al regresar a la ventana principal de Caín, ahora es factible visualizar las contraseñas averiguadas y las restantes. Lo campos con el texto "* empty *" indican que la contraseña es vacía.

No es un requisito el averiguar las contraseñas de todos los usuarios. Para un atacante puede ser suficiente obtener un usuario y contraseña válido para acceder al sistema objetivo y posteriormente poder tomar control total del mismo.

Fuentes:

http://www.oxid.it/cain.html

http://www.oxid.it/ca_um

http://openwall.info/wiki/john/NTLM

http://support.microsoft.com/kb/102716

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero