Volcar Información de Usuarios utilizando DumpSec

DumpSec es un programa de auditoría de seguridad para Microsoft Windows. Permite volcar los permisos DACLs (Discretionary Access Control List) y configuraciones de auditoría SACLs (System Access Control List) para el sistema de archivos, registro, impresoras, y compartidos en un formato consistente y factible de ser leído, de tal manera que los agujeros en la seguridad del sistema se hacen evidentes. DumpSec también permite volcar la información de usuarios, grupos y replicación.

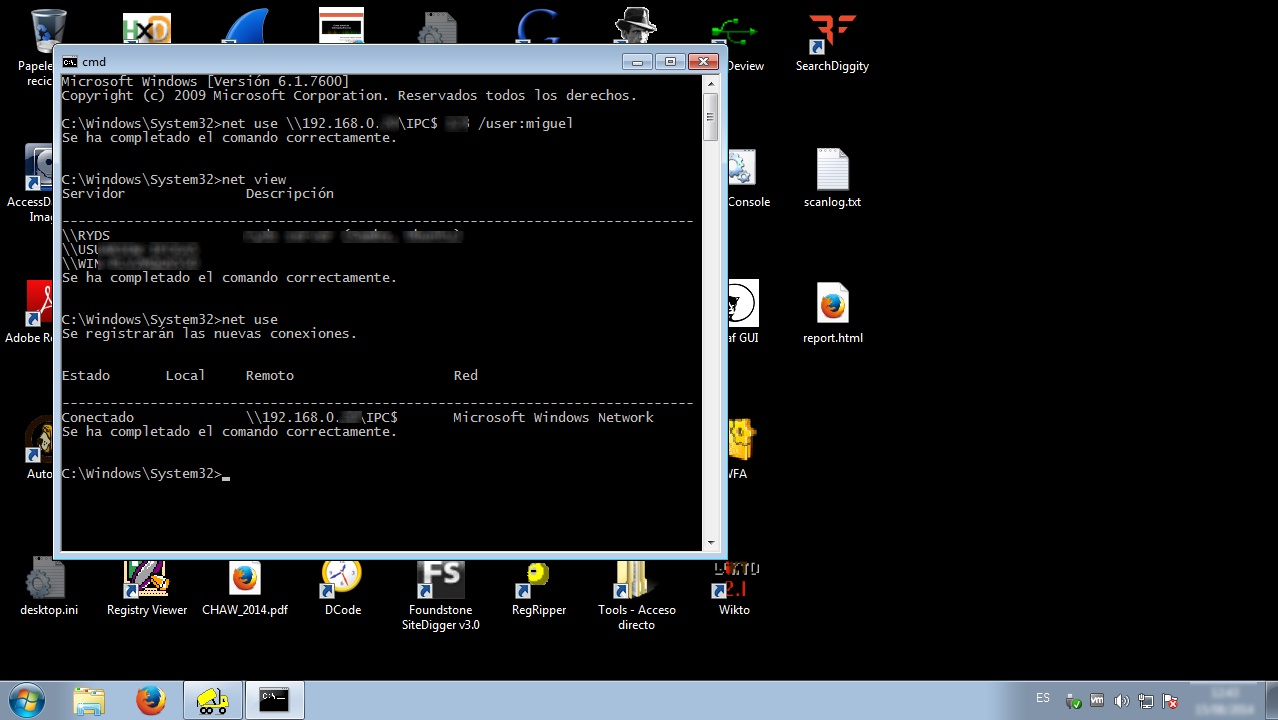

Se procede a establecer una sesión con el objetivo de evaluación. Si se tiene un usuario y contraseña válidas en el sistema Windows se utilizarán estas credenciales. También es factible establecer un sesión nula, la cual es una conexión anónima hacia una red compartida accesible libremente llamada IPC$ sobre servidores Windows. Esto permite acceso de lectura o escritura inmediata dependiendo de la versión del Sistema Windows.

C:\> net use \\192.168.0.10\IPC$ Contraseña /user:Usuario

C:\> net use \\192.168.0.10\IPC$ “” /user:””

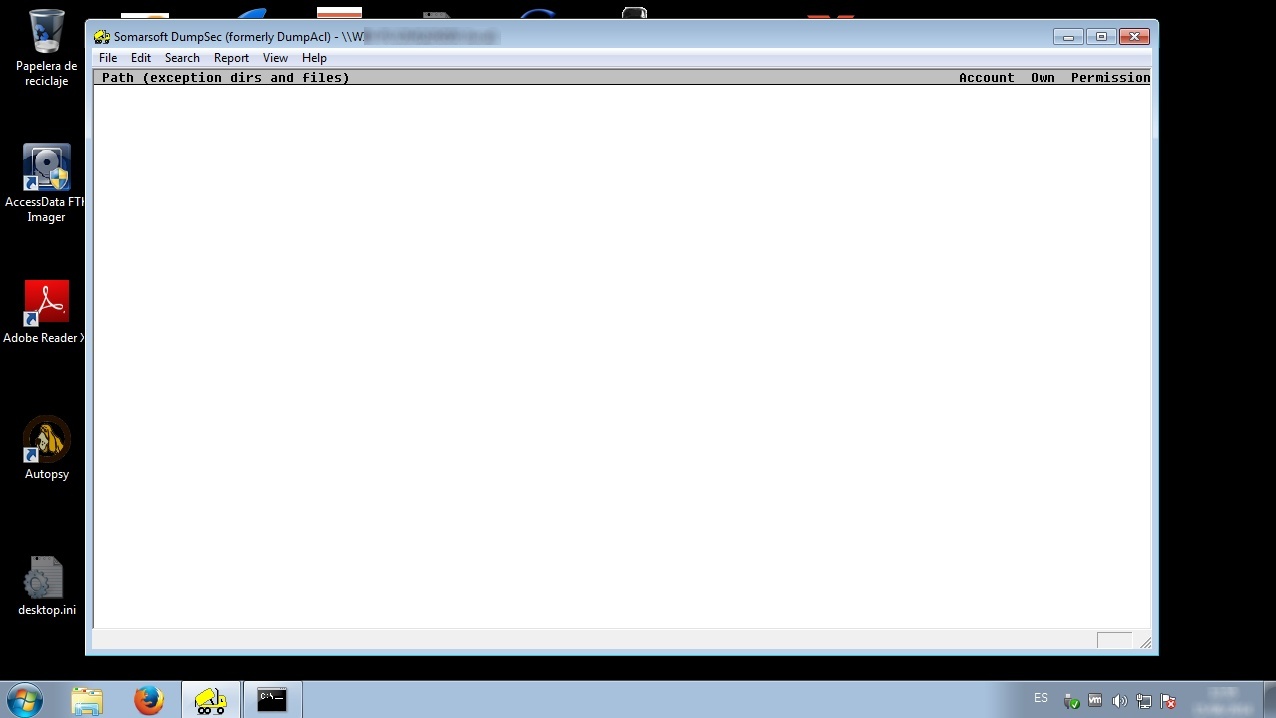

Se ejecuta DumpSec.

Hacer clic en “Report -> Select Computer...” o “Reporte -> Seleccionar Computadora...”

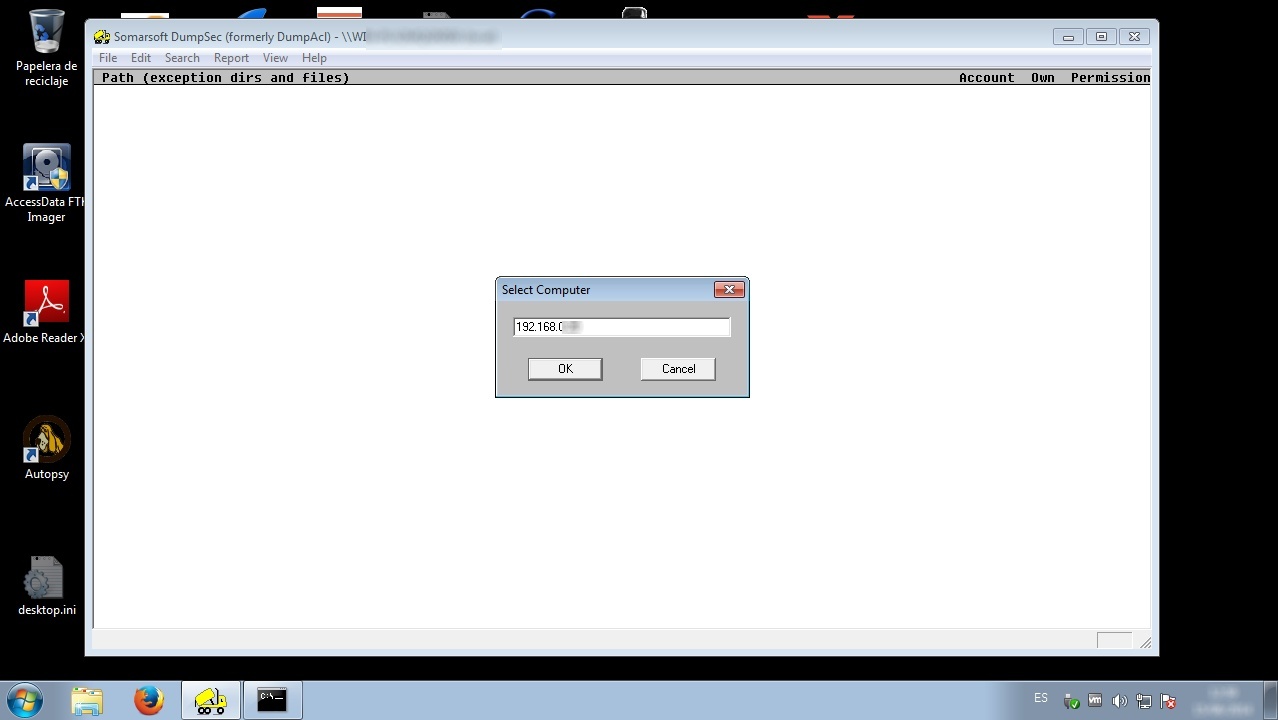

En la nueva ventana presentada, escribir la dirección IP o nombre del host del objetivo de evaluación.

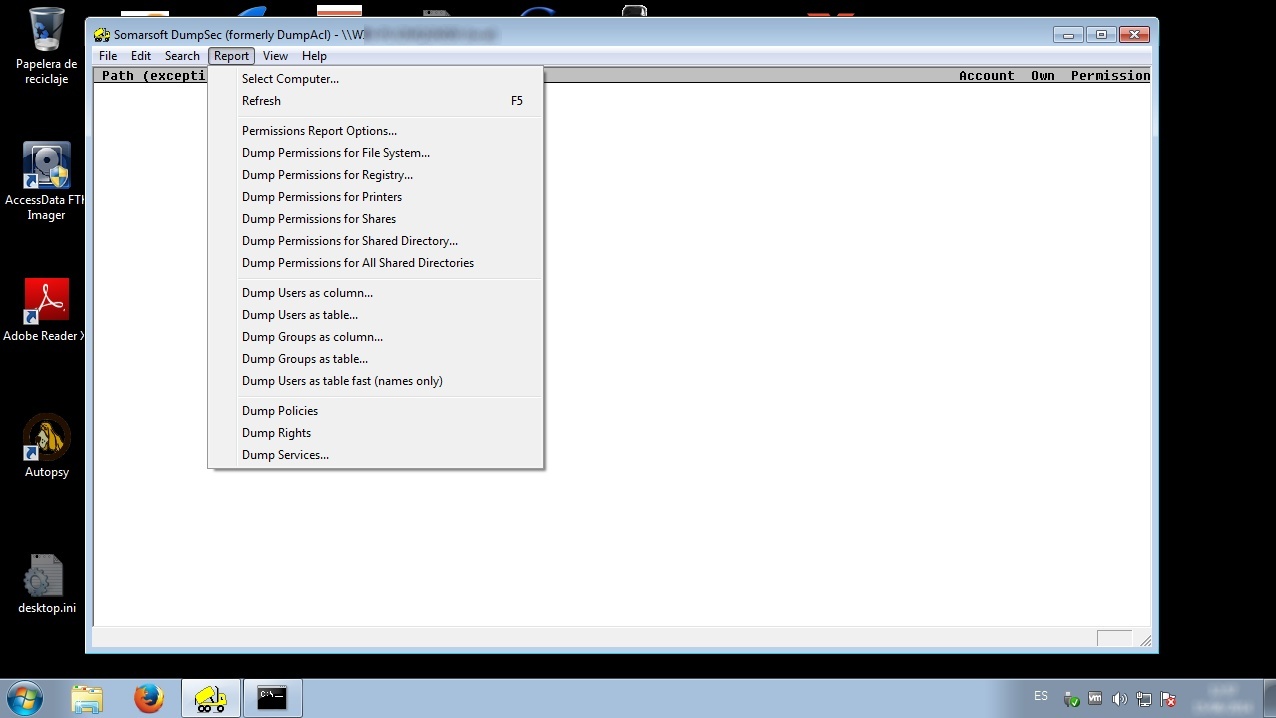

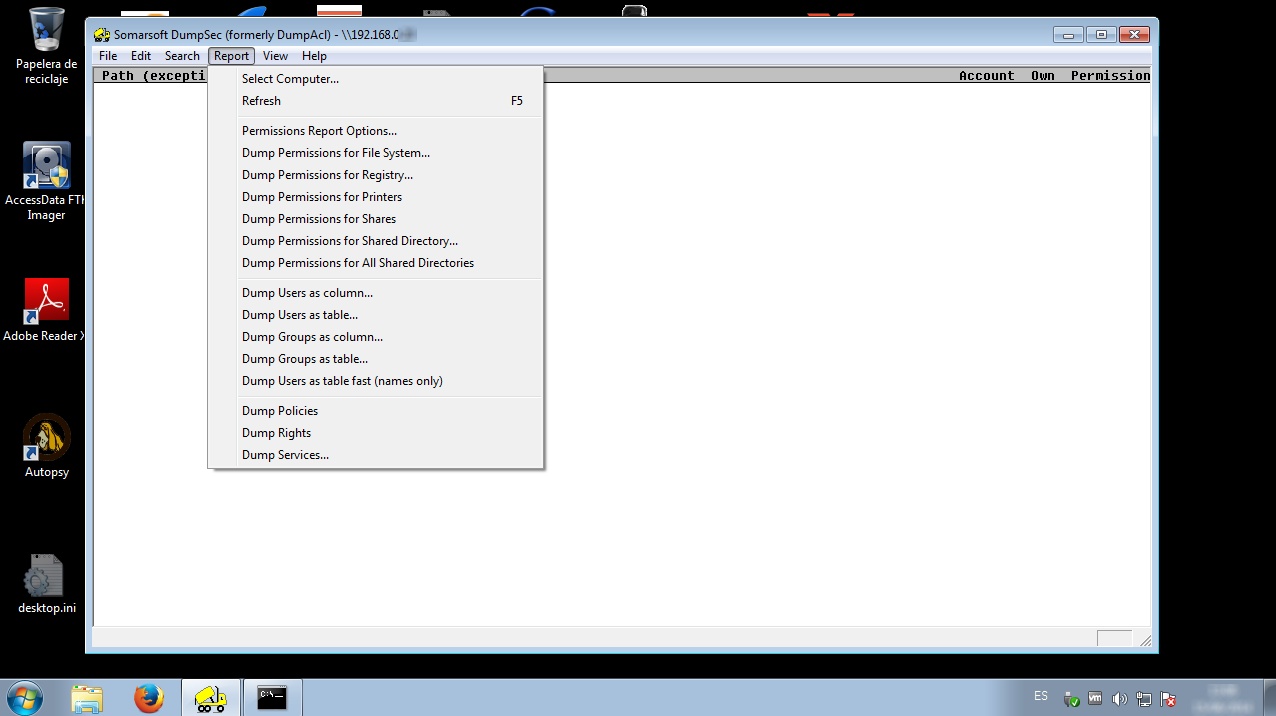

El objetivo ha sido seleccionado. La opción “Report” del menú principal contiene opciones para realizar diversos tipos de volcados.

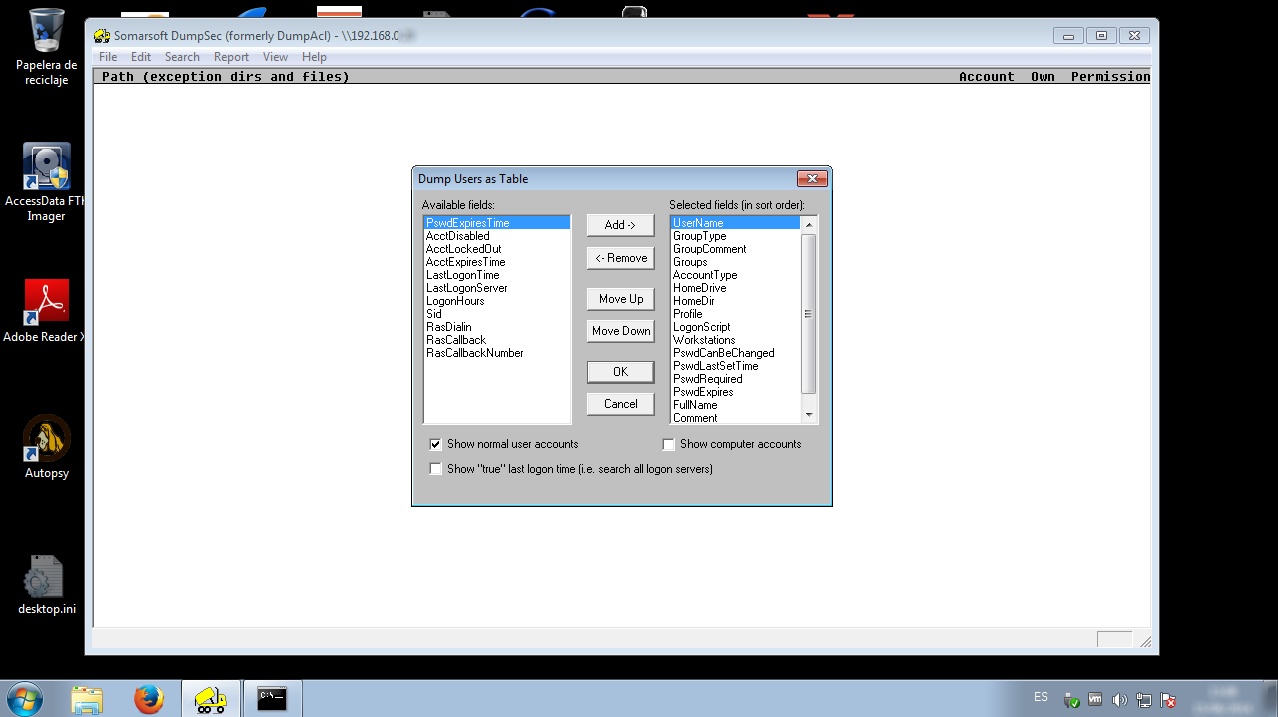

Al hacer clic en la opción “Report ->Dump Users as table...” o “Reporte -> Volcar Usuarios como tabla..” se presenta una nueva ventana, la cual permite seleccionar o eliminar los campos disponibles. Opcionalmente se puede activar la capacidad de mostrar las cuentas de usuario normal, mostrar las cuentas de la computadora, o mostrar el tiempo “verdadero” del último logon.

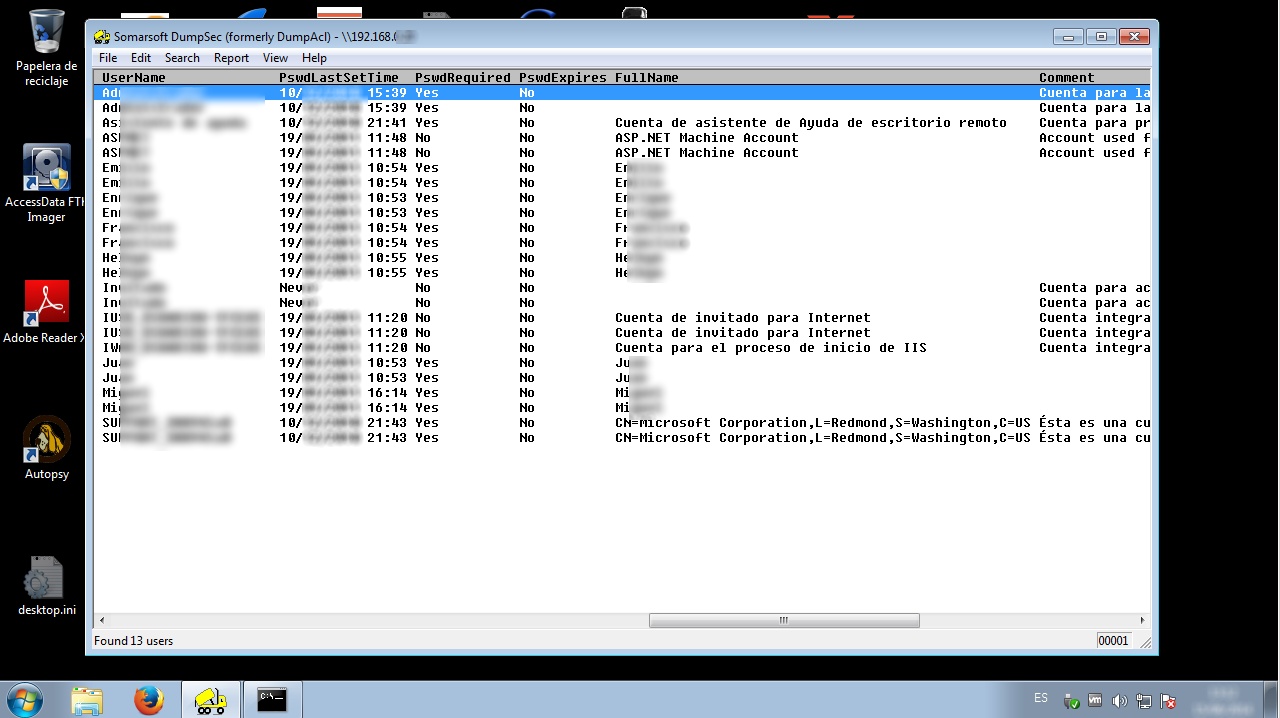

Luego de hacer clic en el botón de nombre “OK” se realizará un volcado de los usuarios desde el sistema Windows objeto de la evaluación.

Este mismo procedimiento es utilizado para realizar volcados de los permisos del sistema de archivos, registro, impresoras, compartidos, directorios compartidos, usuarios, grupos, políticas, derechos y servicios. Todo esto brinda un conocimiento profundo sobre el objetivo de evaluación, consecuencia de ello será factible explotar estas debilidades o utilizar esta información para perfilar otros ataques.

Fuentes:

http://www.systemtools.com/somarsoft/index.html

http://en.wikipedia.org/wiki/Null_session

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero