Errores de Aislamiento

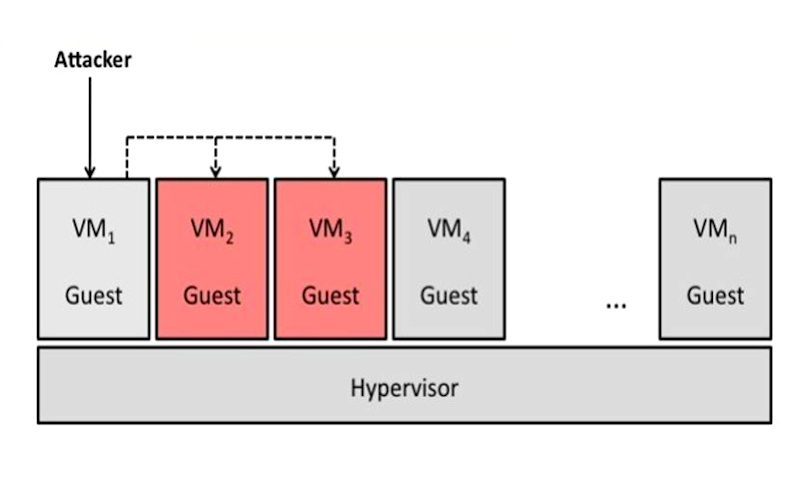

Un común error administrativo cometido por los ingenieros de red es no segmentar los dispositivos y componentes de red. Esto puede ser aplicado también a la virtualización. Teniendo en mente las máquinas virtuales también emplean sus propias tarjetas virtuales para interfaz de red, es importante asegurarse las máquinas virtuales estén apropiadamente configuradas para únicamente interactuar con sistemas autorizados. Adicionalmente si un ciberatacante comprometiese un sistema virtual, también podría tener acceso de red hacia todos los sistemas conectados con aquel comprometido.

Vulnerabilidades Inherentes

Recordar el sistema anfitrión tiene un sistema operativo, y las máquinas invitadas también tienen sus propios sistemas operativos. Esto significa existen ahora múltiples conjuntos de vulnerabilidades únicas por los cuales preocuparse. El sistema operativo anfitrión tendrá sus vulnerabilidades, y el sistema operativo invitado también tendrá las suyas. Por ejemplo si se está ejecutando Windows 10 y Windows 8 y están siendo hospedados sobre un servidor Windows 2016. En este escenario existen tres sistemas operativos diferentes, cada uno único, y cada uno con sus propias vulnerabilidades. Esto incrementa enormemente tanto el panorama de amenazas como la necesidad de ciberseguridad.

Fuentes: