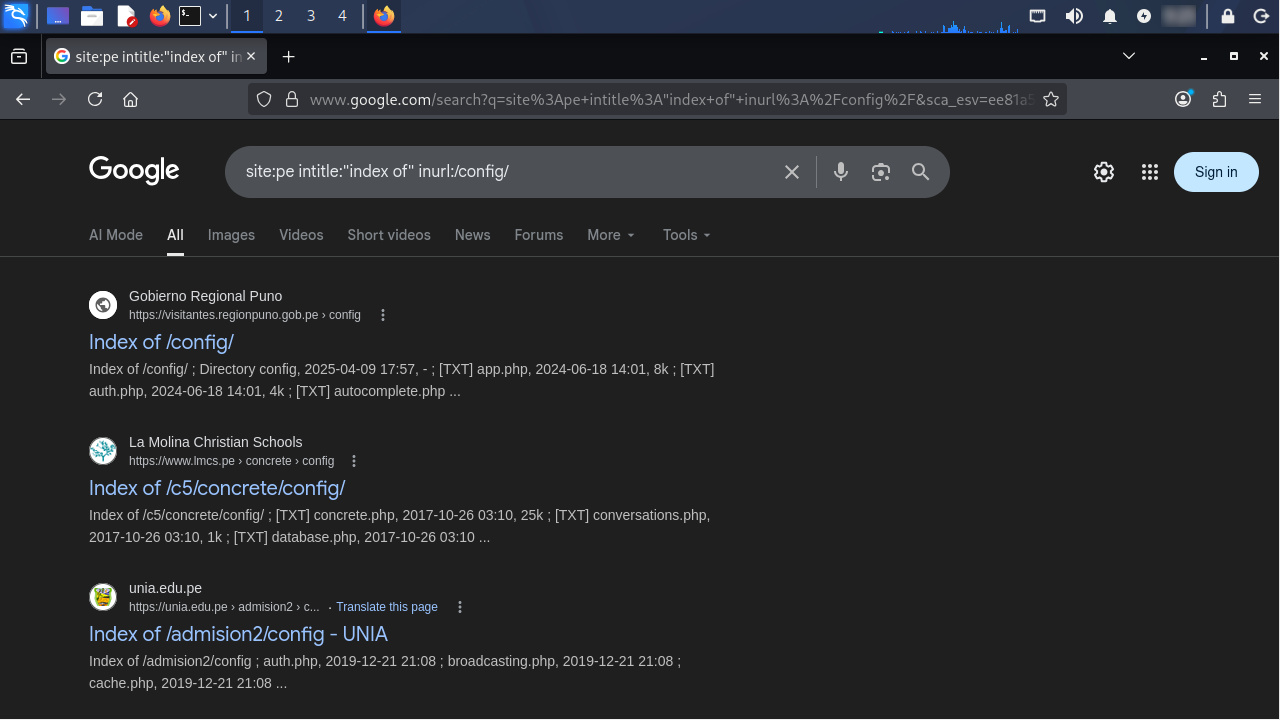

Encontrar Carpetas de Nombre CONFIG utilizando Google

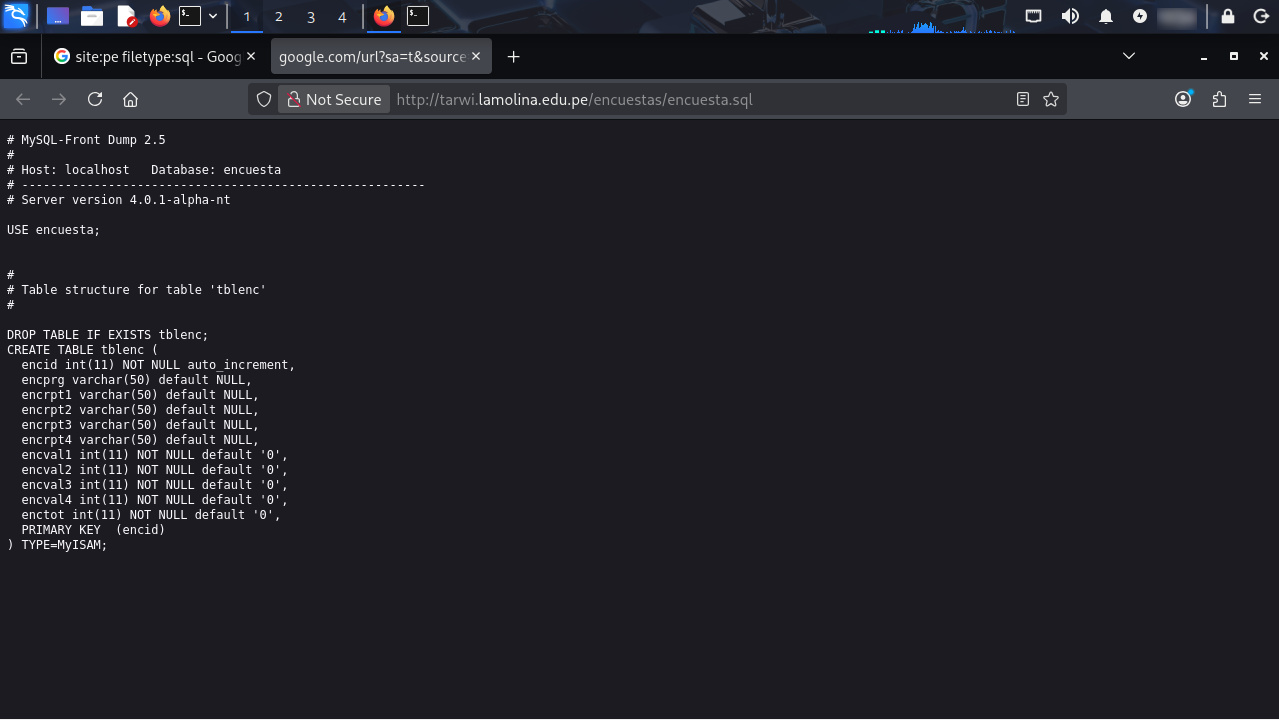

La meta o propósito principal de una carpeta de nombre “config”, es dividir código lógico de los datos críticos y variables, pues sin esta carpeta se debería escribir la contraseña correspondiente a la base de datos en cada archivo php o js. Consecuentemente si la contraseña cambiase se deberá modificar tal vez cientos de archivos.

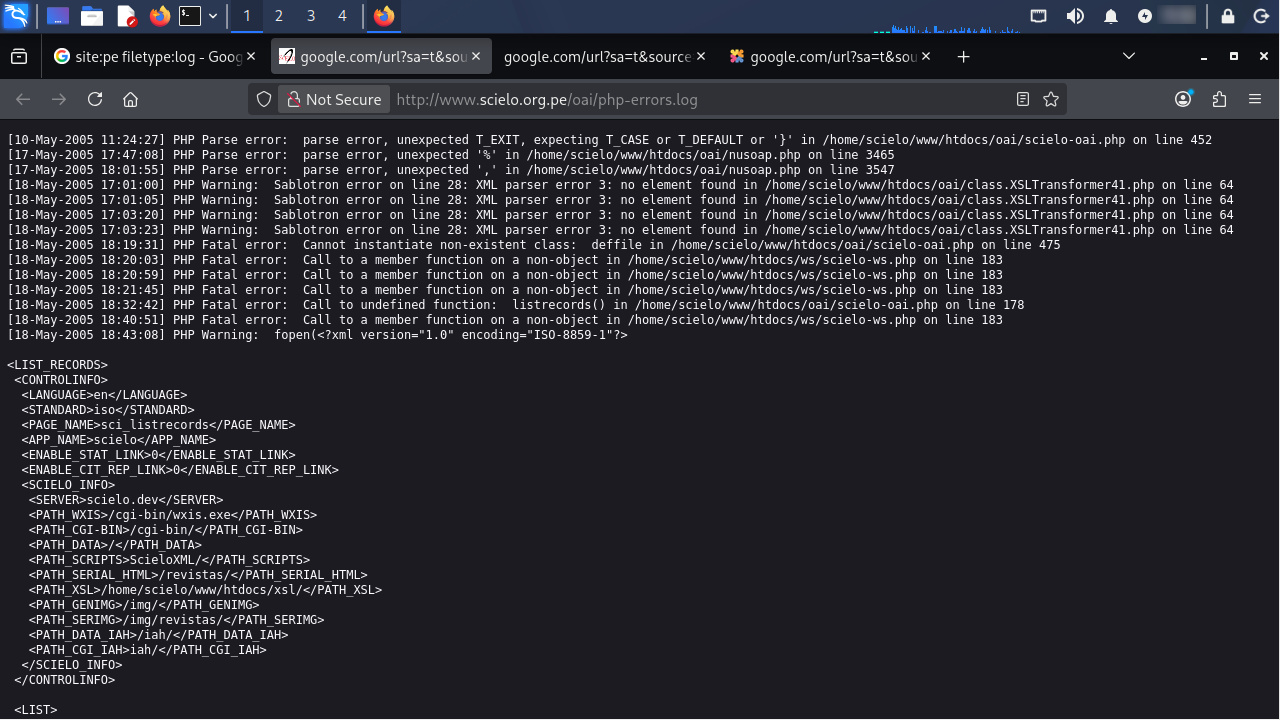

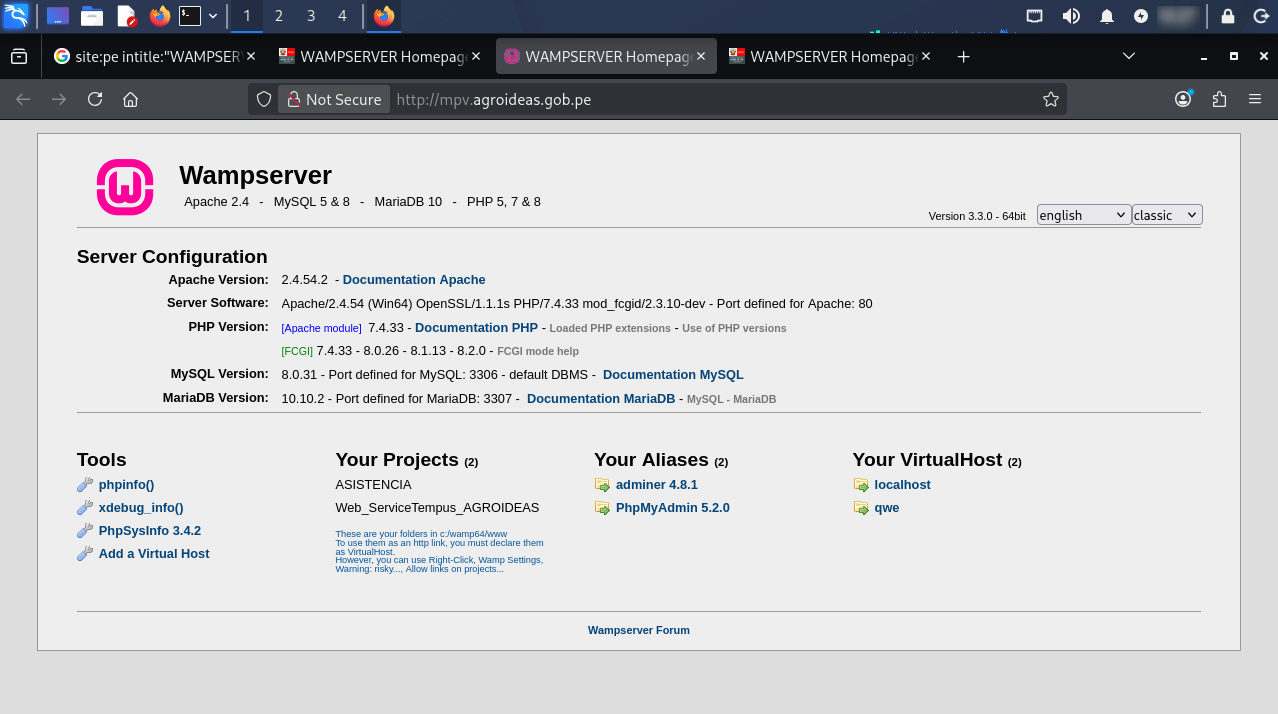

Entre el tipo de contenido más frecuentemente almacenado se encuentra información sobre conexión hacia bases de datos, variables de entorno o rutas, integraciones con terceros (llaves API).

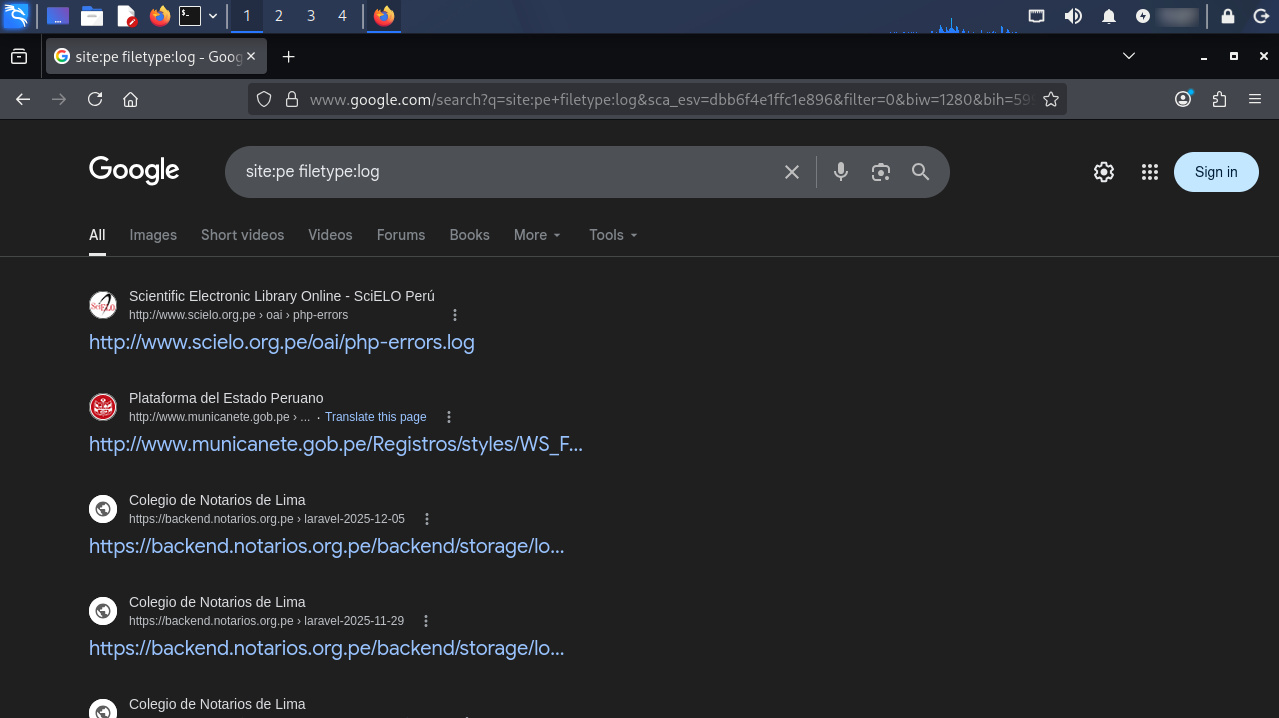

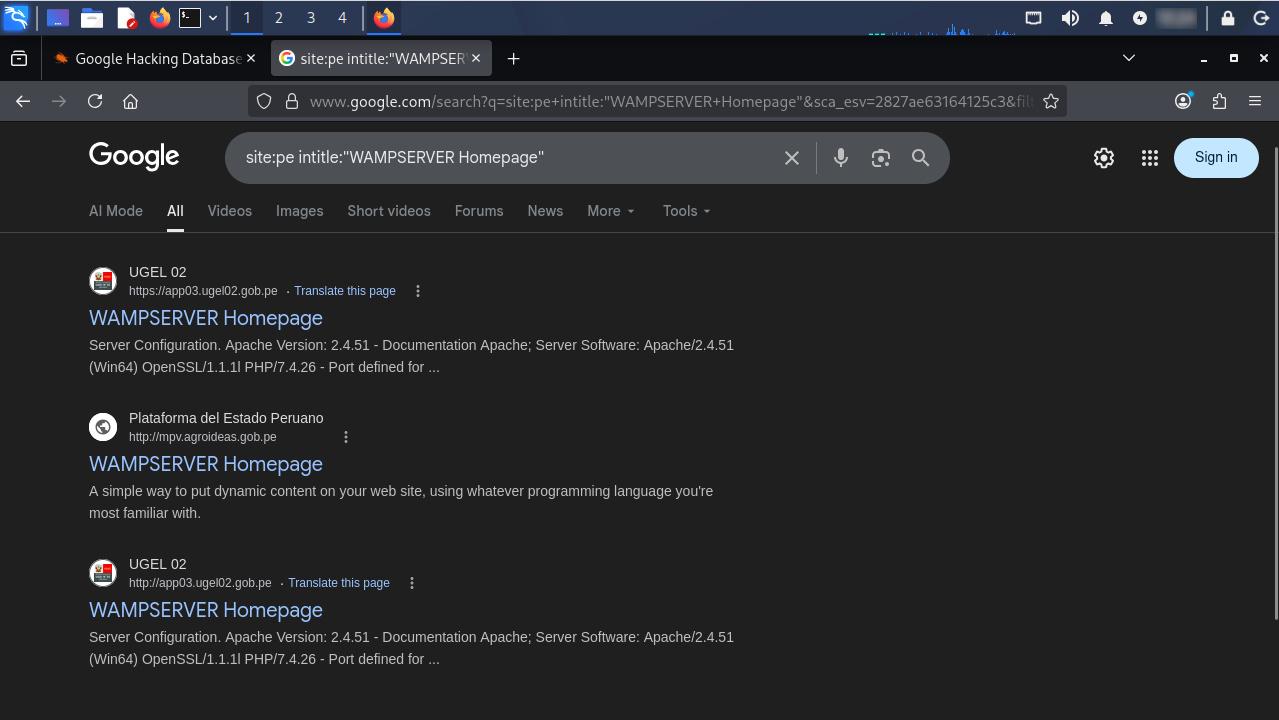

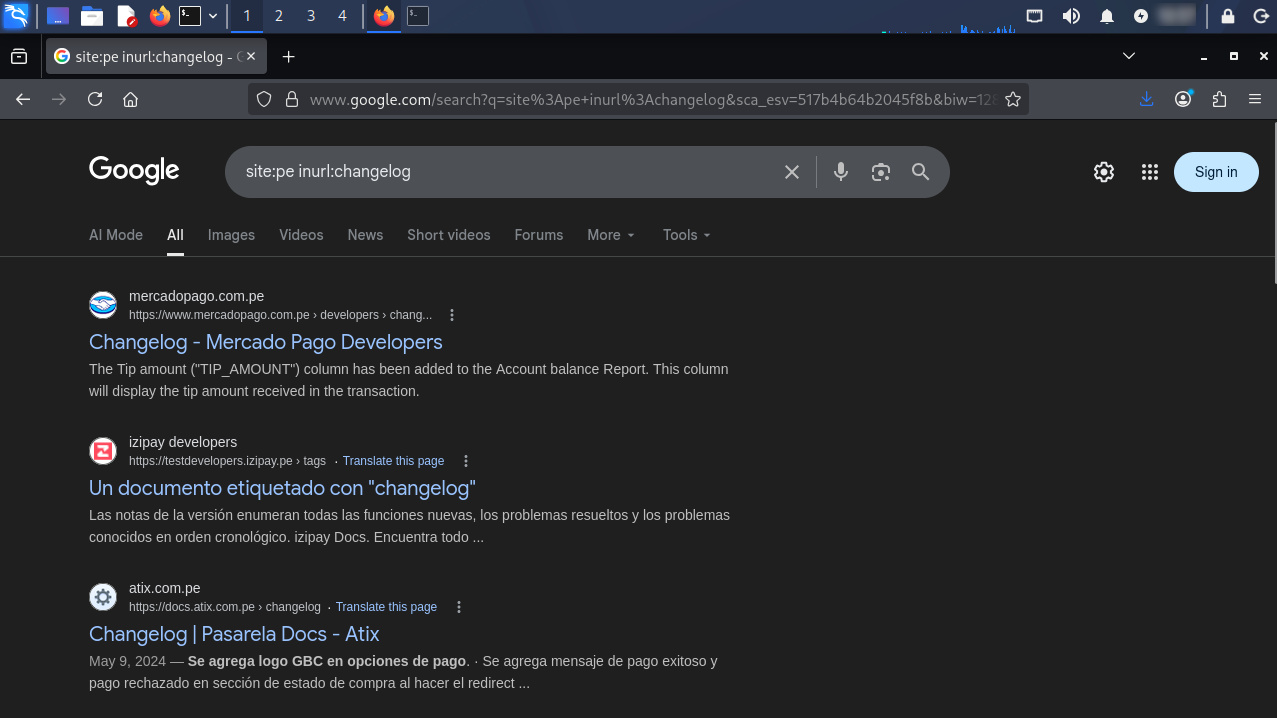

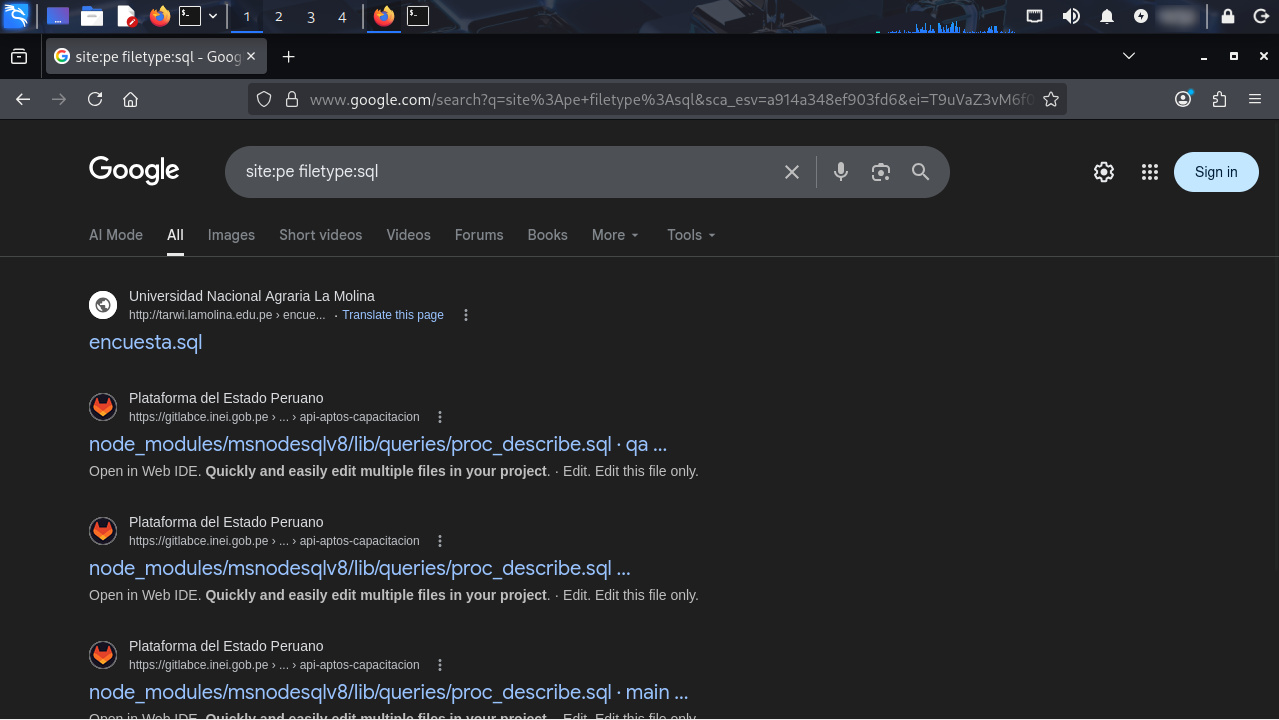

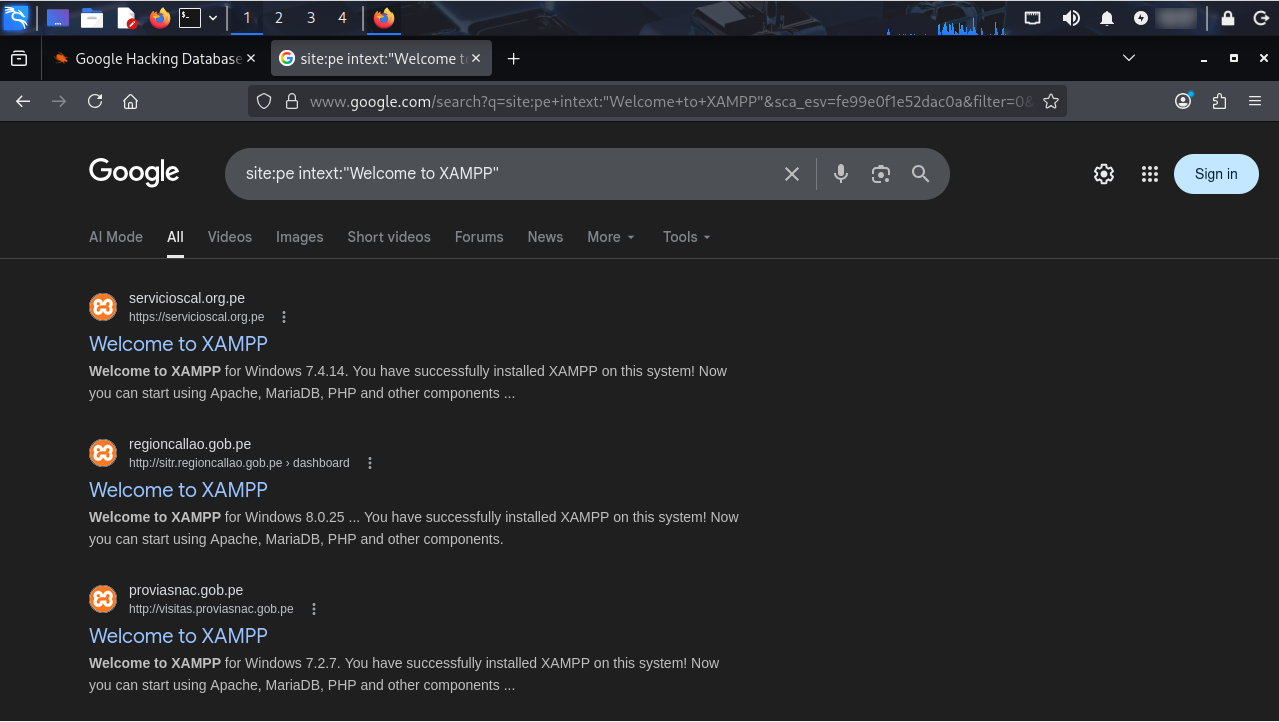

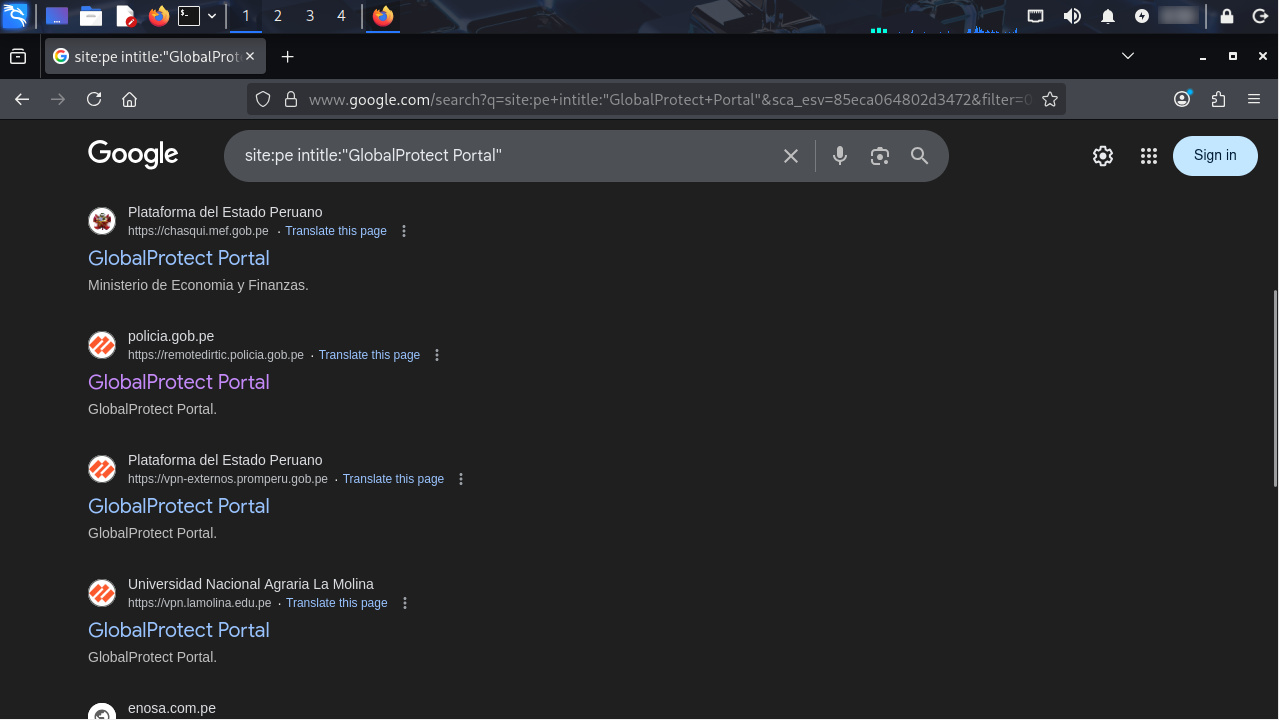

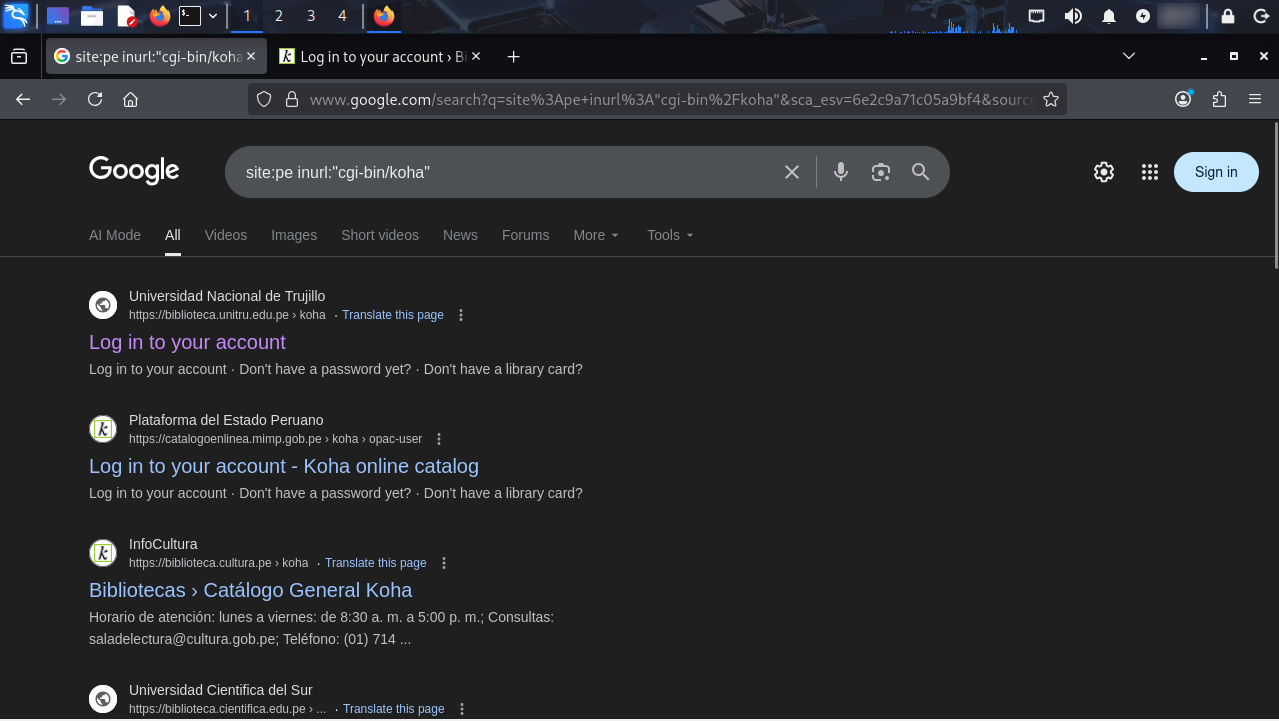

El Google Dork utilizado es el siguiente:

site:pe intitle:"index of" inurl:/config/

La directiva site: restringe los resultados únicamente a dominio pe, correspondiente a Perú.

La directiva intitle: Busca en el título de página en texto “index of”, con el propósito de encontrar servidores quienes tengan habilitado el listado de la carpetas.

La directiva inurl: Filtra los resultados para mostrar únicamente aquello conteniendo el texto “/config/” en la URL.

En esta oportunidad Google encontraron 1,300 resultados.

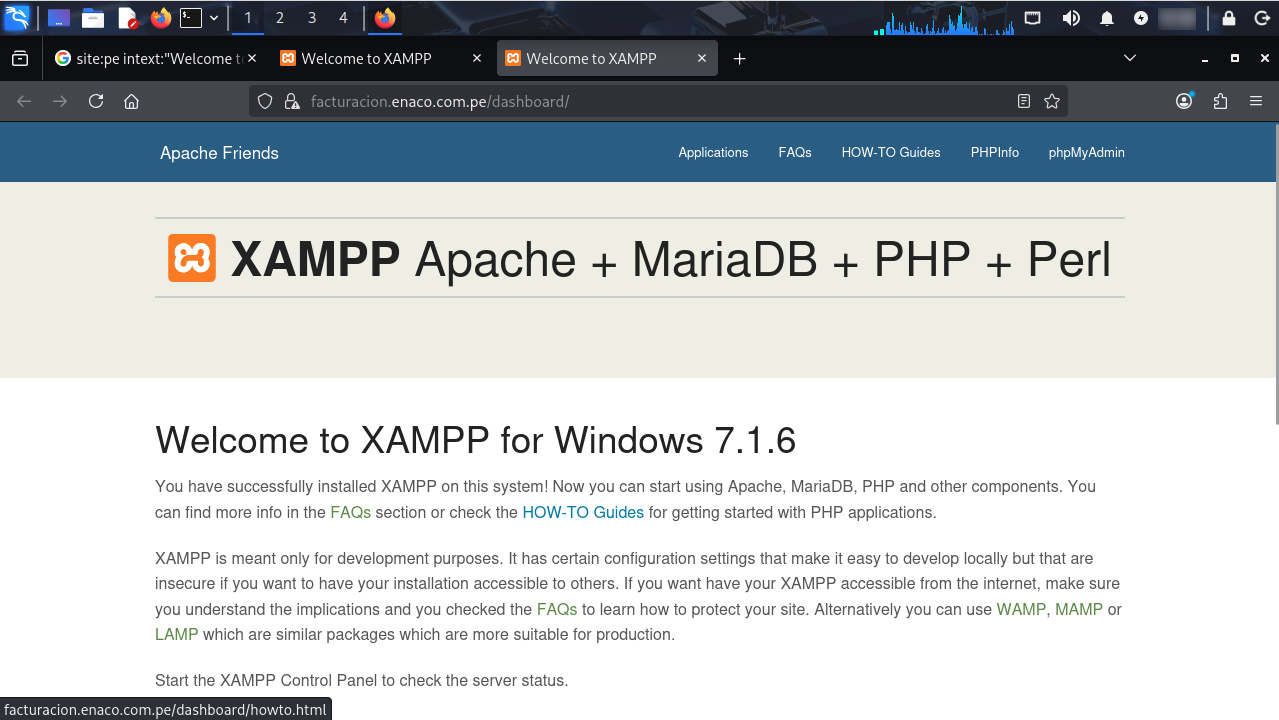

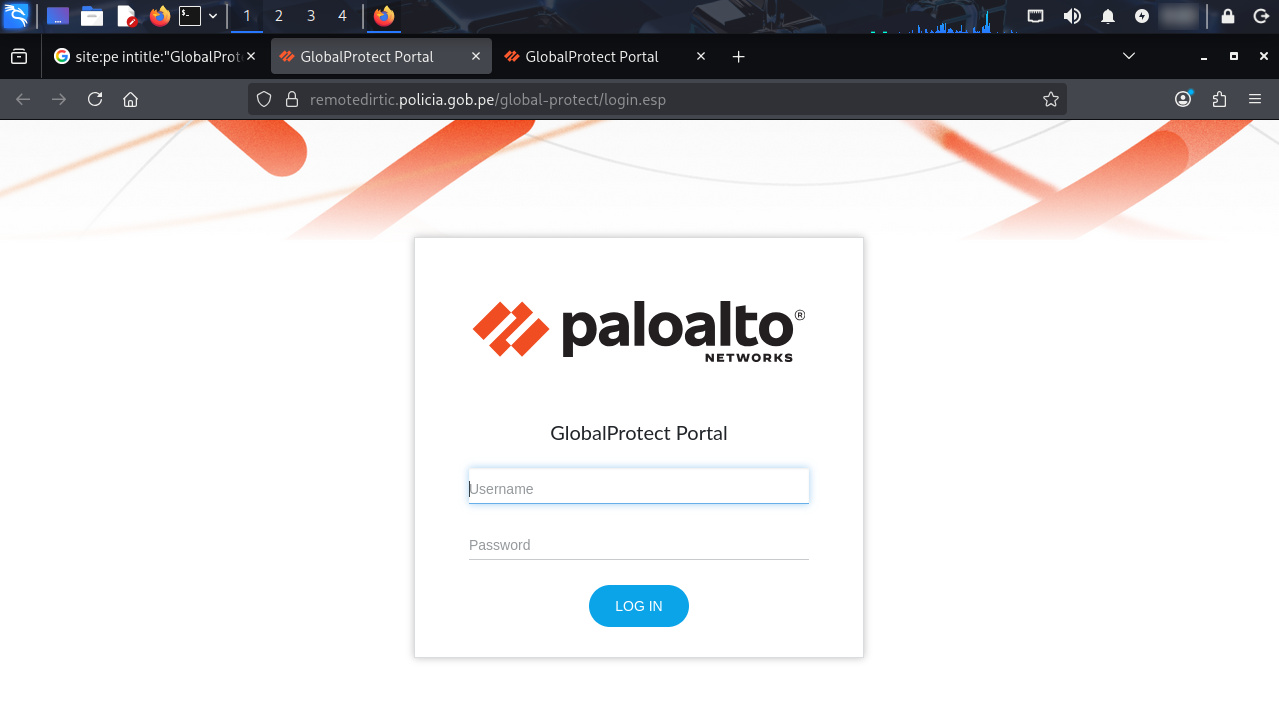

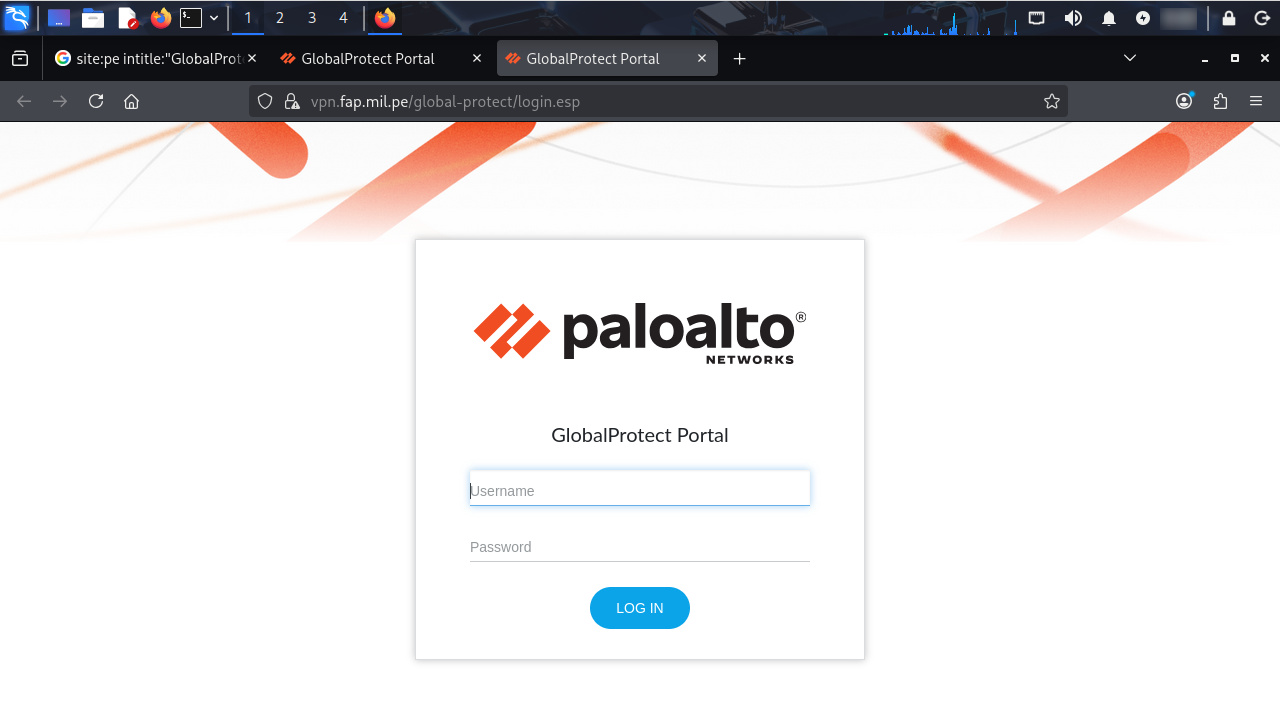

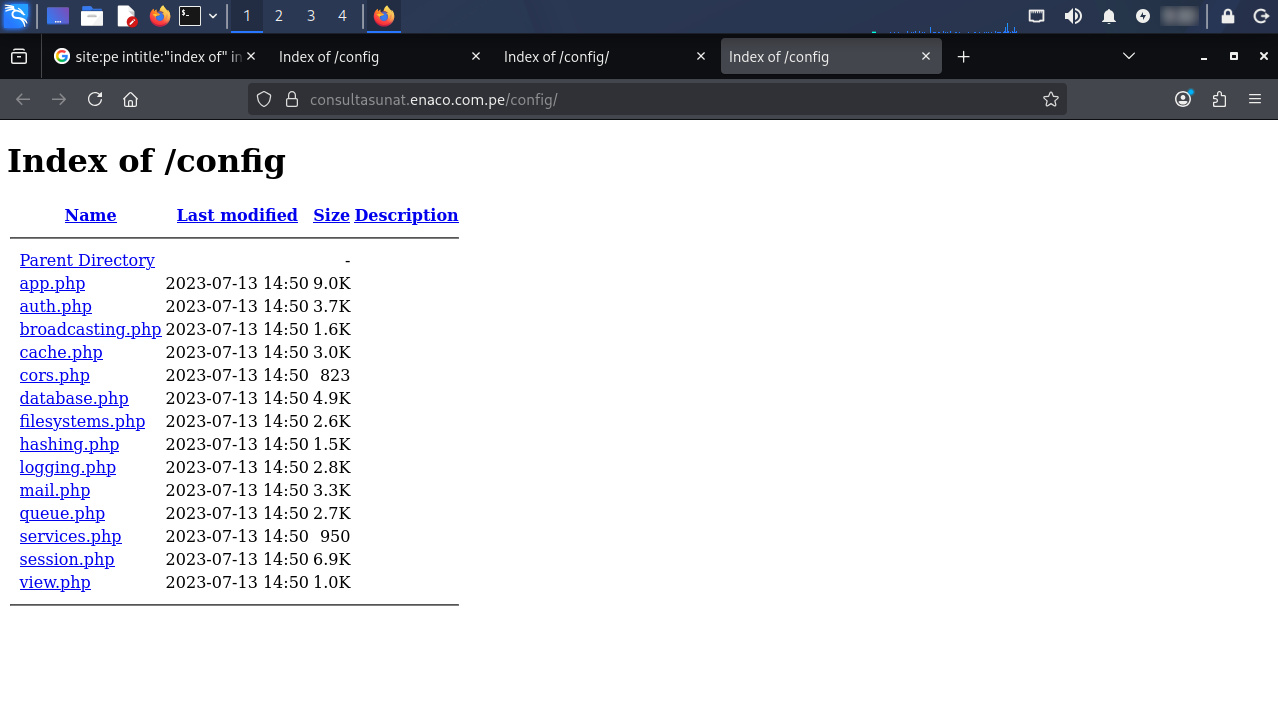

Empresa Nacional de la Coca S.A. - ENACO S.A.

ELABS PUCP

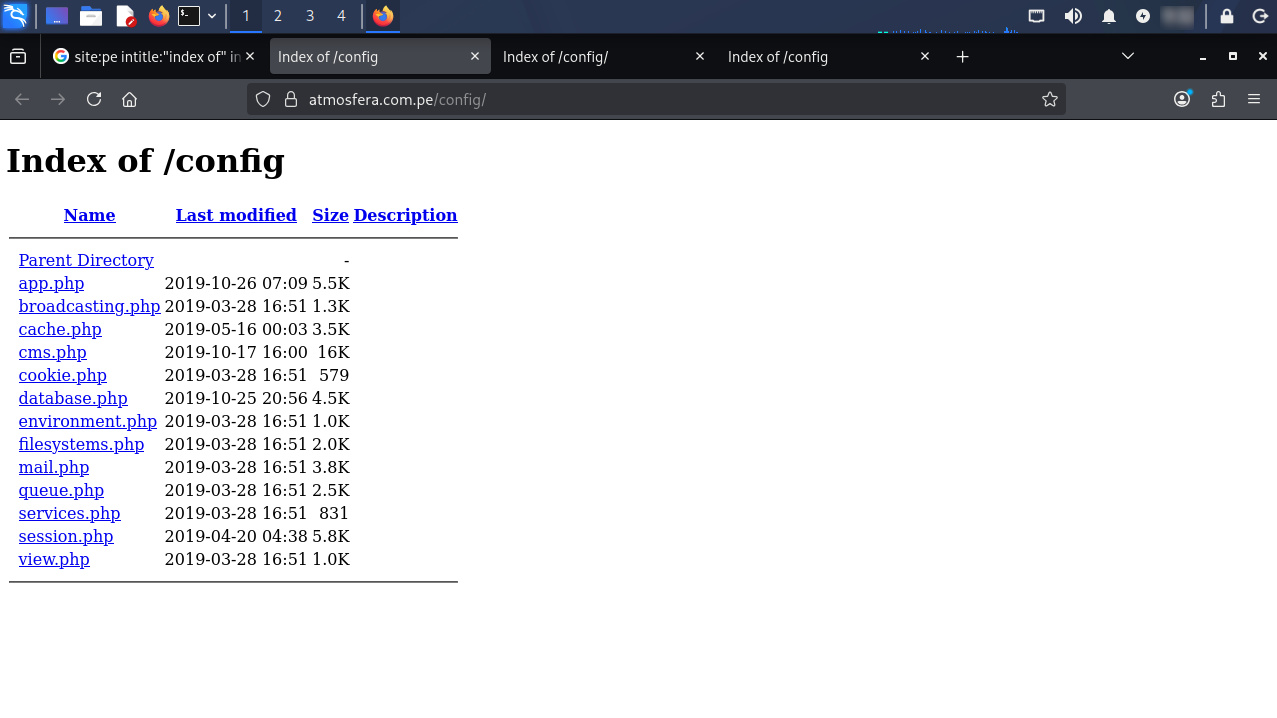

Atmosfera com pe

Desde la perspectiva de ciberseguridad está búsqueda tiene diversas implicancias, con consecuencias potencialmente devastadoras. El principal riesgo es el robo de credenciales de bases de datos, pues los archivos contenidos en esta carpeta frecuentemente contienen texto plano. Exposición de llaves API y secretos, pues las aplicaciones modernas se conectan hacia otros servicios. Así mismo puede generar un compromiso total del servidor, dado el hecho esta carpeta podría almacenar llaves para encriptación, pudiendo un ciberatacante tener la capacidad de falsificar cookies o sesiones, para escalar privilegios y ejecutar comandos.

Fuentes: