Encontrar Check Point SSL Network Extender utilizando Google

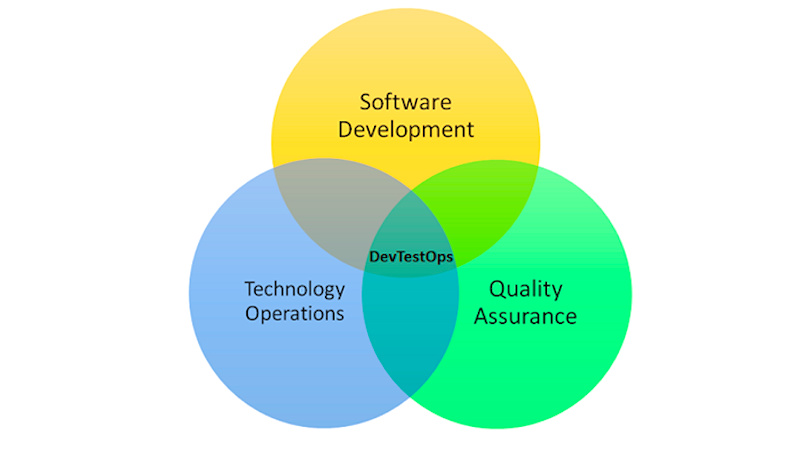

SSL Network Extender es un cliente ligero el cual los usuarios remotos utilizan para acceder hacia recursos internos los cuales el administrador define como aplicaciones.

SNX puede funcionar con el Software Blade de Acceso Móvil o con el Software Blade de VPN IPsec.

El Software Blade VPN IPsec y el Software Blade de Acceso Móvil requieren licencias diferentes.

Flujo de trabajo:

- El administrador configura una Pasarela de Seguridad, como un servidor web con SSL habilitado el cual soporta clientes de Acceso Remoto.

- El usuario remoto descarga el cliente SNX desde la Pasarela de Seguridad

- El usuario remoto puede acceder hacia recursos internos.

En una configuración de Software Blade de Acceso Móvil, el usuario remoto puede acceder hacia las aplicaciones configuradas.

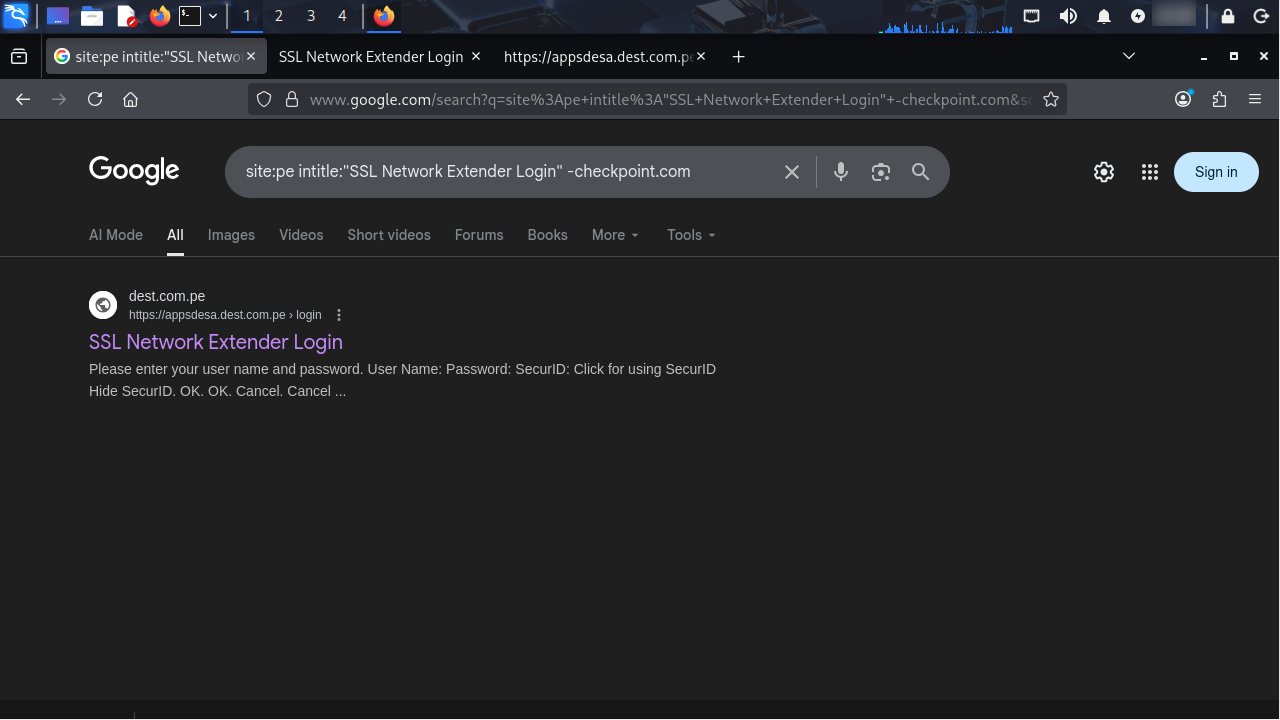

El Google Dork utilizado es el siguiente:

site:pe intitle:"SSL Network Extender Login" -checkpoint.com

La directiva site: restringe los resultados únicamente a dominio pe, correspondiente a Perú.

La directiva intitle: busca páginas cuyo título coincida exactamente con "SSL Network Extender Login".

El operador – le indica a Google elimine cualquier página perteneciente al dominio checkpoint.com

En esta oportunidad se obtuvo un solo resultado.

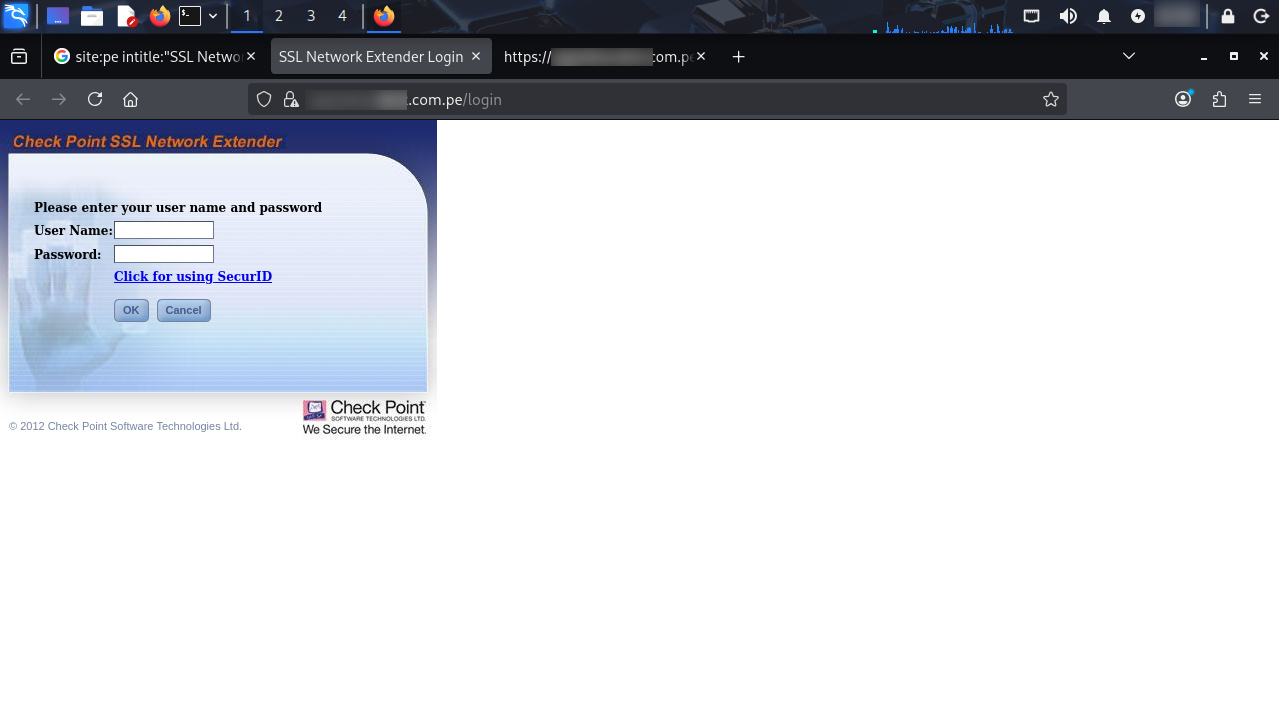

La implicancias para la ciberseguridad estarían relacionadas a la etapa de reconocimiento, intentando identificar tecnologías utilizadas por la empresa para su acceso remoto. También se podría intentar ataques por fuerza bruta contra este formulario de login, utilizando nombres de usuarios y contraseñas por defecto. Así mismo se podría identificar versiones desactualizadas o antiguas de este servicio, con el propósito de encontrar vulnerabilidades potencialmente explotables.

Fuentes:

https://sc1.checkpoint.com/documents/SSL_Network_Extender_AdminGuide/Co…