MITRE ATT&CK es una base de conocimiento factible de ser accedido globalmente sobre tácticas y técnicas de adversarios basado en observaciones del mundo real. La base de conocimiento ATT&CK es utilizado como fundamento para el desarrollo de modelos y metodologías de amenazas específicas en el sector privado, gobierno, además de la comunidad de productos y servicios en ciberseguridad.

Con la creación de ATT&CK, MITRE cumple su misión de resolver problemas para un mundo más seguro, uniendo a las comunidades para desarrollar una ciberseguridad más eficaz. ATT&CK está disponible para cualquier persona u organización sin costo alguno.

Conceptos Clave

ATT&CK es un modelo intentando sistemáticamente categorizar el comportamiento del adversario. Sus componentes principales son:

- Tácticas: representa el "porque" o la razón por la cual un adversario está realizando una acción.

- Técnicas: representa el "como" los adversarios alcanzan sus metas tácticas realizando una acción.

- Subtécnicas: una descripción más específica o a bajo nivel sobre el comportamiento del adversario.

- Procedimientos: implementación específica o uso “en lo salvaje” lo cual el adversario utiliza para las técnicas o subtécnicas.

ATT&CK está organizada en una serie de dominios tecnológicos, el ecosistema dentro del cual opera un adversario. Actualmente existen tres dominios tecnológicos:

- Empresa: representa las redes empresariales tradicionales y tecnologías en la nube.

- Móvil: para dispositivos de comunicación móvil.

- Sistemas de Control Industrial (ICS): para sistemas de control industrial.

Dentro de cada dominio se encuentran las plataformas, la cuales pueden ser un sistema operativo o una aplicación (p. ej., Microsoft Windows). Las técnicas y subtécnicas pueden aplicarse a múltiples plataformas.

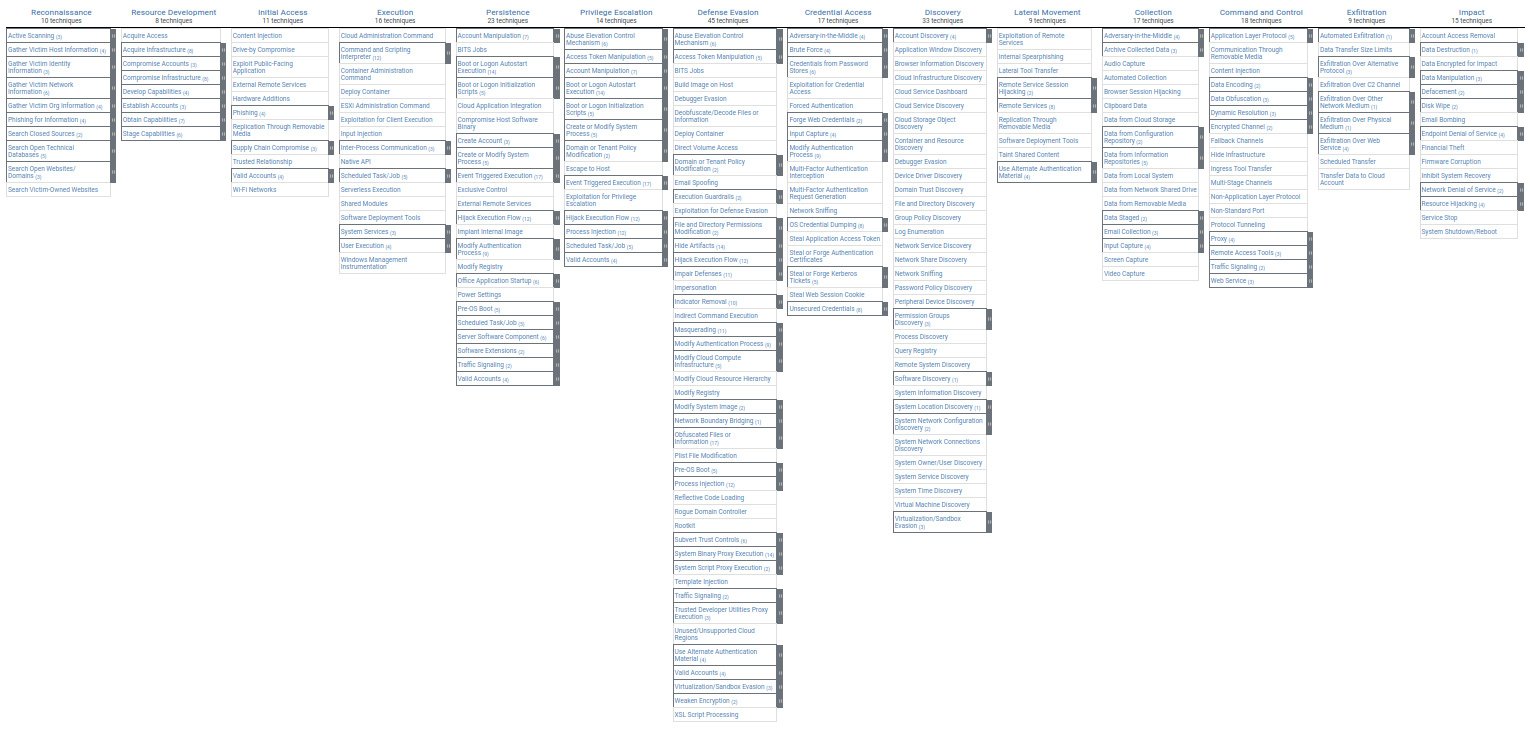

Las siguientes son las tácticas de ATT&CK para empresas:

- Reconocimiento

- Desarrollo de recursos

- Acceso inicial

- Ejecución

- Persistencia

- Escalada de privilegios

- Evasión de defensa

- Acceso a credenciales

- Descubrimiento

- Movimiento lateral

- Recopilación

- Comando y control

- Exfiltración

- Impacto

Fuentes:

https://attack.mitre.org/

https://attack.mitre.org/resources/

https://www.lockheedmartin.com/en-us/capabilities/cyber/cyber-kill-chai…