Ataques contra la Virtualización (Parte III)

Hyper Jumping

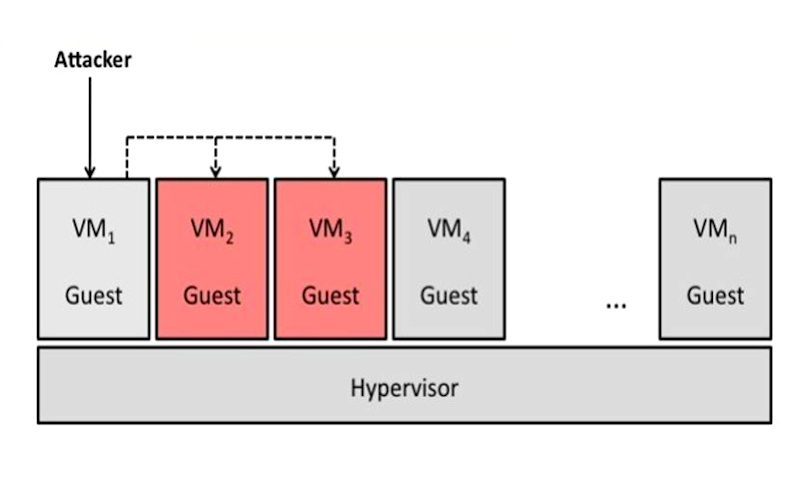

Muchos sistemas operativos invitados frecuentemente residen dentro de un sistema físico. El hyper Jumping ocurre cuando un ciberatacante es capaz de generar una brecha en un sistema operativo invitado, para luego migrar o saltar hacia otro sistema operativo invitado siendo hospedado en el mismo sistema físico. Esto incluye tanto sistemas operativos cuanto aplicaciones. En lugar de tomar control del hipervisor o de la máquina anfitrión, el hyper jumping es un compromiso lateral el cual utiliza una máquina invitada para comprometer otras.

Rowhammer

Rowhammer es un ataque el cual puede ser utilizado contra máquinas virtuales para escalar privilegios de usuario y escapar de los sandboxes y el aislamiento de las máquinas virtuales. Rowhammer es un exploit de hardware el cual manipula elementos de memoria física. El ataque funciona manipulando e intercambiando bits en la memoria de la computadora.

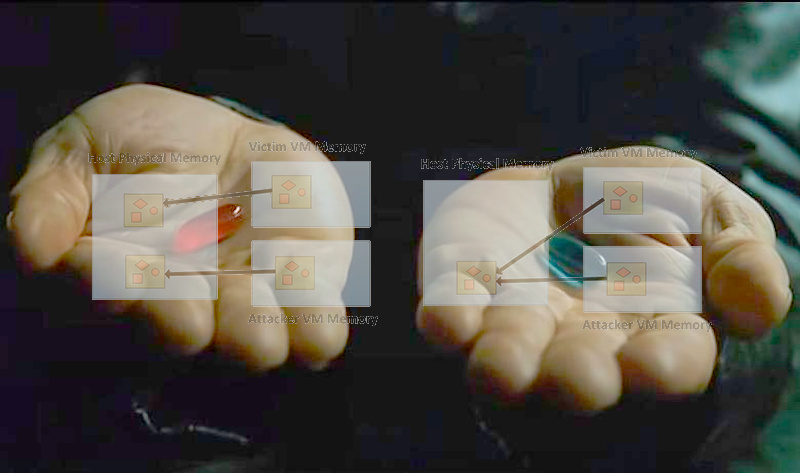

Blue Pill

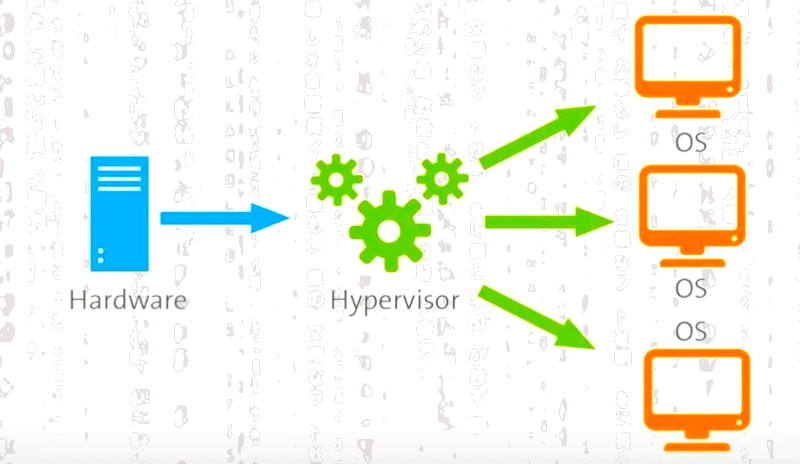

Mientras Rowhammer es un exploit físico, Blue Pill es un ataque lógico el cual están constituido por paquetes de software malicioso llamados rootkits. El ataque Blue Pill es una forma de Hiperjacking, el cual manipula el modo a bajo nivel del kernel para proporcionar permisos con nivel de root al ciberatacante. Esto permite al ciberatacante interceptar y manipular las comunicaciones hacia y desde las máquinas invitadas. Si alguna vez se ha visto la película Matrix, probablemente se adivine el origen para el nombre de este exploit. Así como Neo; el protagonista de la película; tenía acceso hacia todos los sistemas y repositorios, el exploit Blue Pill proporciona al usuario mlicioso acceso ilimitado hacia los demás invitados. Blue Pill es uno de los exploits ejecutándose como un hipervisor falso, proporcionando acceso hacia los demás sistemas operativos invitados. Este software malicioso funcionó tan bien que Intel lo integró en su tecnología Intel VT.

Fuentes:

https://www.zdnet.com/article/blue-pill-the-first-effective-hypervisor-…

https://news.softpedia.com/news/new-ffs-rowhammer-attack-targets-linux-…