Beneficios y Usos de la Virtualización

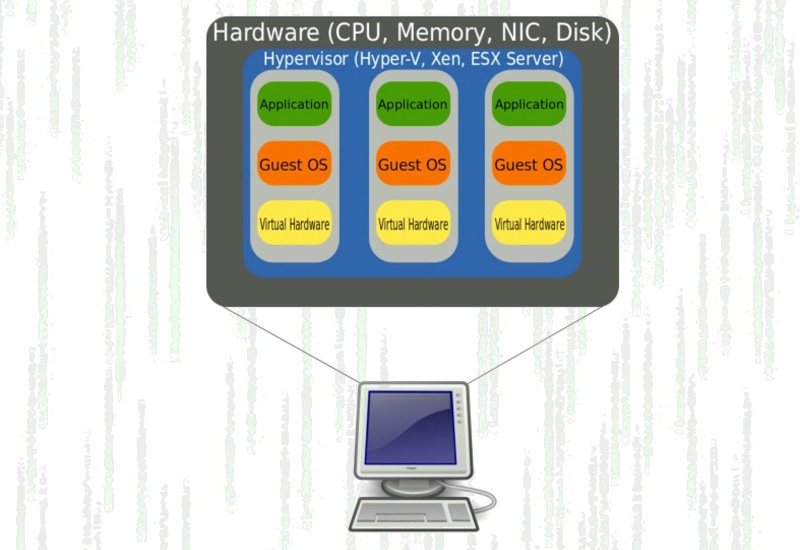

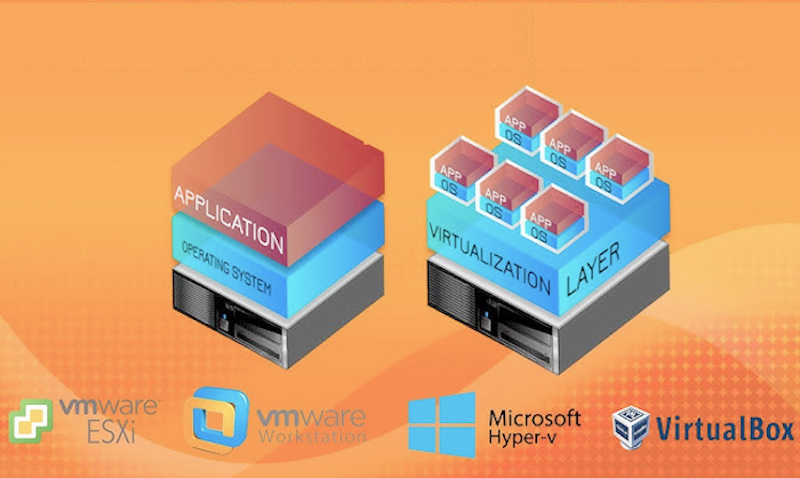

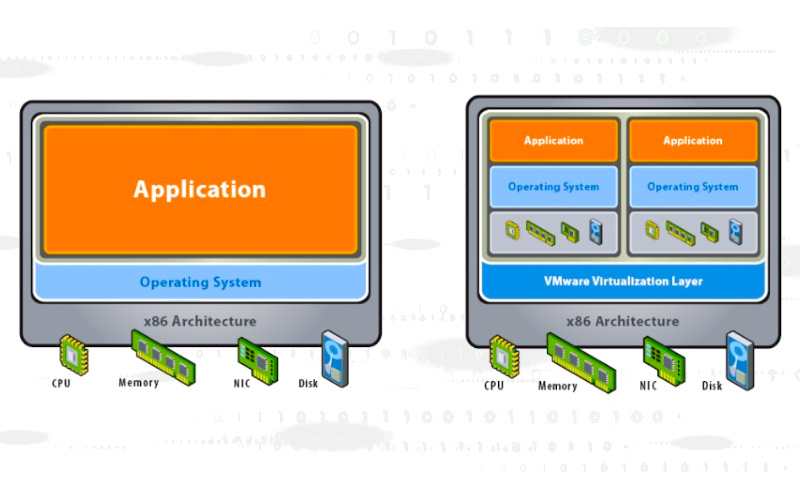

Las máquinas virtuales han tenido un tremendo crecimiento, En sus inicios, cuando el hardware era lento y caro, con esfuerzo se podía ejecutar un sistema operativo y unas pocas aplicaciones en una computadora sin tener problemas de rendimiento. Iniciando el año 2000, los procesadores se volvieron rápidos y muchos sistemas contaban con procesadores de doble núcleo. Adicionalmente era común tener un mínimo de 4 GB de memoria, incluso en laptops. Esto significaba en un sistema promedio la utilización del procesador y la memoria era inferior al 30 %, lo cual significaba estaban disponibles muchos recursos. Esta capacidad extra podía fácilmente ser utilizada para ejecutar uno o varios sistemas operativos virtualizados.

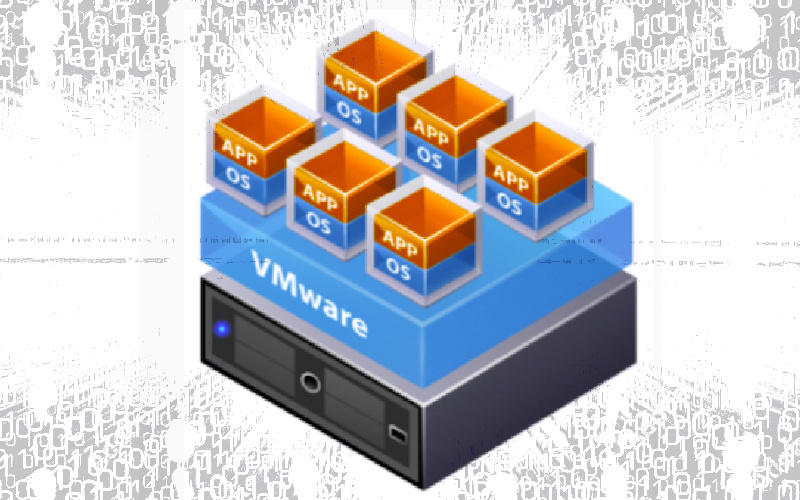

Uno de las principales y más obvios beneficios es ser capaz de ejecutar múltiples sistemas operativos sobre la misma computadora. Tanto si se lleva una laptop hacia un cliente y se necesitan herramientas en Windows y Linux, como si se es usuario de Mac y se desea ser capaz de acceder a aplicaciones diseñadas para sistemas operativos Windows, las máquinas virtuales permiten utilizar una computadora para ejecutar varios sistemas operativos al mismo tiempo. En el pasado era necesario llevar varias computadoras o configurar un sistema de arranque dual. Ninguna de estas opciones es una gran opción. Desde la perspectiva de un servidor, en lugar de deber comprar una gran cantidad de sistemas, un pequeño número de sistemas de gama alta puede ejecutar el mismo número de sistemas operativos con menos hardware para mantener.

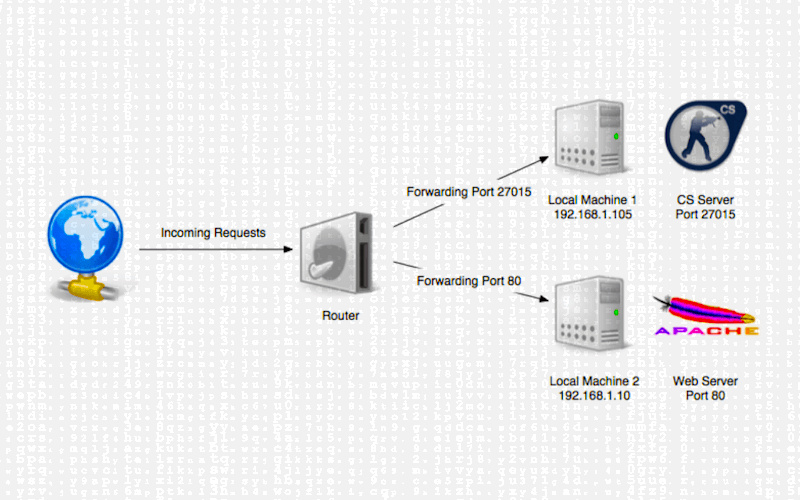

Desde la perspectiva de un Plan para Recuperación ante Desastres (DRP), en lugar de tener 10 servidores con un sistema operativo y sin redundancia sobre cada uno, se podrían tener dos sistemas con cinco sistemas operativos y cuatro sistemas de conmutación por error cada uno, y aun así tener menos hardware. Si un sistema falla no es necesario reconstruirlo ni restaurarlo desde una copia de respaldo. Simplemente se cargaría la imagen del invitado y el sistema se ejecutaría en minutos. Desde la perspectiva de la ciberseguridad, los componentes clave pueden ser aislados y contenidos para reducir o limitar la exposición.

Con los principales beneficios sobre la facilidad de uso y la portabilidad, los usos de las máquinas virtuales son casi infinitos. Empezando por lo más obvio: las máquinas virtuales son grandiosas para el entrenamiento. Por ejemplo se puede utilizar una sola computadora y ejecutar varios sistemas operativos previamente diseñados por el instructor. La respuesta ante incidentes, análisis de código malicioso y forense digital, permiten a los profesionales en ciberseguridad tener un laboratorio de seguridad portátil sobre una sola computadora, con todas las herramientas y el software necesarios al alcance de la mano.

Las máquinas virtuales benefician tanto al usuario individual como a los centros de datos de alta gama. Las máquinas virtuales permiten a los profesionales en ciberseguridad acceder hacia una amplia gama de sistemas operativos simultáneamente sin necesidad de adquirir hardware adicional costoso. Esto permite crear laboratorios virtuales de ciberseguridad con un mínimo esfuerzo. Antes de la virtualización, para un laboratorio efectivo, era necesario adquirir varios sistemas de cómputo con unidades extraíbles. Ahora con unos pocos sistemas y máquinas virtuales se puede simular una red corporativa completa con un gasto mínimo.

Fuentes:

https://docs.oracle.com/en/virtualization/virtualbox/6.0/user/virt-why-…

https://www.tech-insider.org/esx/research/acrobat/050914.pdf