Obtener Información Histórica de Servidores de Nombres (DNS) para un Dominio

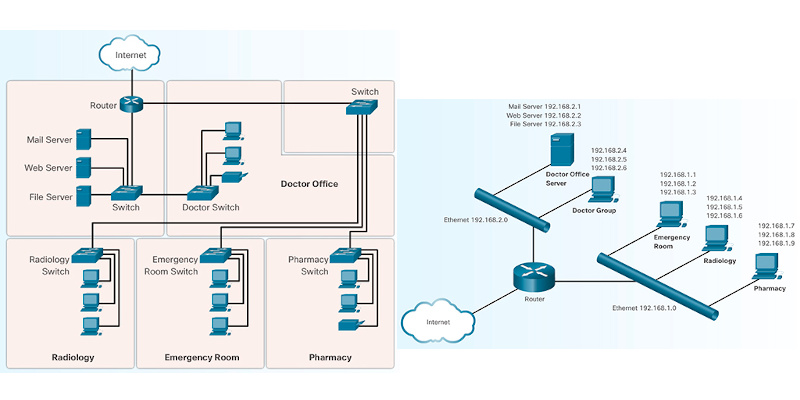

El sistema para nombres de dominio (DNS) es fundamental para todo lo cual se realiza en Internet. Al funcionar como un directorio de búsqueda para Internet, facilita la navegación por Internet y permite los servicios en línea sean altamente resilientes.

DNS significa los humanos y las máquinas pueden utilizar el tipo de formato de dirección de Internet más conveniente. Por ejemplo se puede escribir example. org en el navegador web en lugar de la dirección IP (Protocolo de Internet) del sitio, el cual se ve así: “10.11.12.13” (su dirección IPv4) o 2600:4000::600:1000 (su dirección IPv6).

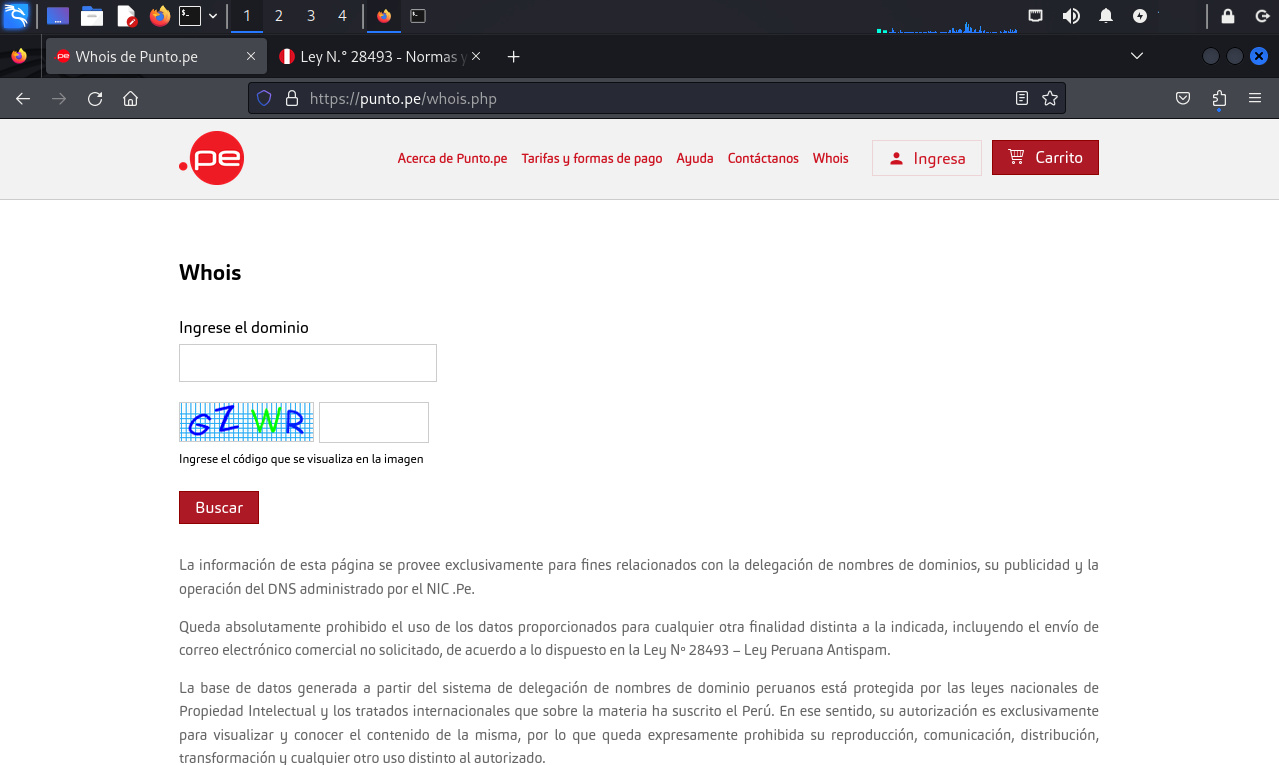

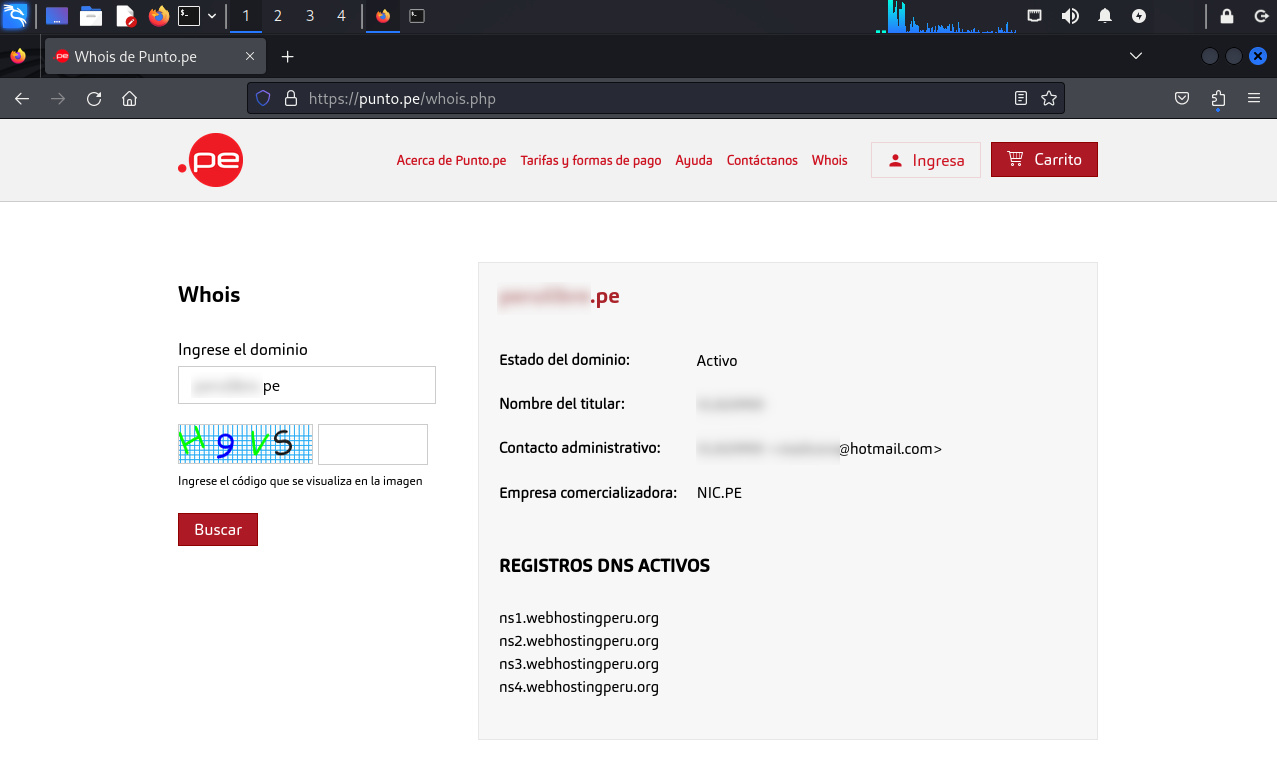

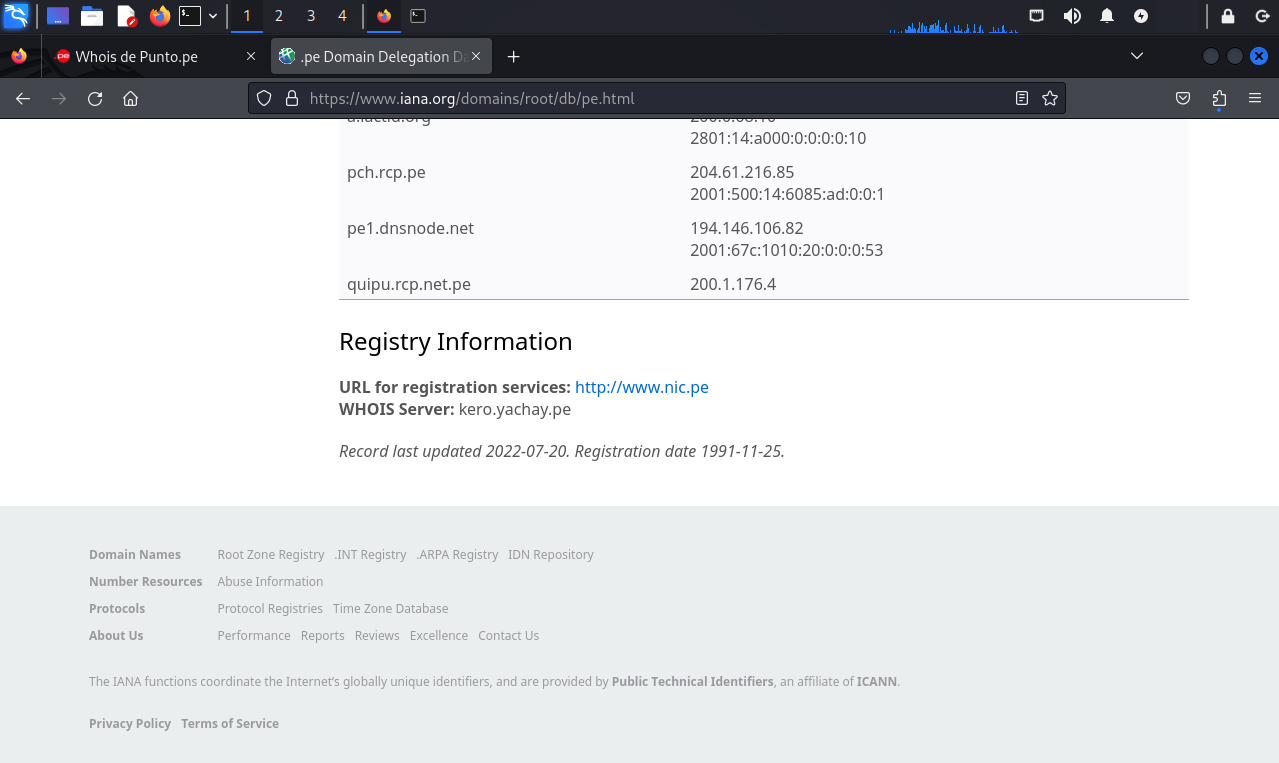

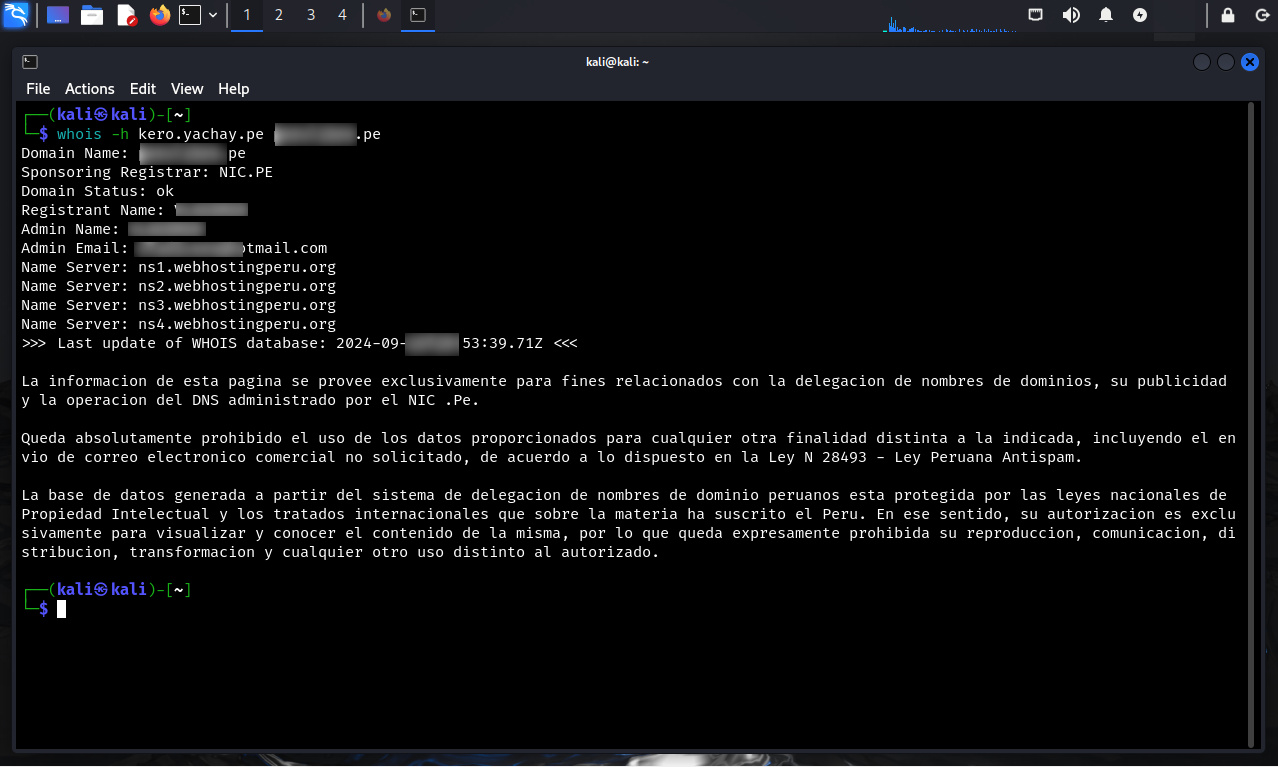

Primero se requiere obtener los servidores de nombres (DNS) gestionando la zona para un dominio. Esto para tener un punto base de comparación.

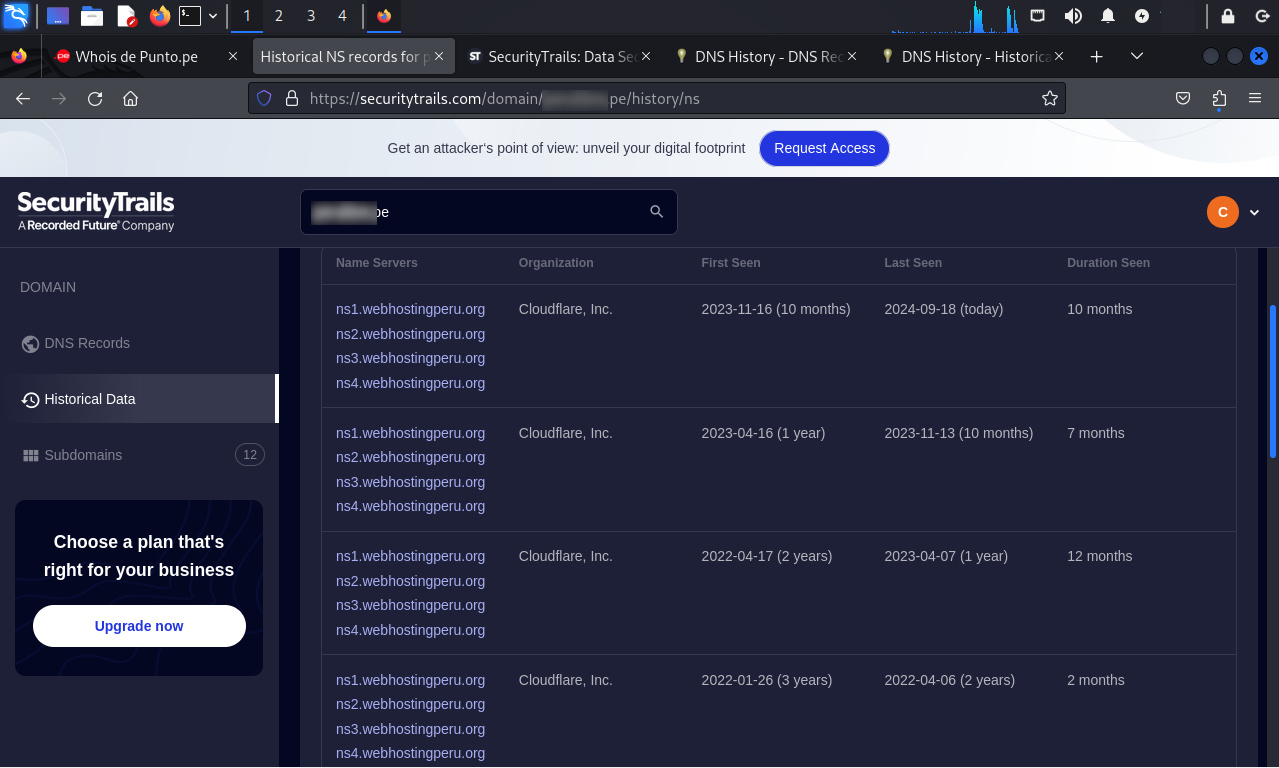

Se procede a utilizar un servicio en linea de nombre “SecurityTrails”, el cual permite bucear dentro de sus datos, definiendo dominios, palabras clave, o nombres de host. Proporciona también una API robusta y servicios de datos para equipos de ciberseguridad. Resulta especialmente importante para realizar rápida y fácilmente ciber forense, evitar ataque de marcas y ciber fraudes, para así la investigación al siguiente nivel.

Se sugiere registrarse con una cuenta gratuita para acceder a diversas funcionalidades como Datos Históricos (Historical Data), y realizar la búsqueda en base a un dominio.

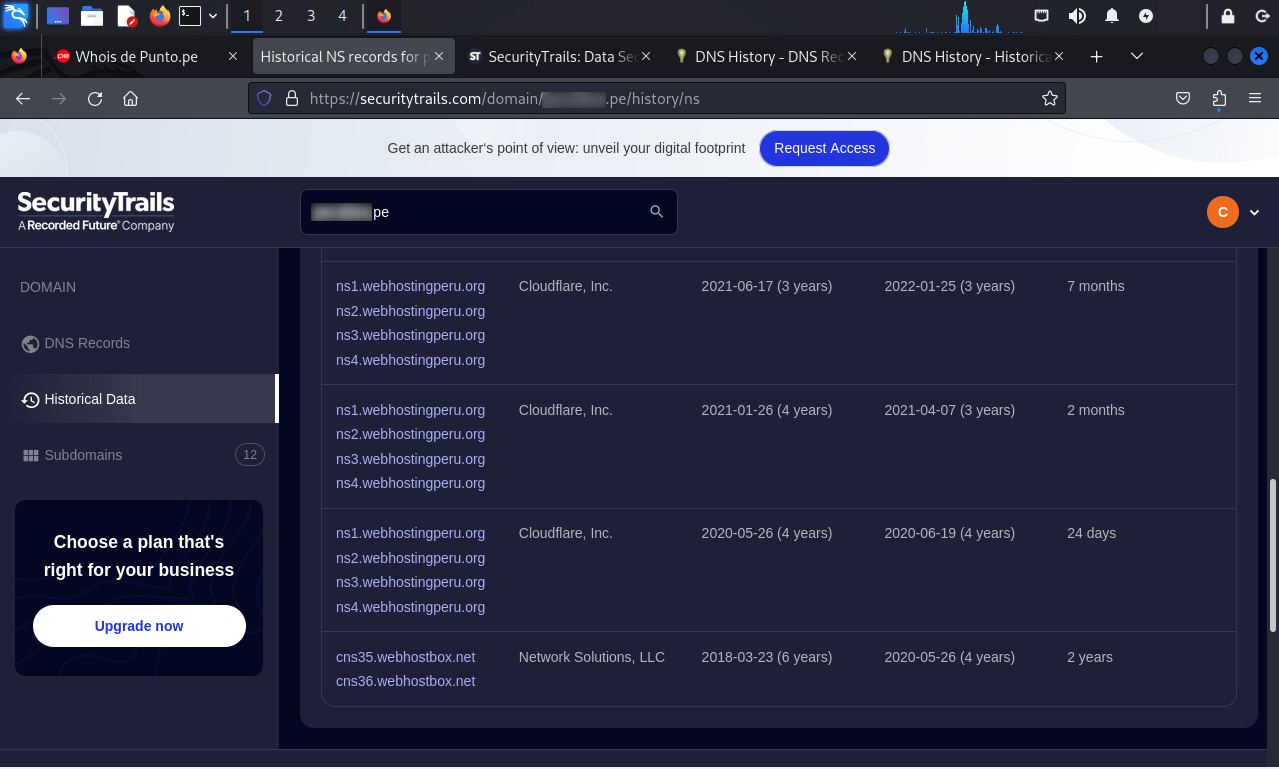

Los primeros resultados obtenidos no muestran diferencias significativas en lo referente a los servidores de nombres (DNS) obtenidos inicialmente. Sí resulta relevante la información obtenida en otras columnas, como Organización (Organization), la primera vez en la cual se vio (First Seen), la última vez en la cual se vio (Last Seen), y la duración de su visualización (Duration Seen).

El dominio correspondiente a los servidores de nombres (DNS) resuelve hacia un sitio web. Pudiendo en base a esto seguir buscando información sobre la empresa y su personal.

En la parte final de los resultados sí se obtiene información sobre otros servidores de nombres (DNS) los cuales datan de hace seis años.

Al realizar una consulta whois para el dominio correspondiente a estos dos servidores de nombres se obtiene entre otra información relevante el registrador, dominio el cual redirecciona hacia otro dominio.

La información histórica para un dominio también puede ser obtenida sobre registros A, AAAA, MX, NS, SOA y TXT. Lo cual permite obtener información la cual en la actualidad “no existe”, pero si es factible de ser obtenida desde repositorios históricos como el mencionado.

Fuentes:

https://www.internetsociety.org/resources/doc/2023/fact-sheet-encrypted…

https://securitytrails.com