Captura de Banners TCP utilizando la Herramienta Netcat

Netcat es una utilidad de red la cual lee y escribe datos a través de conexiones de red utilizando el protocolo TCP/IP. Está diseñada para ser una herramienta "back-end" confiable la cual puede ser utilizada directamente, o controlada fácilmente mediante otros programas y scripts. Al mismo tiempo es una herramienta para exploración y depuración de redes con muchas funcionalidades, pues puede crear casi cualquier tipo de conexión necesaria, además de tener diversas capacidades integradas interesantes.

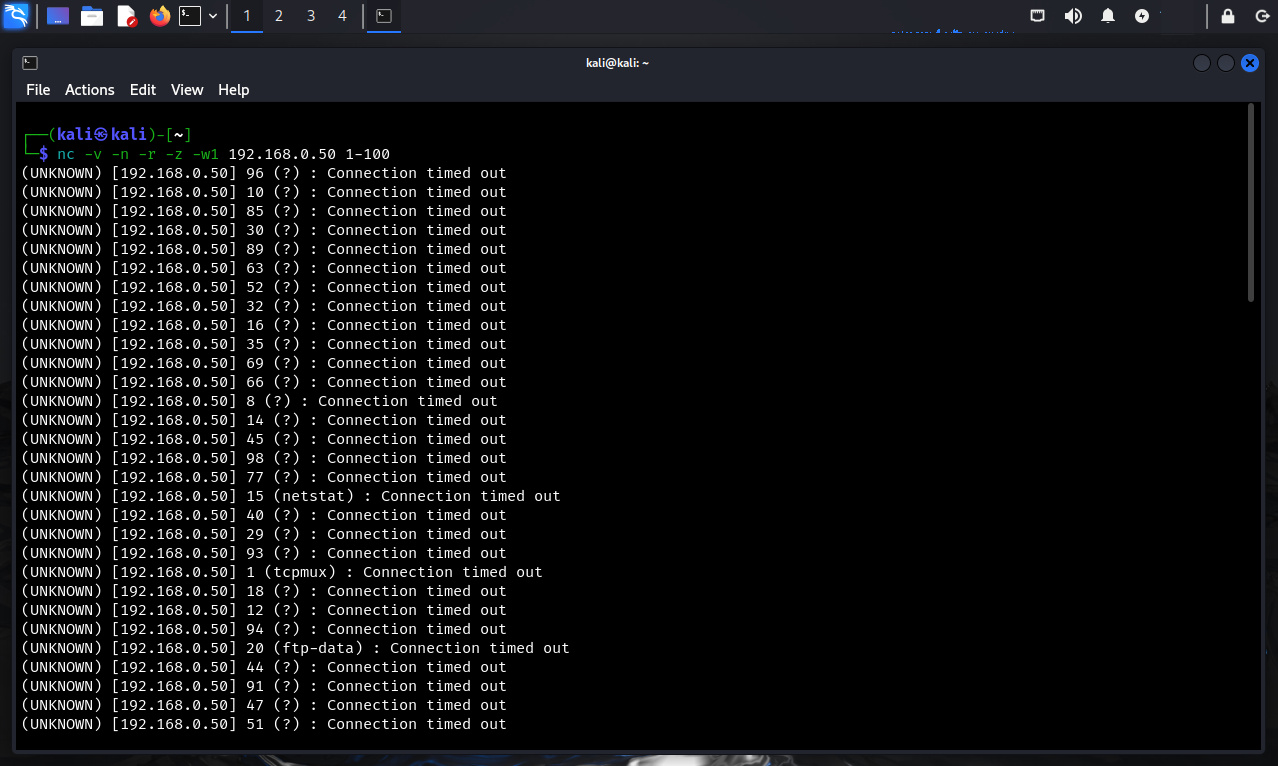

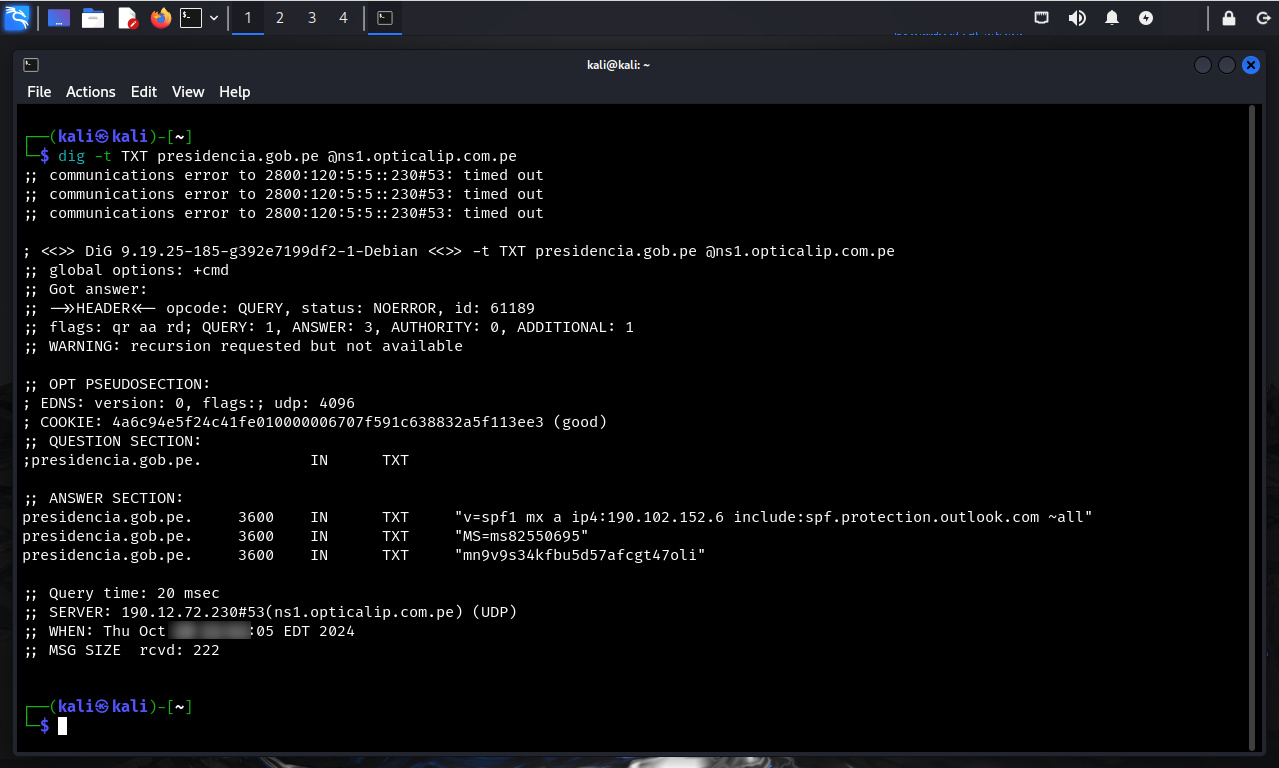

Se procede a ejecutar Netcat para establecer conexiones hacia un rango de puertos TCP, desde los cuales se requiere obtener o capturar su banner.

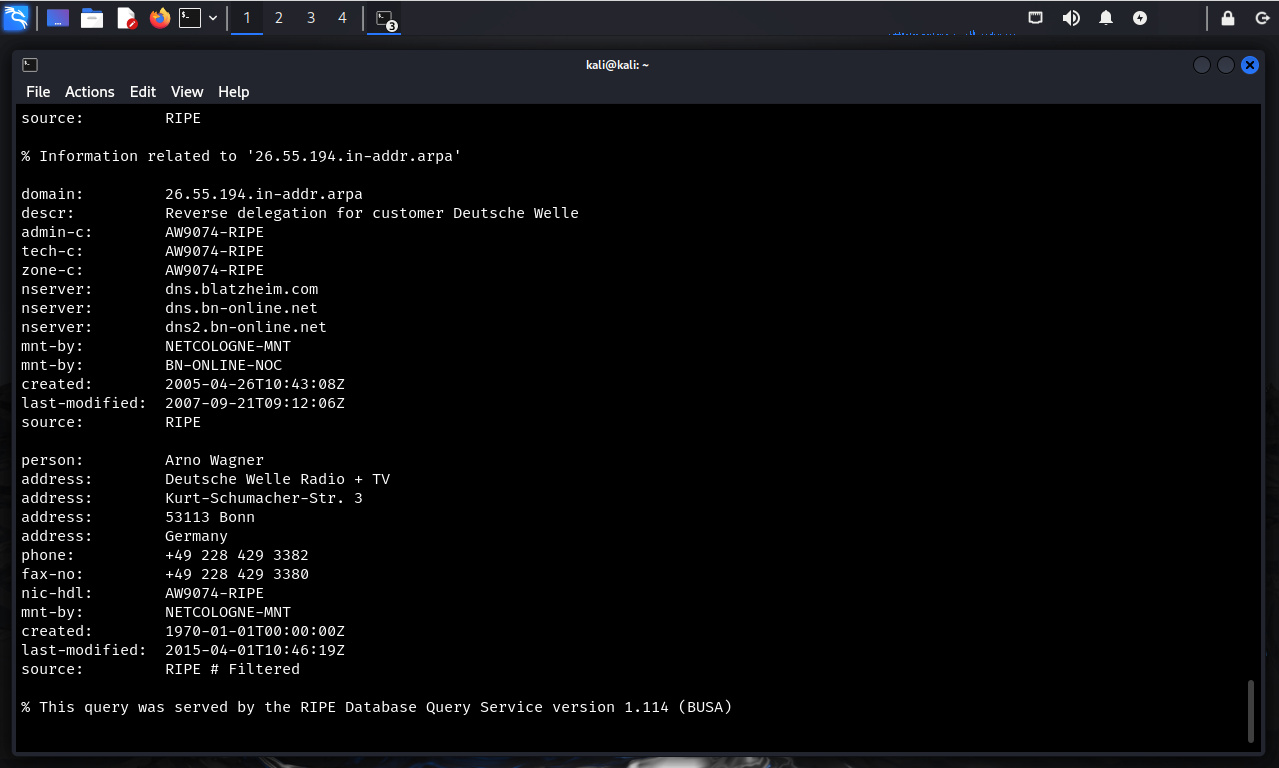

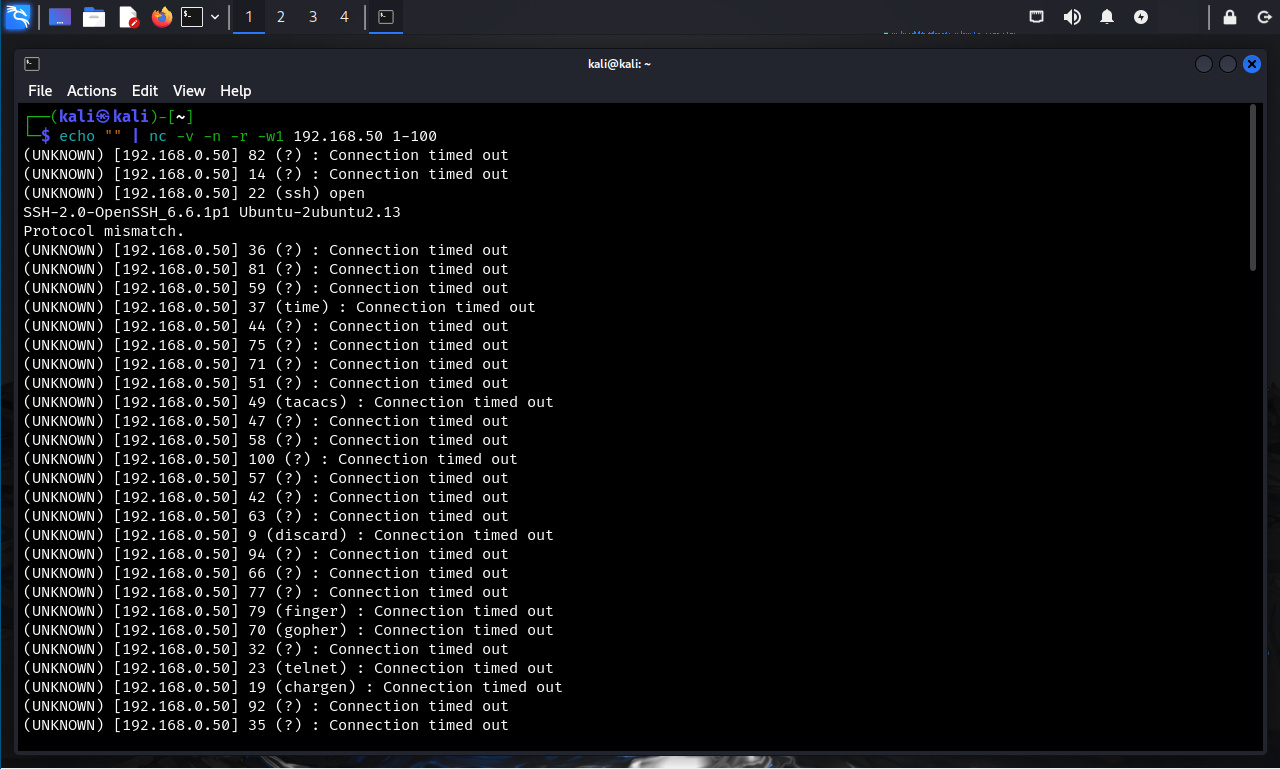

$ echo "" | nc -v -n -r -w1 192.168.50 1-100

El comando “echo” muestra una línea de texto hacia la salida estándar.

La opción “-v” define verbosidad. Utilizarla dos veces para obtener más verbosidad

La opción “-n” define únicamente dirección numérica IP, no DNS.

La opción “-r” permite escanear los puertos locales y remotos de manera aleatoria.

La opción “-w” define el tiempo de espera para conexión y lectura final de red

El resultado del comando echo y las dobles comillas imprime una línea en blanco. El resultado de este comando es canalizado como entrada para el comando Netcat. Consecuentemente aquello lo cual enviará Netcat al establecer una conexión hacia un puerto TCP será una linea en blanco.

La definición de los puertos hacia los cuales se realizarán conexiones para obtener su banner, se define con el siguiente formato; puerto inicial, luego el símbolo guion, luego el puerto final. En este caso se establecerán conexiones desde el puerto TCP número 1 hasta el número 100.

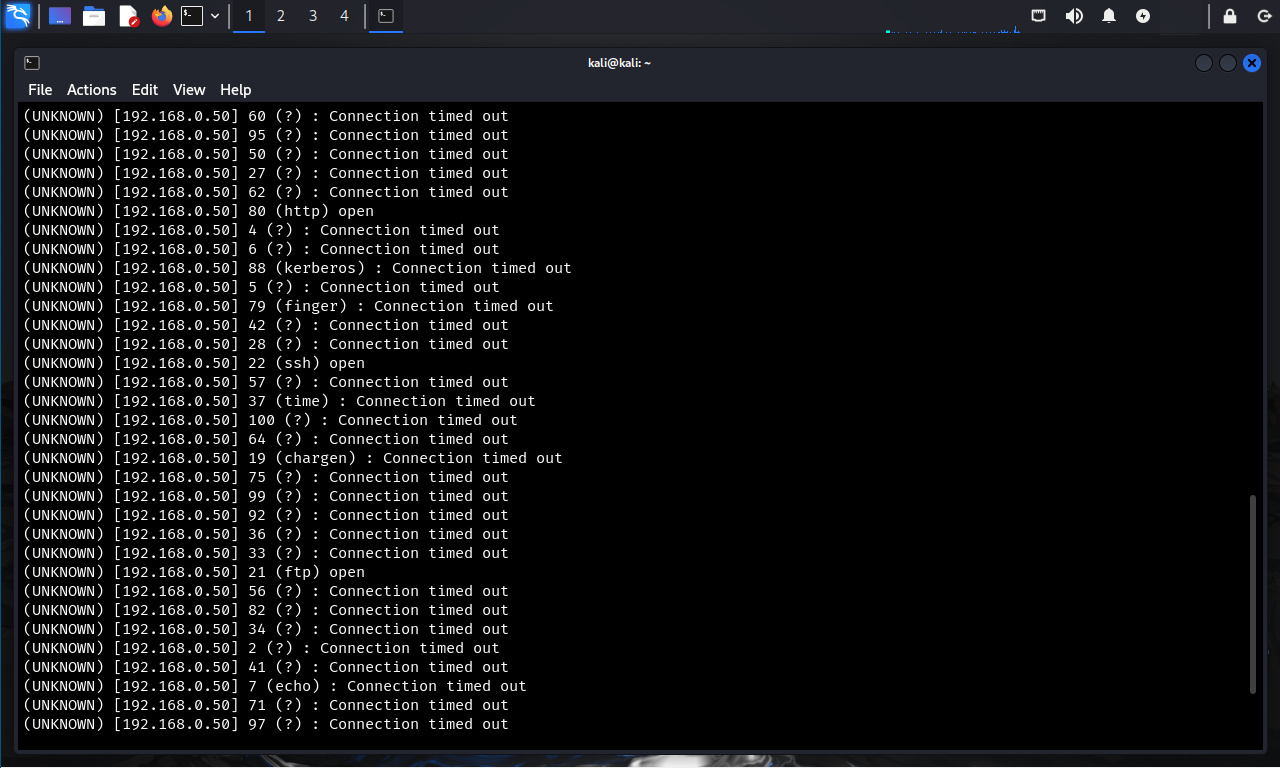

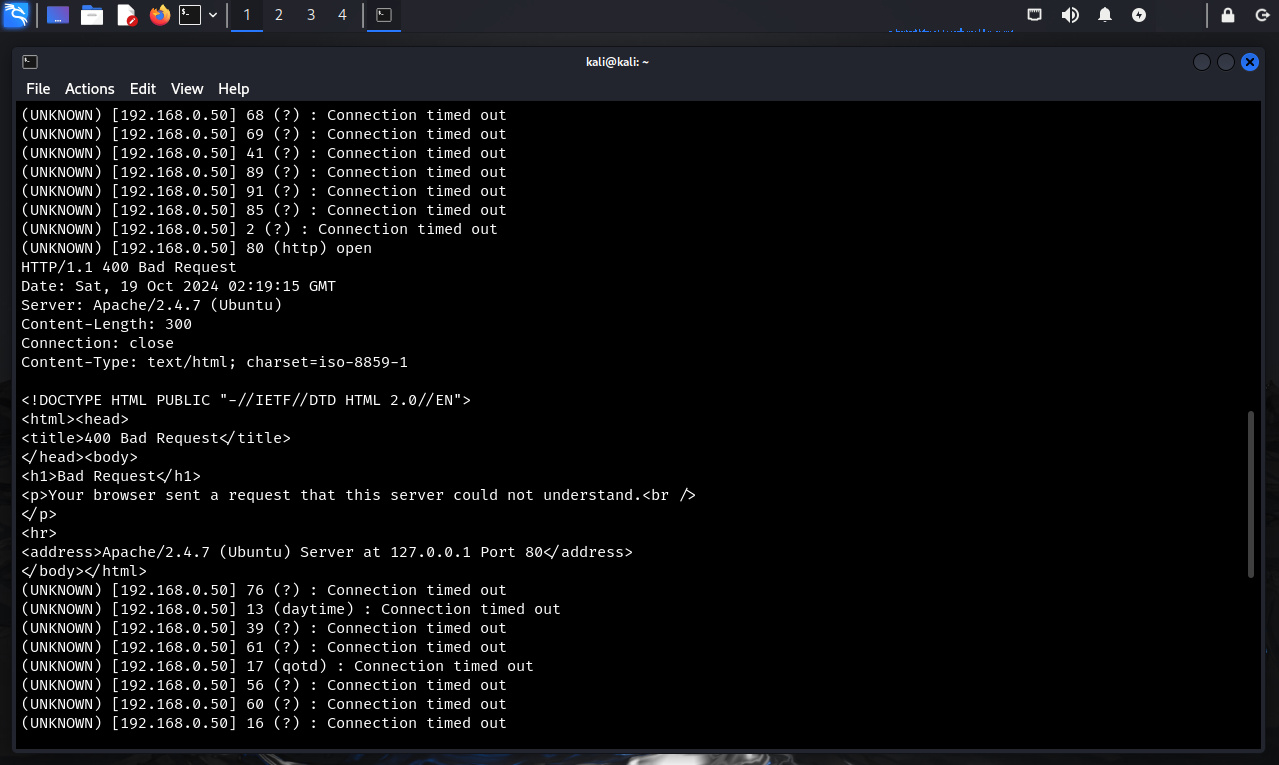

Los resultados del escaneo realizado se muestran en columnas, mostrándose la dirección IP hacia la cual se establece una conexión, el puerto, su servicio asociado, y el mensaje producto de la conexión establecida. El mensaje “Connection timed out” indica la conexión ha superado el tiempo de espera definido. Caso contrario se muestra el texto “open”, lo cual indica el puerto está abierto, para luego mostrar el banner devuelto por el software, programa, o aplicación proporcionando un servicio.

Es importante mencionar no todos los puertos descubiertos en estado abierto devolverán un banner al recibir una línea en blanco. Para estos escenarios se pueden utilizar herramientas más especializadas como Nmap, o utilizar un cliente específico para establecer la conexión hacia el servicio descubierto.

Fuentes:

https://netcat.sourceforge.net/

https://linux.die.net/man/1/echo