Evaluar la Seguridad y Privacidad del Navegador Web con BrowserLeaks

BrowserLeaks es un conjunto de herramientas ofreciendo una diversidad de pruebas para evaluar la seguridad y privacidad de un navegador web. Estas pruebas se centran en identificar maneras en las cuales los sitios web pueden filtrar la dirección IP real, recopilar información sobre el dispositivo, y realizar una identificación del navegador.

Comprendiendo estos riesgos, se pueden tomar medidas adecuadas para proteger la privacidad en línea, y minimizar la exposición ante posibles amenazas.

Entre las pruebas realizadas se enumeran; Dirección IP, JavaScript, Prueba de exposición WebRTC, Huella de Canvas, Reporte WebGL, Huella de Fuente, API para Geolocalización, Detección de Características, Pruebas del Cliente SSL/TLS, y Filtro de Contenidos.

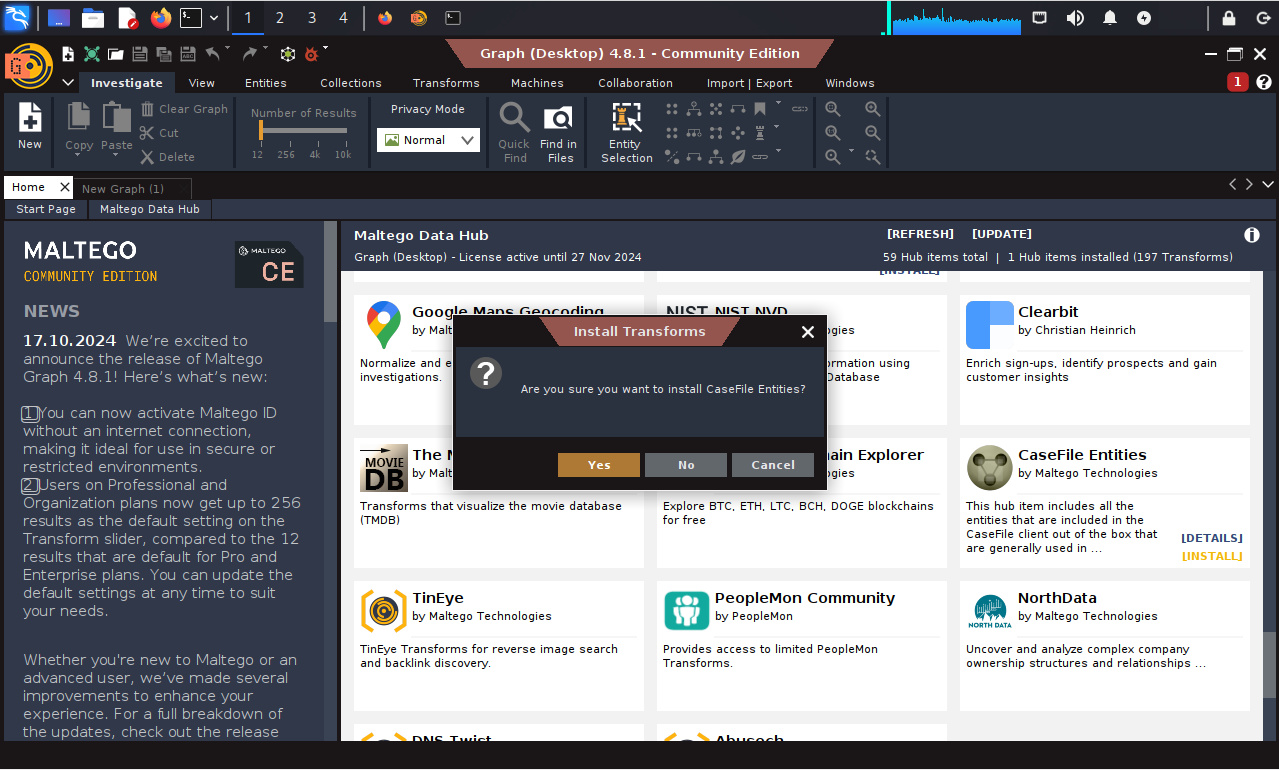

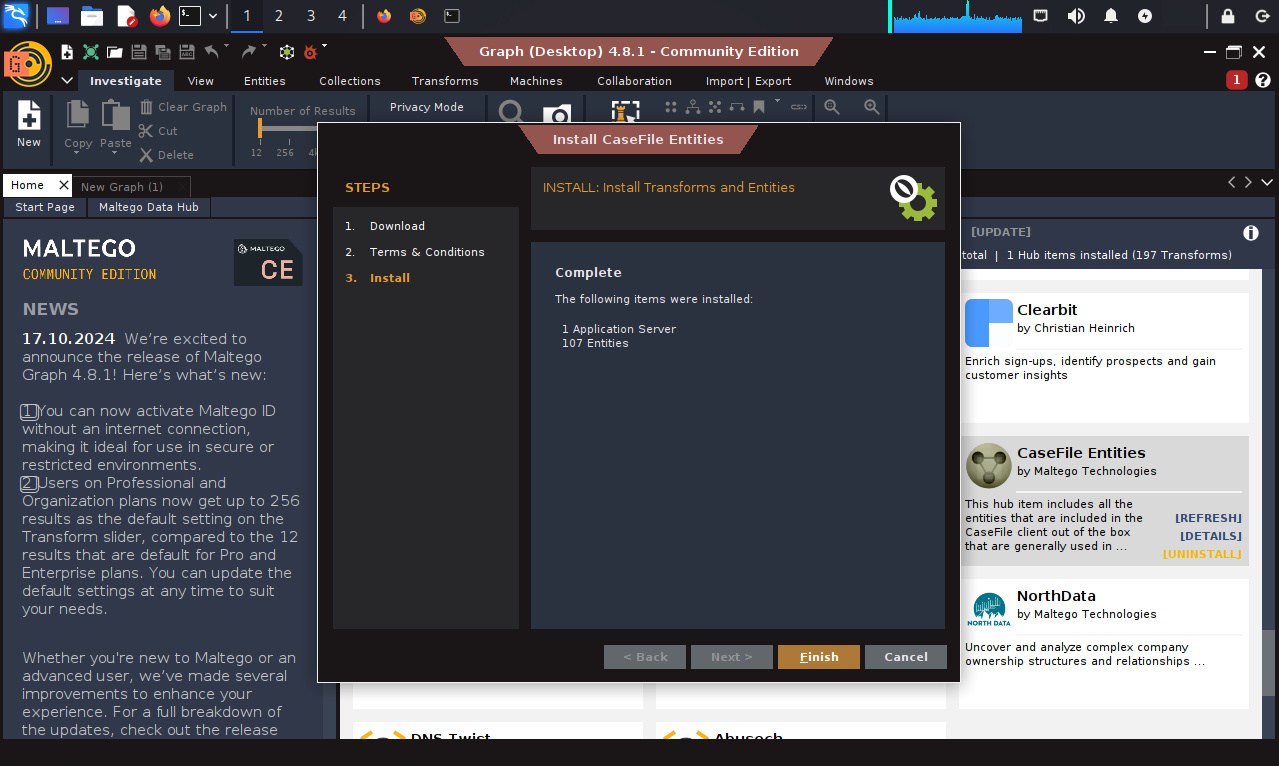

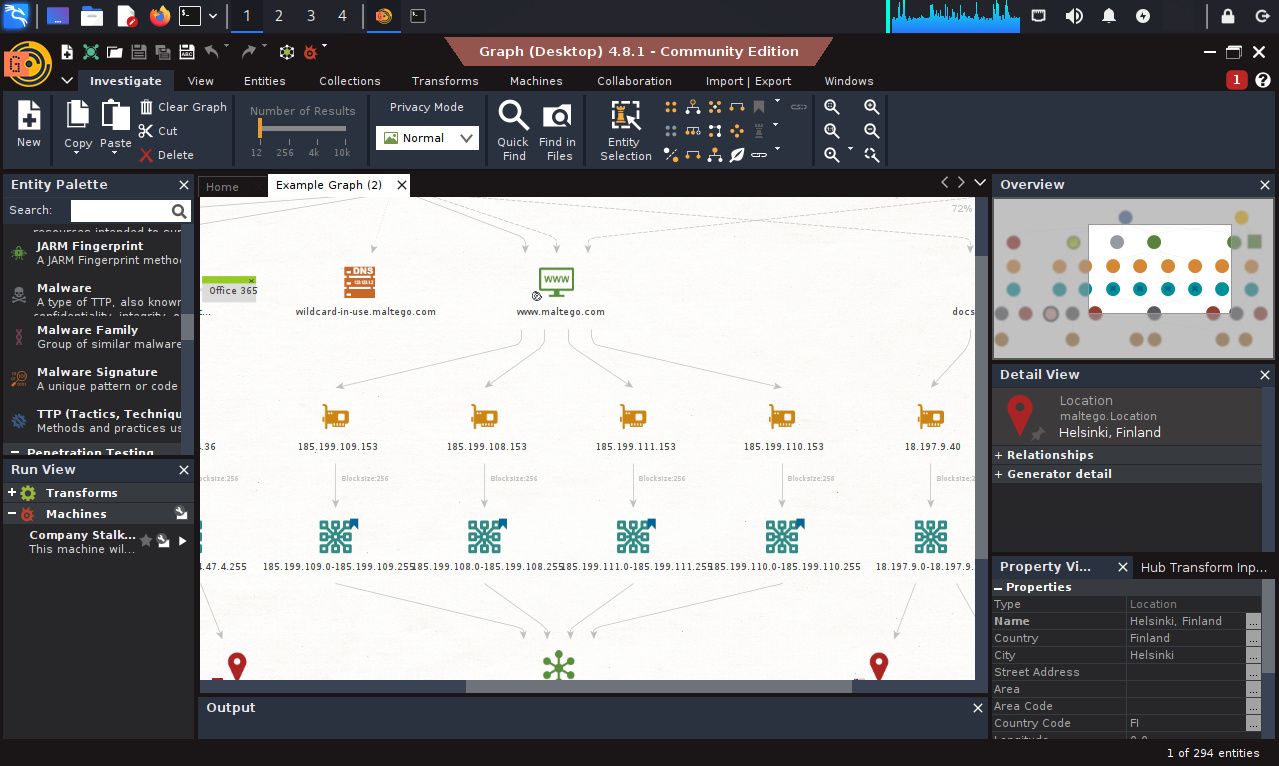

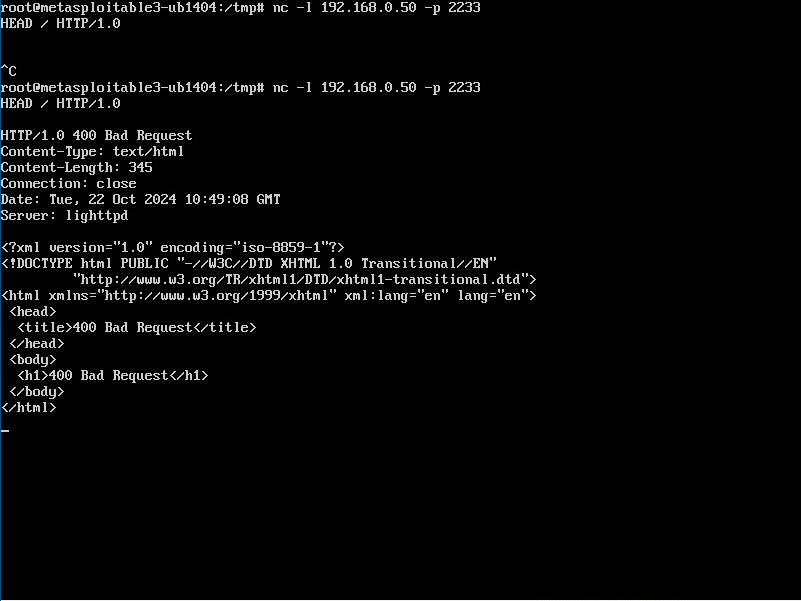

Como ejemplo, la siguiente imagen expone la información obtenida en base a la dirección IP.

Esta sección también presenta información sobre geolocalización.

Este sitio web no recolecta datos personales, no almacena huellas de usuarios, ni define cookies no esenciales. Es posible se realicen peticiones mínimas hacia terceros al utilizar determinadas API, siendo posible los servicios de terceros, como los de análisis estén activos temporalmente. Se puede controlar todo en la página Configuración del sitio.

Fuentes: