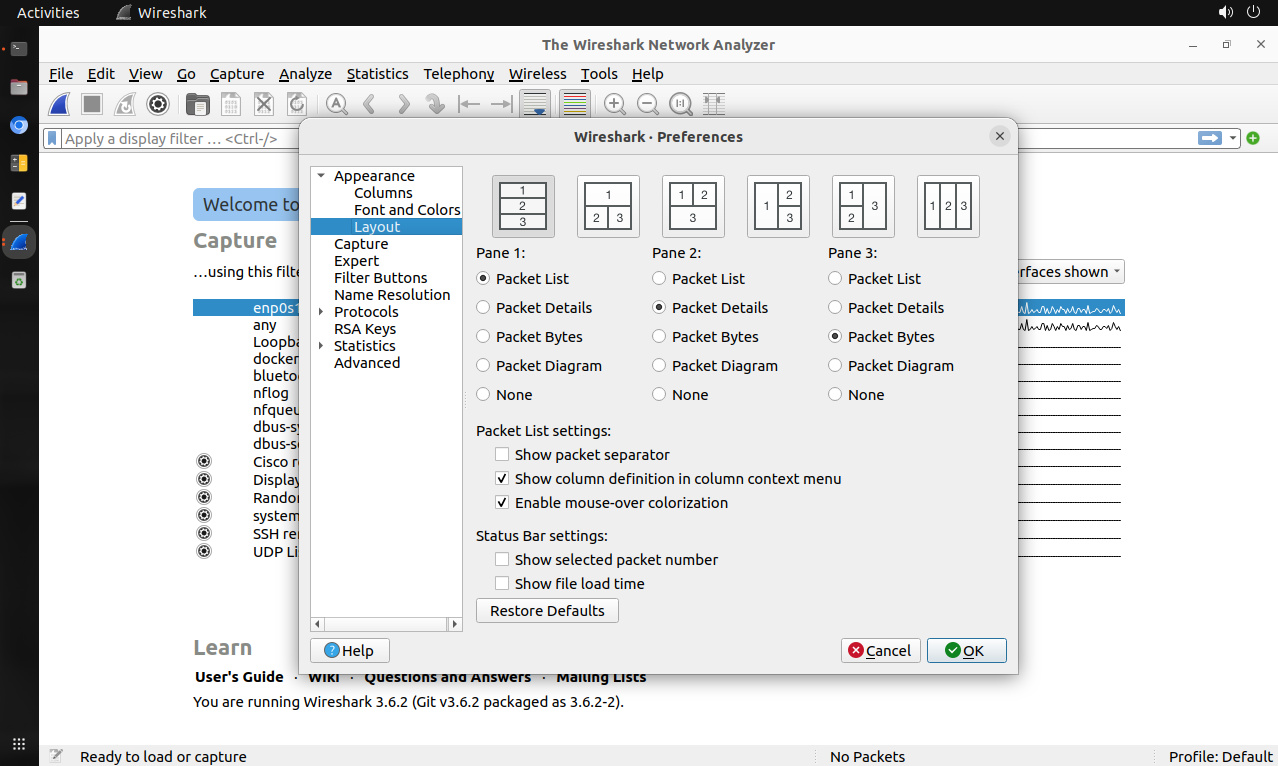

Resolución de Nombres en Wireshark

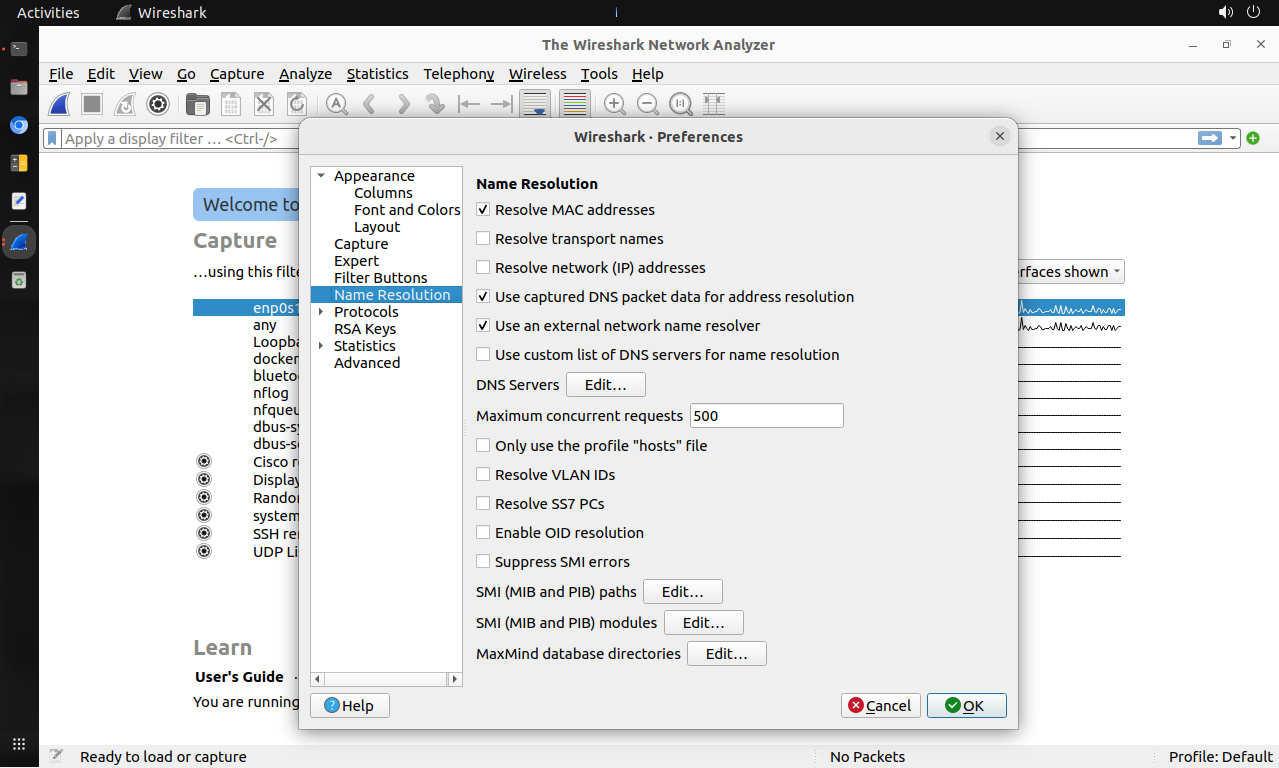

Una característica importante se relaciona con OPSEC (Seguridad Operacional). Por defecto Wireshark no realiza consultas DNS para cada dirección IP visualizada. Las razones para esto son probablemente minimizar el tráfico de red y carga sobre el sistema, pero desde la perspectiva forense se incluye la postura de seguridad sobre la actividad de análisis por si misma. Por esta razón es importante verificar este ajuste antes de iniciar la consulta de lo cual podría ser tráfico hostil. Es cada vez más común para un ciberatacante ejecutar sus propios servidores DNS y vigilar las consultas hechas contra estas. Al hacer esto un ciberatacante disciplinado y bien financiado podría incorporar una función en el malware el cual causaría consultas de DNS de un patrón determinado cuando se observe tráfico en Wireshark. Si sus servidores DNS ven este patrón de consulta, el ciberatacante podría conocer dos aspectos críticos sobre la actividad de análisis. Primero, se conocería alguien está consultando el tráfico. Segundo, se sabría la dirección IP desde donde provienen las consultas DNS, lo cual significa se tendría una idea bastante clara de dónde se encuentra.

Aunque esto puede parecer descabellado o incluso un poco paranoico, se conoce los ciberatacantes mejoran sus capacidades con bastante rapidez. Debido a la mejor práctica es minimizar el tráfico de red innecesario y al mismo tiempo maximizar razonablemente la posición OPSEC, esta opción casi nunca debe habilitarse.

Las versiones recientes de Wireshark han añadido una funcionalidad muy útil para solucionar este riesgo (Desempeño o OPSEC), incorporando una característica pasiva de DNS en la herramienta. Si la captura de paquetes en Wireshark incluye tráfico DNS para las direcciones IP, utilizará esta información para poblar la interfaz de usuario. Esto proporciona al profesional con los datos DNS mientras evita el riesgo OPSEC, pero también permite resolución DNS en un momento dado, permitiendo ver cuales fueron los resultados del DNS cuando la evidencia fue recolectada, no lo cual podría (o no) ser en el momento del análisis.

Es usualmente una preferencia personal si un profesional habilita la resolución de nombres MAC y transporte, y tampoco causa Wireshark genere su propio tráfico de red o cualquier preocupación OPSEC. Ambos consultan sus datos desde archivos sobre el sistema local. La resolución de nombres MAC significa Wireshark consultará los primeros tres bytes de una dirección MAC contra una tabla de proveedores. Estos datos son obtenidos desde el archivo “/usr/share/wireshark/manuf”.

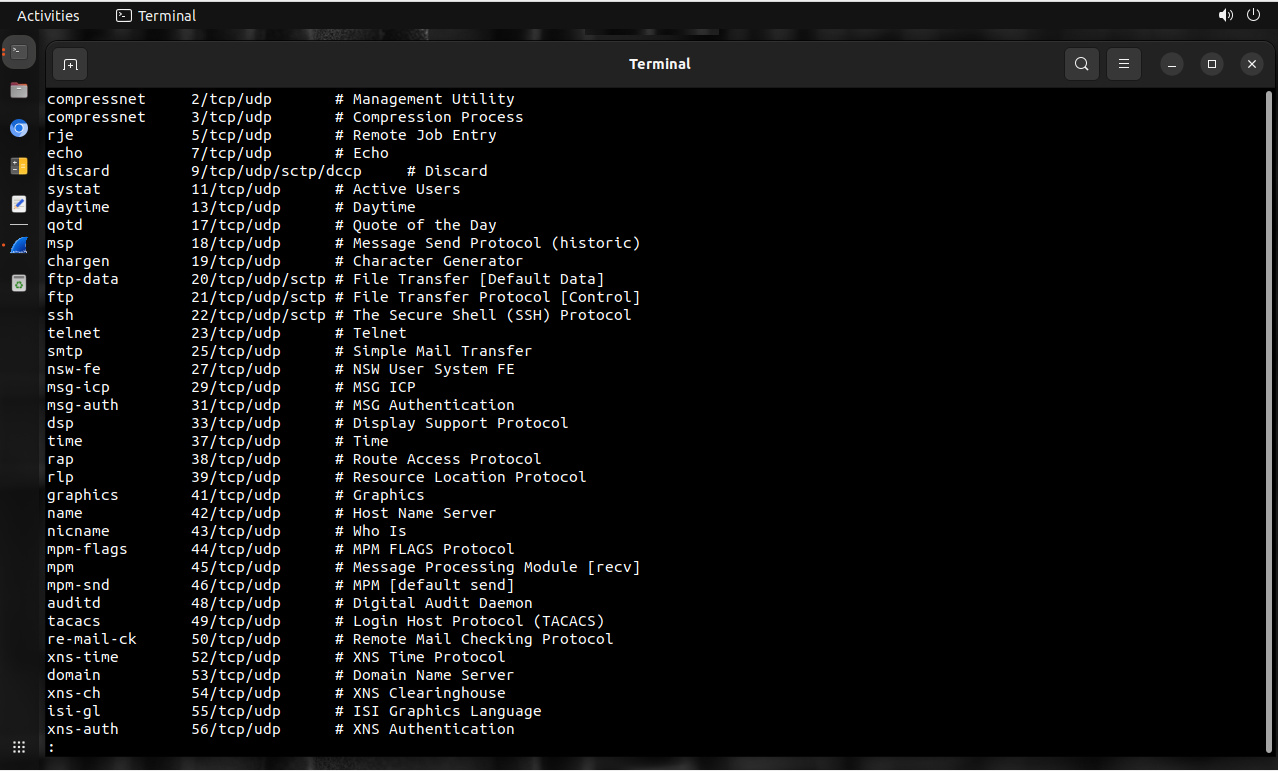

De manera similar la resolución de nombres de transporte utilizará el archivo “/usr/share/wireshark/services”. Para consultar nombres de servicios de red comprensibles para los seres humanos, en lugar de los números de puertos. Esta es una característica conveniente en la Interfaz Gráfica de Usuario, y se busca independientemente de si el protocolo en uso realmente coincide con el puerto.

Fuentes:

https://www.wireshark.org/docs/wsug_html_chunked/ChAdvNameResolutionSec…