Los más Grandes Retos para un Remedio Efectivo

El equipo para respuesta de incidentes está listo para entrar en acción, pero existen algunos retos para su eficacia. El vagos ímpetu para la investigación; como el hecho de se hayan sucitados cortes en algunos servidores, no es una pista muy específica a seguir por sí misma.

En muchas organizaciones, los equipos para respuesta de incidentes experimentan los más grandes retos son el tiempo, alcance, y escala. Aunque casi siempre se está bajo la obligación del tiempo para cumplir las tareas, esto es agravado por un necesidad fundamental de la precisión, algunas veces hasta un nivel pedante. La práctica de forense digital y respuesta ante incidentes después de to, no es algo lo cual permita adivinar o realizar afirmaciones infundadas.

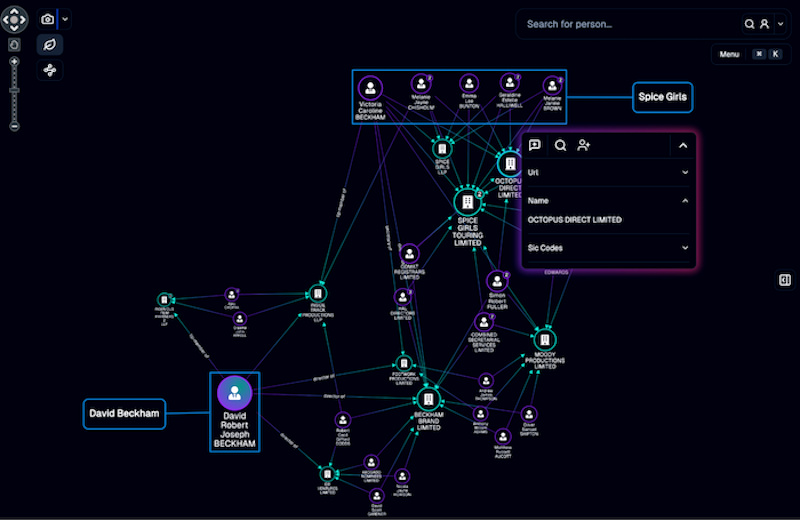

Sin embargo, el gran tamaño de muchos entornos presenta un reto significativo también. Definir el alcance de un compromiso u otro incidente a solo 10 o 15 sistemas involucrados es crítico, pero inconfundiblemente difícil cuando el entorno varia con rangos de cientos o miles de sistemas y usuarios. Incluso con un perfecto conocimiento del entorno y herramientas confiables, completar la definición del alcance puede tomar días o semanas, sí no más. Complica este factor el hecho de muchas herramientas simplemente no pueden operar a gran escala, requiriendo el equipo para respuesta de incidentes segmente sus operaciones hacia un tamaño manejable, lo cual linealmente incrementa la complejidad de las operación del equipo para respuesta de incidentes.

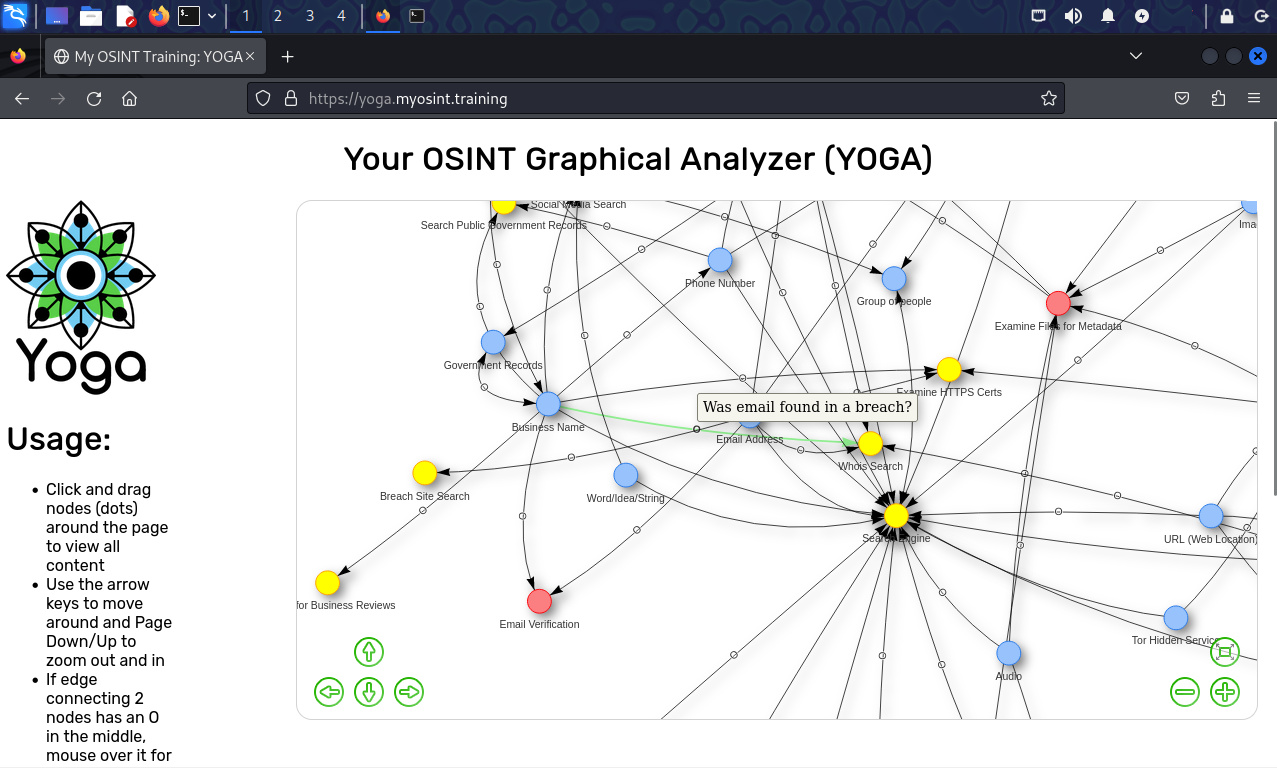

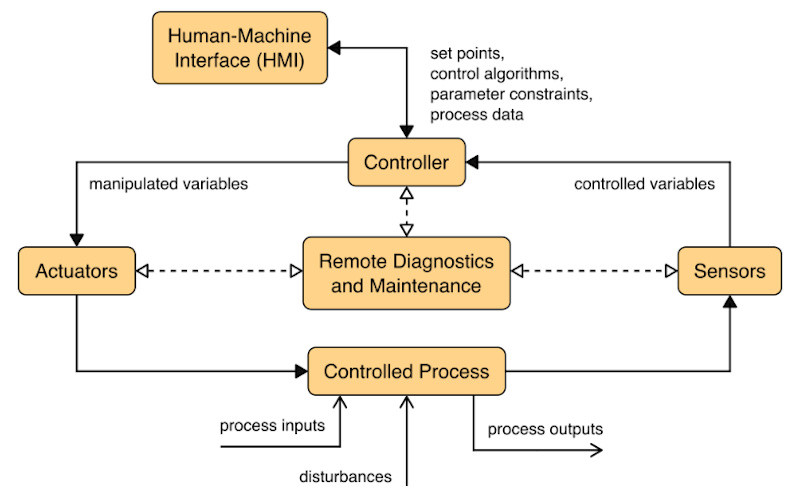

Afortunadamente los datos comúnmente proporcionados por una red pueden ser un beneficio significativo para las tareas de respuesta ante incidentes. Entonces se necesita realizar una captura completa de paquetes, Wireshark y otros resúmenes de tráfico basados en flujos, además de evidencia desde registros de eventos generados por los dispositivos de la infraestructura, como servidores Proxy, así también desde los endpoints, para ayudar a aliviar las presiones disminuyendo el tiempo e incrementando el alcance y escala introducido en el flujo de trabajo.

Iniciar con la evidencia disponible de inmediato puede contribuir para el equipo de respuesta ante incidentes sea más eficiente, eficaz y, en última instancia, exitoso. La mejor habilidad de un profesional forense es conocer como adaptarse mientras se mantiene el cumplimiento adecuado de los procesos y políticas establecidos.

Fuentes: