Sistemas Basados en Tecnología Operacional y sus Interdependencias

La Tecnología Operacional es utilizada en muchas industrias e infraestructuras, incluidas aquellas identificadas por la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA), como sectores de infraestructura críticas las cuales se enumeran a continuación. La Tecnología Operacional puede ser encontrada en todas las infraestructuras críticas, siendo más frecuente en los sectores los cuales se muestran a continuación en “negrita”.

Sector Químico

Sector Instalaciones Comerciales

Sector Comunicaciones

Sector Manufactura Crítica

Sector Represas

Sector Base Industrial para Defensa

Sector Servicios de Emergencia

Sector Energético

Sector Servicios Financieros

Sector Alimentario y Agrícola

Sector Instalaciones Gubernamentales

Sector Sanitario y Salud Pública

Sector Tecnología de Información

Sector Reactores, Materiales y Residuos Nucleares

Sector Sistemas de Transporte

Sector Sistemas de Agua y Saneamiento

La Tecnología Operacional es vital para el funcionamiento de infraestructuras críticas, los cuales son frecuentemente sistemas altamente interconectados y mutuamente dependientes, tanto físicamente como a través de una gran cantidad de tecnologías de información y comunicaciones. Es importante anotar, si bien las agencias federales operan muchas de las infraestructuras críticas mencionadas anteriormente, muchas otras son de propiedad y operación privadas. Además, las infraestructuras críticas frecuentemente se denominan “sistema de sistemas”, debido a las interdependencias existentes entre varios sectores industriales, y las interconexiones entre socios comerciales. Un incidente en una infraestructura puede afectar directa e indirectamente otras infraestructuras a través de fallas en cascada y escaladas.

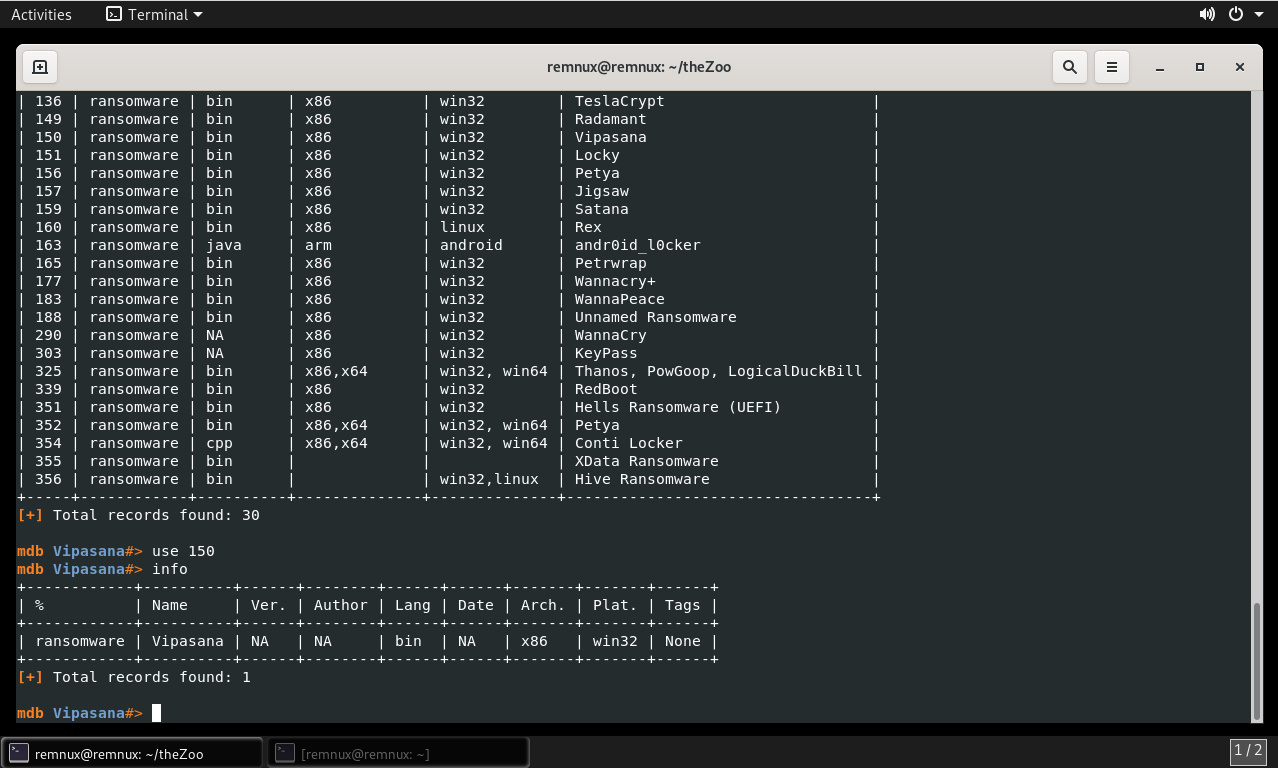

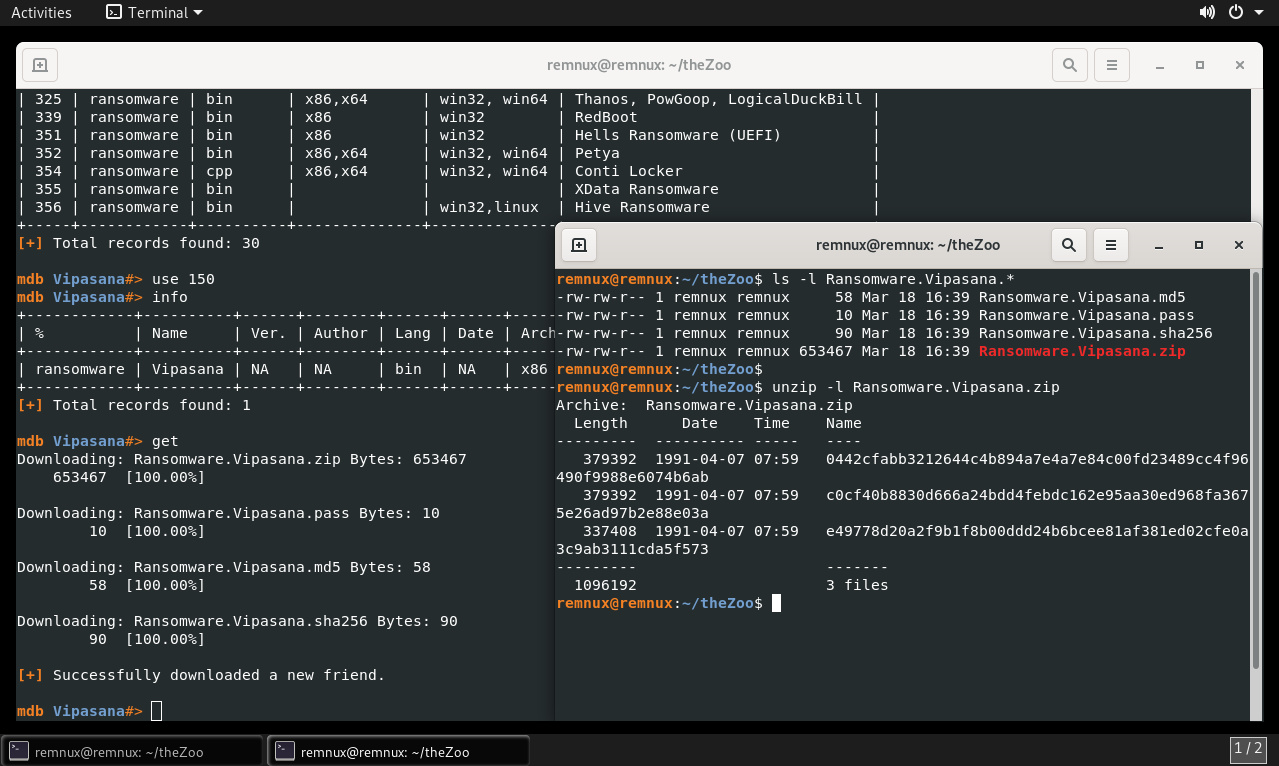

Por ejemplo, tanto las industrias para redes de transmisión como de distribución de energía eléctrica, utilizan tecnología de control SCADA distribuida geográficamente para operar sistemas dinámicos y altamente interconectados consistentes en miles de servicios públicos y privados, además de cooperativas rurales, para suministrar electricidad hacia los usuarios finales. Algunos sistemas SCADA vigilan y controlan la distribución de electricidad mediante la recopilación de datos, y la emisión de comandos hacia estaciones de control de campo geográficamente remotas desde una ubicación centralizada. Los sistemas SCADA también se utilizan para vigilar y controlar la distribución de agua, petróleo, y gas natural, incluidos oleoductos, barcos, camiones, sistemas ferroviarios, y sistemas para recolección de aguas residuales.

Los sistemas SCADA y DCS frecuentemente estan conectados en red. Este es el caso de los centros para control de energía eléctrica y de las instalaciones de generación. Aunque la operación de la instalación para generación de energía eléctrica está controlada por un DCS, el DCS debe comunicarse con el sistema SCADA para coordinar la producción, con las demandas de transmisión y distribución.

Frecuentemente se piensa la energía eléctrica es una de las fuentes más frecuentes de perturbaciones de infraestructuras críticas interdependientes. Por ejemplo, una falla en cascada puede iniciarse por una interrupción en la red de comunicaciones por microondas utilizada para un sistema SCADA de transmisión de energía eléctrica. La falta de capacidades para vigilancia y control podría provocar una unidad generadora grande se desconecte, y provoque la pérdida de energía en una subestación de transmisión. Esta pérdida podría causar un desequilibrio importante, desencadenando una falla en cascada en toda la red eléctrica, y provocando apagones en grandes áreas lo cual potencialmente afectarían la producción de petróleo y gas natural, las operaciones de refinería, los sistemas para tratamiento de agua, los sistemas para recolección de aguas residuales, y los sistemas de transporte por tuberías dependiendo de la red de energía eléctrica.

Fuentes:

https://nvlpubs.nist.gov/nistpubs/SpecialPublications/NIST.SP.800-82r3…

https://www.cisa.gov/topics/critical-infrastructure-security-and-resili…